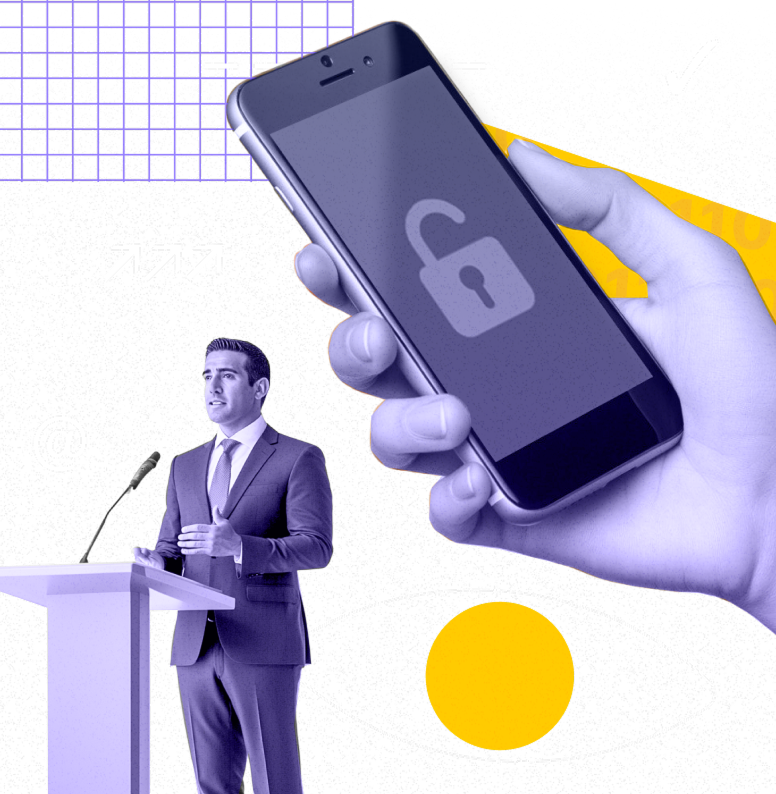

外洩:政治人物的電子郵件和

密碼現蹤暗網

歐洲和美國有超過 4,300 名政府官員的官方電子郵件地址 — 甚至密碼 — 在暗網上曝光。

政治人物和幕僚人員正在使用他們的官方電子郵件地址註冊日常帳號,例如社群媒體、新聞網站和約會應用程式。 如果 (或當) 這些服務遭受資料外洩,攻擊者就可以利用這些電子郵件地址輕鬆識別出備受矚目的目標。

對一般人而言,這是嚴重的隱私風險。 對公職人員而言,這可能對國家安全構成威脅。

為了進行這項調查,我們在暗網上搜尋與政府官員公開的電子郵件地址相關的資訊。 在許多情況下,我們發現包括密碼在內的高度敏感資訊,在知名的犯罪論壇上可以免費取得。

如果這些人重複使用密碼於多項服務,這將構成明顯的網路安全風險。 但這也帶來了額外的風險,因為可用的個人資訊使這些官員面臨被勒索或社交工程的危險。

帳號安全極為重要,但也很容易出錯。 我們所有人都必須採取措施保護自己 — 使用 密碼管理程式 或電子郵件別名等工具 — 因為如果連威脅模型高於常人的政治人物都可能犯錯,那麼其他人也一樣。

如果沒有 Constella Intelligence(新視窗) 的協助,這項調查就不可能完成。

問題有多普遍?

機構 | 搜尋的電子郵件地址 | 遭外洩的電子郵件地址 | 遭外洩的電子郵件地址百分比 | 曝光的密碼 | 以純文字格式曝光的密碼 |

|---|---|---|---|---|---|

英國下議院 | 650 | 443 | 68% | 284 | 216 |

歐盟議會 | 705 | 309 | 44% | 195 | 161 |

加拿大下議院 | 343 | 152 | 44% | 44 | 29 |

丹麥國會 | 179 | 74 | 41% | 93 | 69 |

奧地利國民議會成員 | 183 | 45 | 25% | 48 | 39 |

美國政治幕僚 | 16,543 | 3,191 | 20% | 2,975 | 1,848 |

法國國會 | 925 | 166 | 18% | 322 | 320 |

荷蘭國會 | 225 | 41 | 18% | 35 | 32 |

瑞士聯邦政治人物 | 277 | 44 | 16% | 78 | 58 |

盧森堡國會 | 60 | 10 | 16% | 43 | 38 |

義大利國會 | 609 | 91 | 15% | 195 | 188 |

德國各邦議會 | 1,874 | 241 | 13% | 220 | 153 |

西班牙國會 | 615 | 39 | 6% | 14 | 9 |

資料中的主要重點

英國下議院:曝光最多

在我們目前所檢視的所有機構中,英國下議院政治人物官方電子郵件地址在資料外洩中曝光的百分比最高。 英國政治人物的官方電子郵件總共在暗網上曝光了 2,311 次。 光是一位國會議員的詳細資料就曝光了 30 次。

過去的攻擊

2023 年 12 月,英國政府指控俄羅斯(新視窗)對英國學者、政治人物和決策者發動了「長達數年的網路攻擊」。

丹麥國會:重複曝光次數最多

歐盟議會:普遍外洩

瑞士聯邦政治人物:資料外洩事件不多 (但有些令人尷尬)

加拿大下議院:資料外洩第二嚴重的國家議會

德國各邦議會:三個邦的網路安全不及格

總體而言,只有 13% 的德國各邦政治人物的官方電子郵件地址在暗網上曝光,是我們發現的第二低百分比。 然而,有三個邦至少有一半的政治人物曝光了電子郵件地址和其他詳細資料:薩克森-安哈特邦 (Sachsen-Anhalt) 為 67%;萊因蘭-法爾茲邦 (Rheinland-Pfalz) 為 51.1%;以及布萊梅邦 (Bremen) 為 50%。

過去的攻擊

2024 年,法蘭克福應用科學大學(新視窗) (Frankfurt University of Applied Sciences) 和 肯普滕應用科學大學(新視窗) (Hochschule Kempten) 因網路攻擊被迫關閉,巴伐利亞製藥巨頭 AEP 遭到勒索軟體攻擊(新視窗),社會民主黨(新視窗) (SPD) 也遭到駭客攻擊。

義大利國會:外洩事件第三少

盧森堡國會:一名政治人物有超過 20 組密碼曝光

西班牙國會:目前為止外洩事件最少

美國政治幕僚:一項重大風險

20% 的美國政治幕僚曾曝光政府分配的電子郵件地址,這是我們發現的第四高百分比。 (然而,排名第三的丹麥,其政治人物電子郵件曝光的百分比是其兩倍高。) 我們檢視美國政治幕僚是因為國會議員不一定會公開分享他們的官方電子郵件地址。 大約 10% 遭資料外洩的幕僚,其詳細資料在暗網的資料庫中出現了超過 10 次。

過去的攻擊

2024 年,一名不明攻擊者偽裝成參議院多數黨領袖查克·舒默 (Chuck Schumer),試圖用簡訊對數十名參議員進行網路釣魚(新視窗)。

法國國會:資安防護嚴密 – 除了一名議員

荷蘭國會:網路安全不一致

奧地利國民議會:每 4 名政治人物中就有 1 名個資外洩

為何這很重要

值得注意的是,這些外洩事件並不能證明政府網路遭到駭客攻擊。 這些電子郵件地址是因為 LinkedIn、Dropbox、Adobe 等服務的資料外洩而曝光的。

不過,當政治人物或幕僚的電子郵件地址曝光時,這不僅僅是造成不便 — 這對攻擊者來說是一個信號,表明這是一個高價值目標。

使用官方電子郵件地址且帳號已曝光的政治人物面臨更高的風險:

網路釣魚:攻擊者可利用外洩的個人詳細資料或來自易受攻擊帳號的資料,發動針對性的社交工程攻擊。

勒索:攻擊者可利用敏感或個人資訊進行脅迫。

帳號接管:如果官員重複使用已曝光的密碼,攻擊者就可能滲透到政府系統中。

Proton Pass 如何保護您

Hide-my-email:使用獨特的電子郵件別名,而非暴露您真實的電子郵件地址

安全的密碼管理程式:為每個帳號產生並儲存高強度且獨一無二的密碼

支援通行密鑰:使用防網路釣魚的通行密鑰,為未來的登入安全做好準備

內建雙重驗證碼產生器:將您的憑證和雙重驗證碼儲存在一個加密的保險庫中

暗網監控:如果您的 Proton 電子郵件地址或別名出現在資料外洩中,您將收到警示

Proton Sentinel:主動保護您的 Proton 帳號免於被接管