Les pièces jointes aux e-mails peuvent contenir des logiciels malveillants que des malfaiteurs vous incitent à télécharger pour usurper votre identité, utiliser votre carte bancaire ou commettre d’autres types d’escroqueries. Voici comment vérifier si une pièce jointe est sans danger.

Le rapport d’activité 2022 de la plateforme Cybermalveillance.gouv.fr(nouvelle fenêtre) indique que la première menace de cybersécurité est le phishing (ou hameçonnage). Envoyer de fausses pièces jointes par e-mail est l’un des moyens utilisés par les escrocs pour vous piéger.

On vous explique dans cet article quels sont les risques des différentes pièces jointes et comment savoir si vous pouvez les ouvrir en toute sécurité.

Pourquoi les pièces jointes sont-elles dangereuses ?

Quelles pièces jointes peut-on ouvrir en toute sécurité ?

De quelles pièces jointes faut-il se méfier ?

Comment vérifier qu’une pièce jointe peut être ouverte sans risque ?

1. Vérifier que l’expéditeur est légitime

2. Ne jamais ouvrir une pièce jointe suspecte

3. Ne pas ouvrir les pièces jointes signalées comme étant du spam

4. Vérifier le nom et le type de fichier

5. Garder son antivirus et son système d’exploitation à jour

6. Utiliser le partage de fichiers sécurisé

7. Utiliser une boite mail qui détecte les menaces

Soyez vigilant avec les pièces jointes

Pourquoi les pièces jointes sont-elles dangereuses ?

Les escrocs utilisent des pièces jointes ou des liens malveillants dans des messages de type phishing (hameçonnage) pour piéger et arnaquer leurs victimes. Il n’est généralement pas dangereux d’ouvrir un message de type phishing, mais y répondre peut avoir des conséquences désastreuses.

Le simple fait de cliquer sur une pièce jointe peut lancer un programme malveillant qui compromet la sécurité de votre appareil, souvent en exploitant des vulnérabilités dans le logiciel. Si vous téléchargez et ouvrez la pièce jointe, vous risquez d’installer automatiquement un de ces logiciels malveillants(nouvelle fenêtre) :

- Les logiciels de type Cheval de Troie (Trojan horse), qui ont l’apparence d’un logiciel légitime et qui, une fois ouverts, peuvent prendre le contrôle de votre appareil ou vous espionner.

- Les virus, qui peuvent se répliquer et se propager entre appareils ainsi qu’à travers les réseaux, entraînant des dommages ou des vols de données personnelles.

- Les rançongiciels (ransomwares), qui peuvent chiffrer ou verrouiller votre appareil et exiger une rançon pour le déverrouiller.

- Les logiciels espions (aussi appelés mouchards ou spywares), qui infectent votre ordinateur ou votre téléphone pour surveiller vos activités, enregistrer les touches utilisées sur votre clavier (capture de clavier) et des données confidentielles comme vos noms d’utilisateur et vos mots de passe.

Une fois que le logiciel malveillant est téléchargé, les escrocs peuvent l’utiliser pour voler vos données personnelles en vue d’usurper votre identité(nouvelle fenêtre), de vider votre compte bancaire ou de verrouiller votre appareil et d’exiger une rançon.

Quelles pièces jointes peut-on ouvrir en toute sécurité ?

Avant de cliquer sur une pièce jointe, de la télécharger ou de l’ouvrir, vérifiez toujours que le message provient d’une source de confiance. En effet, tous les fichiers peuvent contenir un code ou un logiciel malveillant.

Certains fichiers présentent cependant moins de risques que d’autres. Vous pouvez évaluer le degré de sécurité d’une pièce jointe en vérifiant de quel type de fichier il s’agit.

Pour identifier le type de fichier, vérifiez l’extension du nom de fichier(nouvelle fenêtre), c’est-à-dire les trois ou quatre lettres qui suivent le point, comme pour un document.doc ou une image.jpeg.

Voici quelques types de fichiers dont l’ouverture est généralement sans danger :

- Les fichiers image comme .jpeg, .png, .gif…

- Les fichiers audio comme .mp3, .m4A, .wav…

- Les fichiers vidéo comme .mp4, .mov, .avi…

Ces fichiers peuvent toutefois s’avérer dangereux. Grâce à une technique appelée la stéganographie(nouvelle fenêtre), les créateurs de logiciels malveillants ont pu cacher des codes malveillants dans des fichiers image et audio(nouvelle fenêtre).

De même, les fichiers en texte brut (.txt) peuvent contenir des scripts malveillants. Mais comme ce code ne peut pas s’exécuter de manière autonome, les fichiers .txt ne sont généralement pas dangereux.

Vous devez tout de même vous méfier des doubles extensions. Les cybercriminels peuvent créer un nom de fichier du type remboursement.txt.exe pour vous faire croire qu’il s’agit d’un fichier texte normal, sans danger. Gardez à l’esprit que seule la dernière extension détermine le type de fichier. Dans cet exemple, l’extension est .exe, celle d’un fichier dangereux.

De quelles pièces jointes faut-il se méfier ?

Voici quelques types de fichiers couramment utilisés pour cacher des logiciels malveillants :

- Fichiers exécutables de type .exe et .msi : ils permettent de lancer ou d’installer des logiciels, y compris des logiciels malveillants.

- Fichiers d’archive comme .zip et .rar : ils sont utilisés pour compresser et regrouper plusieurs fichiers et peuvent aussi cacher des scripts malveillants.

- Fichiers de documents comme .pdf et .rtf et surtout fichiers Microsoft Office comme Word (.doc, .docx) et Excel (.xls, .xlsx) : faites particulièrement attention aux fichiers Office qui contiennent des macros (comme .docm et .xlsm), ils peuvent être malveillants.

- Fichiers batch ou de script comme .bat, .cmd ou .sh : ces fichiers contiennent des commandes qui sont exécutées sur votre appareil quand vous les ouvrez.

- Fichiers d’image disque comme les fichiers .img, .iso ou .dmg : ils sont utilisés pour copier les disques et distribuer des logiciels, y compris des logiciels malveillants.

- Fichiers JavaScript (.js) : ces fichiers contiennent du code utilisé pour créer des pages web interactives, mais peuvent aussi être utilisés pour exécuter des scripts malveillants.

Ces types de fichiers sont très courants et la plupart de ceux que vous recevez ne sont pas malveillants. C’est pour cette raison que vous devez bien vérifier chaque pièce jointe que vous recevez avant de l’ouvrir.

Comment vérifier qu’une pièce jointe peut être ouverte sans risque ?

Avant d’ouvrir une pièce jointe, vérifiez que le message et la pièce jointe ne présentent aucun signe de phishing. Voici les principaux signaux d’alerte à repérer :

1. Vérifier que l’expéditeur est légitime

N’ouvrez jamais une pièce jointe si vous n’avez pas la certitude qu’elle a été envoyée par un interlocuteur de confiance.

Gardez à l’esprit que les hackers peuvent usurper des adresses e-mail pour vous faire croire que le message provient d’une personne que vous connaissez, comme un ami ou un collègue de travail. En cas de doute, téléphonez à l’expéditeur pour vérifier.

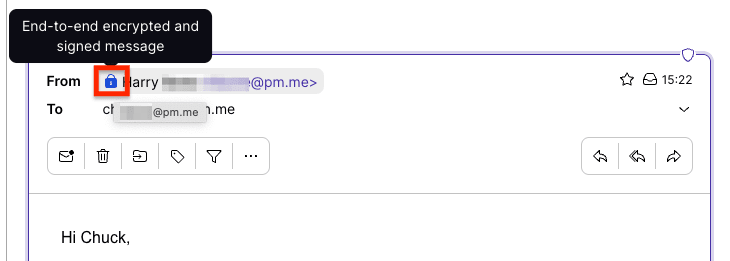

Proton Mail utilise des signatures numériques pour vérifier l’identité de l’expéditeur dans les messages électroniques chiffrés de bout en bout. Un cadenas bleu confirme que le message provient bien de l’expéditeur et qu’il n’a pas été modifié.

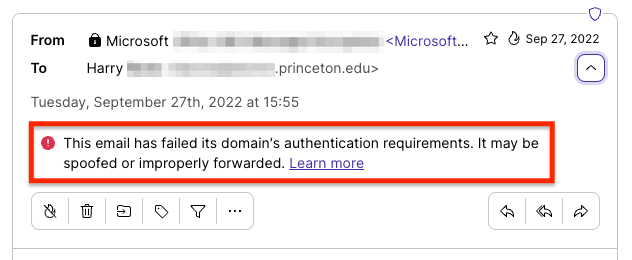

Par ailleurs, Proton Mail vous avertit si un message présente des signes d’usurpation d’identité.

Si vous avez une adresse e-mail personnalisée (@votredomaine.fr), Proton Mail dispose d’un système contre l’usurpation de domaine personnalisé (anti-spoofing) pour empêcher les escrocs d’utiliser votre domaine et d’envoyer des messages de type spam ou phishing.

2. Ne jamais ouvrir une pièce jointe suspecte

Méfiez-vous des messages inhabituels avec des demandes urgentes ou inattendues, des menaces, des cadeaux ou des pièces jointes. Si vous recevez un message avec une facture en pièce jointe pour quelque chose que vous n’avez pas acheté, ne téléchargez pas le document et ne l’ouvrez pas.

Pour résumer, si vous repérez des signes de phishing, ne téléchargez pas et n’ouvrez pas la pièce jointe.

3. Ne pas ouvrir les pièces jointes signalées comme étant du spam

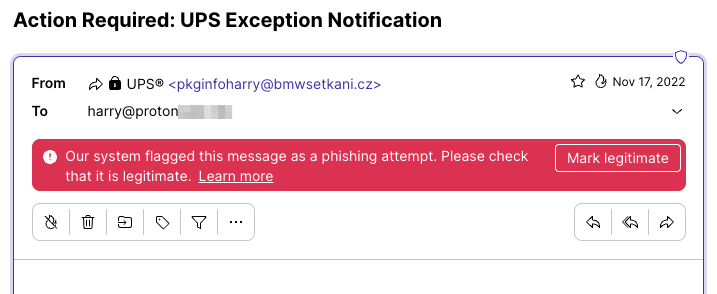

Ne téléchargez pas et n’ouvrez pas les pièces jointes si votre fournisseur de messagerie électronique considère le message comme étant un spam. Proton Mail a un système intelligent de détection des spams qui filtre automatiquement les messages indésirables dans votre dossier Indésirables/spam.

De plus, Proton Mail vous protège grâce à PhishGuard, qui signale les messages étant potentiellement du phishing, avec une bannière rouge.

4. Vérifier le nom et le type de fichier

Vérifiez attentivement les pièces jointes que vous recevez. Demandez-vous d’abord si le fichier joint est adapté au contexte du message. Vous attendez-vous par exemple à recevoir les photos de vacances à Miami de la part de votre amie Emma ?

Ensuite, vérifiez l’extension du fichier. Dans notre exemple (Miami vacation photos.zip), il s’agit d’un fichier .zip, un type de fichier couramment utilisé dans les attaques de phishing. Cela vaut donc la peine de vérifier qu’il a bien été créé et envoyé par Emma avant de l’ouvrir.

Méfiez-vous aussi des doubles extensions de fichiers comme Miami vacation photos.txt.zip. La seule extension qui compte est la dernière (ici .zip). Ne vous fiez donc pas à la partie “txt” du nom de fichier, qui semble moins dangereuse.

5. Garder son antivirus et son système d’exploitation à jour

Assurez-vous d’installer un logiciel antivirus ou dédié à la sécurité sur internet, digne de confiance, et mettez-le à jour régulièrement. Voici ce que peut faire un logiciel antivirus :

- Analyser tous les fichiers que vous téléchargez, y compris les pièces jointes aux e-mails sur votre messagerie web (webmail).

- Vérifier la présence de logiciels malveillants dans les pièces jointes des messages si vous utilisez un client de messagerie de bureau.

- Analyser régulièrement votre appareil à la recherche de logiciels malveillants en cas d’infection de votre appareil.

Gardez à l’esprit que les logiciels malveillants peuvent aussi exploiter les failles de sécurité des logiciels. Vous devez donc maintenir votre système d’exploitation, votre navigateur et vos autres applications à jour avec les dernières versions et les correctifs de sécurité.

6. Utiliser le partage de fichiers sécurisé

Une solution pour éviter les risques liés aux pièces jointes est de ne pas les utiliser du tout.

Utilisez le service de stockage cloud sécurisé Proton Drive et partagez des fichiers chiffrés de bout en bout avec qui vous voulez, en utilisant un lien sécurisé. Cela vous permet d’envoyer des fichiers de toute taille à vos amis, à votre famille ou à vos collègues, sans vous soucier des pièces jointes.

7. Utiliser une boite mail qui détecte les menaces

De nombreux fournisseurs de courrier électronique, dont Gmail, vérifient la présence de virus et de logiciels malveillants dans les pièces jointes, ce qui permet de détecter les fichiers malveillants avant qu’ils n’atteignent votre boite mail. Mais souvent, cela implique de renoncer à sa vie privée puisque que ces boites mail analysent alors le contenu de vos communications.

Choisissez une boite mail privée à laquelle vous pouvez faire confiance pour assurer votre sécurité et la confidentialité de vos messages.

Soyez vigilant avec les pièces jointes

Les pièces jointes aux e-mails sont l’un des principaux moyens utilisés pour transmettre des logiciels malveillants, il faut donc s’en méfier. En suivant les conseils ci-dessus, vous pouvez considérablement réduire les risques liés au téléchargement de fichiers malveillants.

On peut malgré tout cliquer par erreur, c’est pourquoi toute aide est la bienvenue pour éviter les escroqueries. Nous avons développé Proton Mail pour vous offrir une excellente protection contre les messages et les pièces jointes malveillants, tout en assurant la confidentialité de vos communications.

Voici ce dont vous bénéficiez avec Proton Mail :

- La détection des spams et les filtres personnalisés pour filtrer automatiquement les messages indésirables.

- La protection PhishGuard contre le phishing pour signaler les éventuelles attaques de phishing.

- La confirmation des liens pour vous permettre de vérifier les liens potentiellement malveillants avant de cliquer et d’accéder à la page.

- La vérification d’adresse avec signatures numériques pour vérifier les expéditeurs dans les messages chiffrés de bout en bout.

- Les avertissements d’authentification de domaine pour signaler les adresses potentiellement usurpées et un système contre l’usurpation de domaine personnalisé (anti-spoofing) pour protéger votre domaine contre l’usurpation d’adresse.

- Les alias pour masquer votre adresse personnelle.

Proton Mail comprend aussi Proton VPN(nouvelle fenêtre), Proton Calendar et Proton Drive, avec le chiffrement de bout en bout, ce qui vous permet de partager des fichiers en toute sécurité, sans avoir à envoyer de pièces jointes.

En résumé, méfiez-vous des pièces jointes et utilisez Proton Mail gratuitement pour assurer votre sécurité.

—

Traduit et adapté par Elodie Mévil-Blanche.