Le dark web ressemble beaucoup au World Wide Web que nous connaissons tous, à ceci près qu’il offre un niveau de confidentialité bien plus élevé.

Le dark web a la réputation d’être un lieu où l’on peut trouver et contacter des trafiquants de drogue et des tueurs à gages. C’est vrai, mais le dark web offre aussi un refuge apprécié contre la surveillance gouvernementale oppressante et le capitalisme d’entreprise omniprésent qui suit chacun de vos mouvements en ligne.

Le dark web n’est pas qualifié de « sombre » (dark) parce qu’il est intrinsèquement mauvais ; il est appelé ainsi parce qu’il offre de la confidentialité, qui peut être utilisée à bon ou à mauvais escient.

La confidentialité supplémentaire offerte par le dark web est indéniablement exploitée par des criminels pour escroquer des gens, vendre de la drogue, héberger du contenu illégal et plus encore. La montée et la chute très médiatisées du marché Silk Road(nouvelle fenêtre) pour les drogues illicites en est l’exemple le plus connu.

Bien que le dark web soit régulièrement médiatisé dans les cas de piratage(nouvelle fenêtre), de nombreux sites internet réputés ont une présence sur le dark web, comme The Guardian(nouvelle fenêtre), Amnesty International(nouvelle fenêtre) ou même Facebook(nouvelle fenêtre), afin que les personnes qui vivent dans certaines des régions les plus répressives du monde puissent accéder à ses services.

Nous expliquons ce qu’est le dark web, comment y accéder et quels sites pourraient vous être utiles.

- Qu’est-ce que le dark web ?

- Services Onion Tor

- I2P

- Freenet

- Comment accéder au dark web ?

- Que trouve-t-on sur le dark web ?

Qu’est-ce que le dark web ?

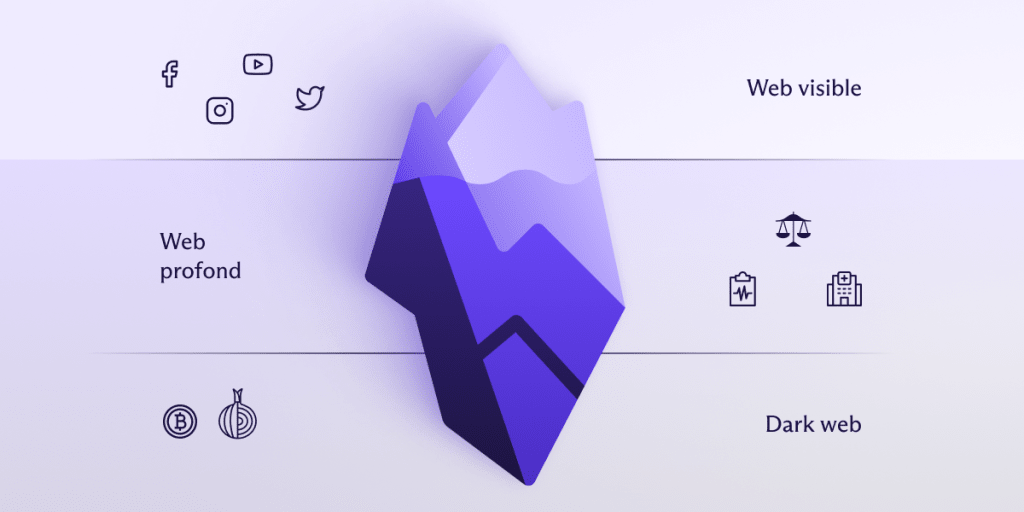

On peut diviser internet en trois parties :

1. Le web visible

Aussi connu sous le nom de web surfacique, web de surface ou web indexable, le web visible est le World Wide Web(nouvelle fenêtre) que nous connaissons tous. C’est un ensemble de sites internet reliés entre eux par des hyperliens et facilement recherchables à l’aide de moteurs de recherche tels que Google.

Découvrez les moteurs de recherche qui respectent votre vie privée

Cependant, le web visible ne représente qu’une petite fraction de tout le contenu du World Wide Web.

2. Le web profond

Le web profond (en anglais « deep web », appelé aussi toile profonde ou web invisible), est souvent confondu à tort avec le dark web. En réalité, le web profond comprend tout le contenu internet qui n’est pas indexé par les moteurs de recherche, dont la grande majorité est un contenu inoffensif, tel que des bases de données financières, des archives web et toute page protégée par mot de passe (comme vos dossiers médicaux ou les pages de votre compte bancaire).

Un article souvent cité de l’Université du Michigan(nouvelle fenêtre) (en anglais) affirme que « les informations publiques sur le web profond sont actuellement 400 à 550 fois plus volumineuses que le World Wide Web tel qu’il est communément défini ». Cependant, cet article a été publié en 2001, ce qui signifie que ces chiffres doivent désormais être considérés avec prudence. Le point essentiel reste valable : le web profond est bien plus vaste que le web visible.

3. Le dark web

Le dark web (aussi appelé web clandestin ou web caché), est une petite partie du web profond. Il est constitué de sites internet et d’autres ressources en ligne qui ne peuvent être accessibles qu’à l’aide de logiciels spéciaux, de configurations ou d’autorisations.

Les services Onion de Tor(nouvelle fenêtre) sont de loin les plus connus et les plus utilisés du dark web. Cependant, il existe d’autres dark webs. Les plus connus sont I2P(nouvelle fenêtre) et Freenet(nouvelle fenêtre), mais il y a aussi de nombreux autres dark webs moins importants, tels que GNUnet(nouvelle fenêtre), ZeroNet(nouvelle fenêtre) et dn42(nouvelle fenêtre).

Comment accéder au dark web ?

Pour accéder au dark web, vous avez besoin d’outils spéciaux qui peuvent varier selon le dark web que vous souhaitez utiliser.

Services Onion de Tor

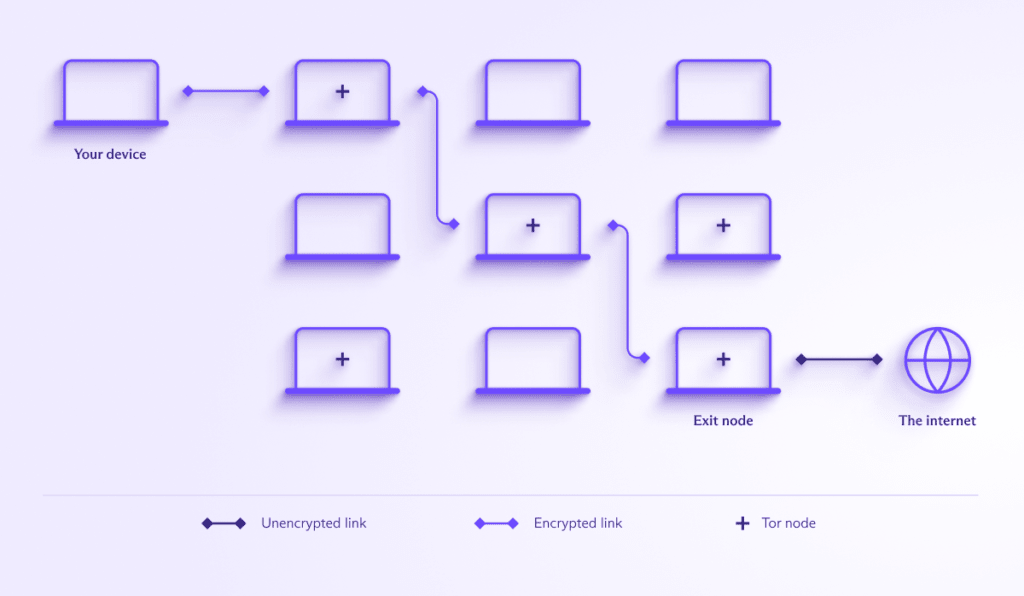

Tor est un outil spécialement conçu pour fournir un haut niveau d’anonymat véritable lors de l’utilisation du web visible. Lorsque vous vous connectez à internet via le réseau Tor, votre connexion est acheminée à travers au moins trois nœuds aléatoires, vos données étant rechiffrées à chaque passage par un nœud.

Le « nœud d’entrée » peut voir votre véritable adresse IP mais n’a pas accès au contenu de vos données ni à ce que vous faites sur internet, tandis que le « nœud de sortie » sur internet déchiffre et chiffre vos données (et peut donc les voir) et peut voir quels sites internet vous visitez. Mais il n’a aucune idée de quelle est votre véritable adresse IP.

Bien qu’il reste probablement le meilleur moyen de parvenir à un véritable anonymat sur internet, ce système a un point faible majeur : le nœud de sortie. Bien qu’il ne puisse pas connaître votre véritable adresse IP, il peut voir vos données non chiffrées, ce qui peut révéler votre véritable identité (bien que le HTTPS vous protège encore).

Il présente également certaines vulnérabilités. Si un adversaire puissant parvenait à prendre le contrôle d’un très grand nombre de nœuds Tor(nouvelle fenêtre) (page en anglais), il pourrait être en mesure de vous dé-anonymiser en effectuant une attaque par timing (en corrélant votre heure de connexion au réseau Tor avec une activité connue provenant d’un nœud de sortie Tor compromis).

Un autre problème est que Tor rend publiques les adresses IP de tous les nœuds de sortie Tor publics(nouvelle fenêtre), ce qui les rend très faciles à bloquer pour les gouvernements.

Les services Onion de Tor ont été développés pour surmonter le problème du nœud de sortie en éliminant le nœud de sortie. Les services Onion sont des sites internet qui existent au sein du réseau Tor et qui ne peuvent être accessibles que depuis le réseau Tor. Puisque ces sites internet sont eux-mêmes des nœuds Tor, il n’est pas nécessaire d’utiliser un nœud de sortie qui pourrait être bloqué ou surveillé.

I2P

I2P(nouvelle fenêtre) est conçu pour améliorer le système de routage en oignon de Tor avec son « routage en l’ail(nouvelle fenêtre) » (un nom quelque peu humoristique). Une différence clé entre Tor et I2P est qu’I2P regroupe ses paquets de données en « gousses » avant de les envoyer à travers son réseau sous forme de messages plutôt que de les envoyer un par un comme le fait Tor.

Habituellement, chaque message contient une gousse, mais parfois ils en contiennent deux. Cela rend plus difficile pour les attaquants de vous dé-anonymiser avec des attaques de timing.

Une autre différence importante est que les connexions ne sont pas unidirectionnelles. Ainsi, contrairement à Tor, le trafic entrant et sortant emprunte des chemins différents, rendant beaucoup plus difficile la traçabilité d’une connexion jusqu’à un utilisateur.

Sur un plan purement technique, I2P offre de réels avantages en termes de sécurité et de confidentialité par rapport à Tor. Cependant, l’intérêt pour I2P a fortement diminué ces dernières années (ce qui a lui-même un impact sur la sécurité d’I2P), si bien que de nombreux « eepsites » et forums I2P sont maintenant abandonnés.

Freenet (récemment renommé Hyphanet)

À proprement parler, Freenet est un réseau de publication anonyme entièrement distribué et peer-to-peer qui offre un stockage de données sécurisé. Lorsque vous rejoignez le réseau Freenet, vous acceptez de partager un pourcentage de votre espace disque local. Cet espace est chiffré de manière sécurisée et d’autres membres de Freenet téléchargent des parties de fichiers qui y sont stockés (d’une manière semblable à BitTorrent(nouvelle fenêtre)).

Cependant, en plus de ce cadre de base pour l’hébergement de fichiers, des bénévoles ont développé des applications permettant de créer des sites internet, des forums de discussion et plus encore. Une limite de ce système est que les sites internet ne peuvent pas être dynamiques (ils sont donc toujours de simples pages HTML statiques).

Un avantage est que les pages web (et autres données) peuvent rester disponibles longtemps après que l’hôte original a disparu. Cependant, si personne n’accède aux données pendant longtemps, elles peuvent disparaître (ce fonctionnement est similaire à BitTorrent, où les fichiers qui ne sont pas activement partagés finissent par être désindexés avec le temps).

Freenet regroupe les paquets et les achemine via un nombre variable de nœuds pour déjouer les attaques de timing.

Le réseau peut être utilisé en deux « modes » : opennet et darknet. Avec opennet, vous vous connectez à des pairs aléatoires. Avec darknet, vous vous connectez uniquement à des amis de confiance avec lesquels vous avez préalablement échangé des clés publiques et des références de nœuds. Ce sont ces darknets qui rendent Freenet unique en termes de sécurité, car ils bloquent complètement l’accès extérieur aux données partagées au sein d’un groupe darknet.

En raison de leur nature fermée, ces darknets rendent également impossible de savoir combien de personnes utilisent réellement Freenet.

Comment accéder au dark web ?

Chaque dark web est mutuellement exclusif et nécessite ses propres outils pour y accéder. Par exemple, vous ne pouvez pas utiliser le navigateur Tor pour accéder aux eepsites I2P. Comme les services Onion de Tor sont de loin les plus connus (et donc les plus généralement utiles) du dark web, nous nous concentrerons là-dessus ici.

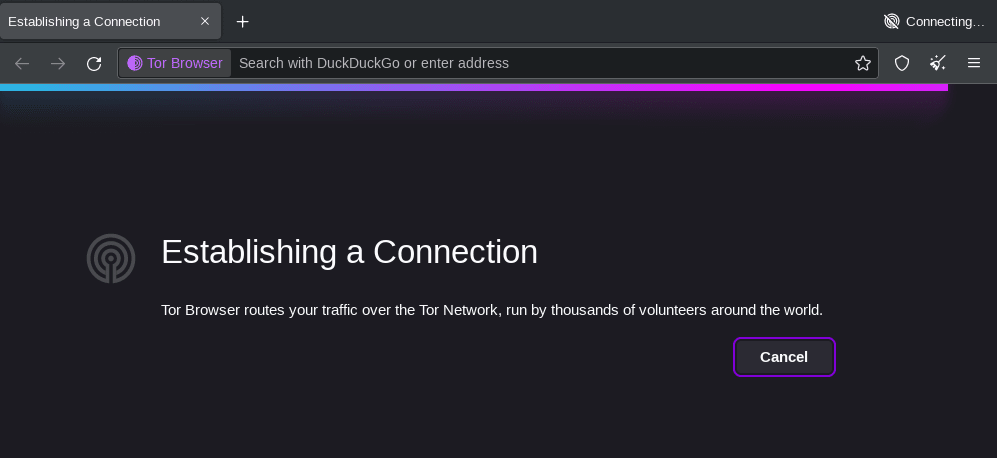

La manière habituelle (et la plus officielle) d’accéder aux services Onion de Tor est d’utiliser le navigateur Tor pour Windows, macOS, Linux et Android(nouvelle fenêtre). Il s’agit d’une version renforcée de Firefox qui, par défaut, achemine automatiquement toutes vos connexions via le réseau Tor. Si vous possédez un iPhone ou un iPad, vous pouvez installer l’Onion Browser(nouvelle fenêtre) (Navigateur Onion), qui bien que non officiel, est recommandé par le projet Tor(nouvelle fenêtre).

Pour plus de sécurité, vous pouvez utiliser Tails(nouvelle fenêtre). Il s’agit d’une distribution Linux Live que vous démarrez directement depuis une clé USB, de sorte qu’elle ne laisse aucune trace sur l’ordinateur hôte. Tails achemine toutes les connexions (pas seulement celles du navigateur) à travers le réseau Tor.

Une fois que vous avez établi une connexion Tor, vous pouvez accéder aux sites dark web en .onion. Ils ressemblent aux sites web classiques, mais utilisent le domaine spécial .onion.

Proton VPN et Tor

Avec Proton VPN, vous pouvez router votre connexion à travers nos serveurs VPN vers le réseau Tor(nouvelle fenêtre). Pour cela, connectez-vous simplement à l’un de nos serveurs Tor spéciaux identifiables par leur icône en forme d’oignon.

Nous offrons cette fonctionnalité principalement comme un moyen pratique d’accéder aux sites en .onion via votre navigateur habituel, cela présente certains avantages de sécurité par rapport à l’utilisation du navigateur Tor. Cependant, si la sécurité est importante pour vous, nous vous recommandons vivement de consulter les conseils officiels du Projet Tor sur l’utilisation conjointe de Tor et des VPN(nouvelle fenêtre) (page en anglais).

Qu’y a-t-il sur le dark web ?

Les utilisations illicites du dark web sont bien documentées : services d’assassinat, sites de commerce électronique pour acheter des armes et des drogues… (beaucoup d’entre eux sont de toute façon des arnaques).

Cependant, il existe de nombreuses raisons légitimes d’utiliser le dark web. Vous pouvez lire ProPublica(nouvelle fenêtre) ou The New York Times(nouvelle fenêtre), accéder à vos e-mails sur Proton Mail, ou naviguer sur votre mur Facebook(nouvelle fenêtre). Tous ces sites web grand public offrent un accès au dark web en raison des avantages en matière de confidentialité et de liberté d’information qu’il offre.

Découvrez notre sélection des meilleurs sites en .onion sur le dark web(nouvelle fenêtre)

L’un des plus grands avantages du dark web est qu’il est difficile à bloquer. Les formes courantes de censure qui reposent sur le blocage des adresses IP des sites web par les fournisseurs de services internet ne sont pas efficaces contre les dark webs (en conséquence, certains gouvernements autoritaires ont tenté de bloquer Tor lui-même(nouvelle fenêtre)).

Pour des raisons similaires, le dark web est plus résistant à la surveillance. Les lanceurs d’alerte, les journalistes et autres professionnels à risque de surveillance ciblée utilisent le dark web pour communiquer des informations sensibles. Par exemple, le lanceur d’alerte Edward Snowden a utilisé Tails(nouvelle fenêtre) pour garder une longueur d’avance sur la NSA.

Un inconvénient majeur de tous les dark webs est leur lenteur. Avec Tor, par exemple, votre connexion est acheminée à travers au moins trois emplacements aléatoires dans le monde (dont certains peuvent avoir un accès internet très médiocre), ce qui ralentit nécessairement votre connexion.

Pour une utilisation quotidienne, un VPN offre un haut niveau de confidentialité tout en ayant un effet minimal sur votre expérience internet. Mais quand vous en avez besoin, le dark web peut être d’une importance vitale : lorsque la Turquie a temporairement bloqué Proton Mail pour certains utilisateurs, notre site en .onion était l’un des rares moyens pour les gens d’accéder à leurs e-mails.

Alors oui. De mauvaises choses se passent sur le dark web, mais c’est aussi un outil de confidentialité essentiel. Alors que les gouvernements travaillent à affaiblir le chiffrement(nouvelle fenêtre) avec des portes dérobées et que les entreprises accèdent de plus en plus à tout ce que nous faisons, les technologies de confidentialité et de sécurité utilisées pour créer les dark webs doivent être défendues. Pour cela, il faut commencer par les comprendre au-delà des articles de presse à sensation.