Potresti aver sentito parlare dei computer quantistici, un tipo futuristico di computer che può eseguire certe operazioni molto più velocemente delle macchine odierne. Potresti aver anche sentito che i computer quantistici romperanno presto la cifratura ed esporranno i dati di tutti.

In realtà, i computer quantistici sono già qui, ma sono ancora piuttosto basilari. La tecnologia dei computer quantistici è a anni o decenni di distanza dal rompere gli attuali standard di cifratura e le sue applicazioni future sono ipotetiche. Per ora, i tuoi dati sono al sicuro.

Nonostante ciò, prendiamo sul serio la potenziale minaccia. Proton non è l’unico ad essere influenzato da questa sfida, ma siamo unici nel modo in cui la affrontiamo. Abbiamo un decennio di esperienza nello sviluppo e nella manutenzione di innovativa crittografia open source. I nostri servizi crittografati proteggono i dati di oltre 100 milioni di account, con Proton Mail come il più grande fornitore di email crittografate end-to-end al mondo. Molti altri servizi sono costruiti sulle librerie crittografiche che scriviamo e manteniamo. Poiché la sicurezza dei nostri utenti e dei loro dati è la nostra massima priorità, siamo sempre all’erta per nuove minacce. I computer quantistici sono una di queste.

Per assicurarci di essere preparati, Proton è all’avanguardia nella standardizzazione di algoritmi di cifratura sicuri contro i quanti in OpenPGP, lo standard aperto di cifratura disponibile per chiunque tramite le librerie libere e open source che Proton mantiene, come OpenPGP.js e Gopenpgp.

La standardizzazione è importante per due motivi. Il primo è che Proton rimane impegnata per il web aperto. L’email è uno degli standard aperti di maggior successo che siano mai esistiti e una parte fondamentale di quel successo è l’interoperabilità. Gli standard aperti assicurano che i nostri utenti possano comunicare privatamente con chiunque supporti OpenPGP e preserveremo questa interoperabilità nel mondo post-quantistico.

Il secondo motivo è la sicurezza. La nuova crittografia è intrinsecamente rischiosa, semplicemente perché non è ancora stata collaudata in battaglia. Anche quando la matematica sottostante funziona perfettamente, errori nell’implementazione possono influenzare notevolmente la sicurezza. Milioni di utenti si fidano di Proton ogni giorno per le loro comunicazioni e dati, in alcuni casi con la loro vita, e questo è qualcosa che non è mai lontano dalle nostre menti.

Negli ultimi due anni, abbiamo lavorato insieme a crittografi dell’Ufficio Federale Tedesco per la Sicurezza delle Informazioni (BSI) e ad altri sviluppatori per creare un’estensione dell’algoritmo di chiave pubblica post-quantistica per lo standard OpenPGP (puoi leggere la bozza di standard proposta qui(nuova finestra)). I dettagli sono piuttosto tecnici, quindi questo articolo spiegherà come funziona l’estensione in termini semplici. Ma prima, è importante capire come funzionano i computer quantistici e perché potrebbero influenzare il modo in cui i dati sono attualmente cifrati su internet.

Cosa sono i computer quantistici?

Lo stato dei computer quantistici

Come Proton protegge i tuoi dati dagli attacchi dei computer quantistici

Cosa sono i computer quantistici?

A differenza dei computer classici, che operano su bit, i computer quantistici operano su qubit. I bit possono assumere solo un valore, 0 o 1. Ma grazie alle proprietà delle particelle quantistiche, i qubit possono avere una sovrapposizione di valori multipli. (Se sei interessato, la compagnia IonQ ha una visualizzazione dettagliata di come funzionano i loro computer quantistici(nuova finestra)).

Gli algoritmi eseguiti su computer quantistici possono sfruttare i qubit per risolvere alcuni tipi di problemi più velocemente rispetto ai computer classici. Uno di questi problemi è del tipo rilevante per il funzionamento degli algoritmi di crittografia, e puoi provarlo tu stesso:

Dati 13 per 17, è relativamente semplice calcolare il prodotto (221). Potresti farlo manualmente su un foglio di carta. Tuttavia, dato un prodotto (ad esempio, 133), è più difficile trovare i suoi fattori (7 e 19). Questa seconda operazione richiede tentativi ed errori fino a trovare gli interi che moltiplicati danno il prodotto desiderato. Questo esempio utilizza numeri molto piccoli. La difficoltà aumenta notevolmente quando si lavora con numeri di 600 cifre che proteggono i tuoi dati.

Tuttavia, su un computer quantistico, questo problema può essere risolto più efficientemente con l’algoritmo di Shor(nuova finestra). Questo accelera la soluzione eliminando la fase di tentativi ed errori: utilizzando la sovrapposizione può essenzialmente controllare molti valori contemporaneamente. Se apparisse un computer quantistico abbastanza grande da eseguire questo algoritmo su numeri di 600 cifre, potrebbe essere utilizzato per violare la crittografia ampiamente diffusa, come la crittografia a curva ellittica e RSA, entrambe utilizzate da Proton e anche pilastri fondamentali di tecnologie web essenziali come SSL/TLS.

Scopri di più sulla crittografia a curva ellittica su Proton

Lo stato dei computer quantistici

Attualmente, i computer quantistici non sono ancora in grado di violare la crittografia, o persino di risolvere il semplice esempio sopra.

Ad esempio, nel 2019 IBM ha tentato di fattorizzare il numero 35 utilizzando il suo computer quantistico all’avanguardia e non ci è riuscita a causa dell’accumulo di errori, che deriva dalla principale sfida nello sviluppo dei computer quantistici: il rumore. I qubit devono essere implementati utilizzando particelle minuscole, come fotoni o ioni (e anche protoni!), e quando si interagisce con queste particelle, si introduce un errore sperimentale.

Gli scienziati stanno lavorando per ridurre il rumore, in particolare aumentando la quantità di qubit in un computer quantistico, il che rende la misurazione media più affidabile e riduce l’errore sperimentale. Tuttavia, costruire un computer quantistico più grande non è semplice come scalare i computer classici.

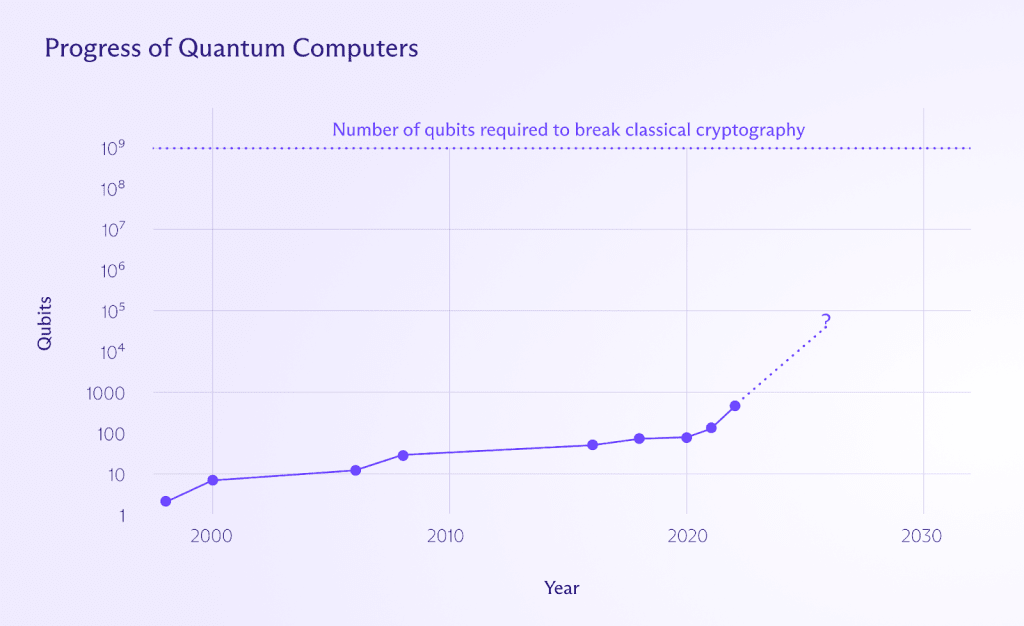

Inoltre, il numero di qubit necessari per violare la crittografia classica come è attualmente implementata è di molti ordini di grandezza superiore a ciò che è attualmente fattibile ottenere. Per violare la crittografia attualmente in uso, gli scienziati stimano che un computer quantistico richiederebbe almeno 1 miliardo di qubit. Ma i computer quantistici di oggi hanno solo qualche centinaio di qubit.

Quindi, anche se è impossibile prevedere il futuro con certezza, probabilmente ci vorranno ancora molti anni prima che un computer quantistico possa violare la crittografia.

Ma ciò non significa che dovremmo aspettare quel giorno per iniziare a prepararci. Dobbiamo sviluppare oggi una crittografia che possa resistere a queste minacce. E Proton ha già un vantaggio iniziale.

Come Proton protegge i tuoi dati contro i computer quantistici

In Proton, utilizziamo uno standard chiamato OpenPGP per proteggere le tue email con la crittografia end-to-end. OpenPGP è lo standard di crittografia email più diffuso perché è collaudato e sicuro. Ma avrà bisogno di un aggiornamento per l’era post-quantistica.

Nella bozza di standard proposta(nuova finestra) per l’estensione OpenPGP su cui lavoriamo dal 2021, definiamo come i messaggi crittografati post-quantistici dovrebbero essere codificati in modo interoperabile. Ciò significa che saremo in grado di proteggere tutti i messaggi, non solo tra account Proton, ma anche con altri provider e utenti di OpenPGP.

La crittografia post-quantistica non ha ancora ricevuto la stessa quantità di analisi e controllo pubblico di quella classica. Per questo motivo, utilizzeremo la crittografia post-quantistica in combinazione con quella classica. La componente post-quantistica utilizzerà algoritmi basati su reticoli, poiché offrono buona sicurezza e prestazioni. Per le firme digitali, abbiamo selezionato CRYSTALS-Dilithium in combinazione con Ed25519. Per la crittografia, abbiamo scelto CRYSTALS-Kyber in combinazione con X25519. Utilizzare una combinazione di algoritmi classici e post-quantistici offre il meglio di entrambi i mondi: i tuoi dati saranno al sicuro a meno che l’attaccante non infranga sia la crittografia classica che quella quantistica.

Implementeremo questo ben prima che i computer quantistici diventino una minaccia, assicurando una transizione fluida per la comunità di Proton e per tutti coloro che utilizzano OpenPGP.

Stiamo anche lavorando alla standardizzazione dell’uso di chiavi simmetriche per crittografare i messaggi OpenPGP in una bozza di standard proposta per chiavi simmetriche persistenti(nuova finestra).

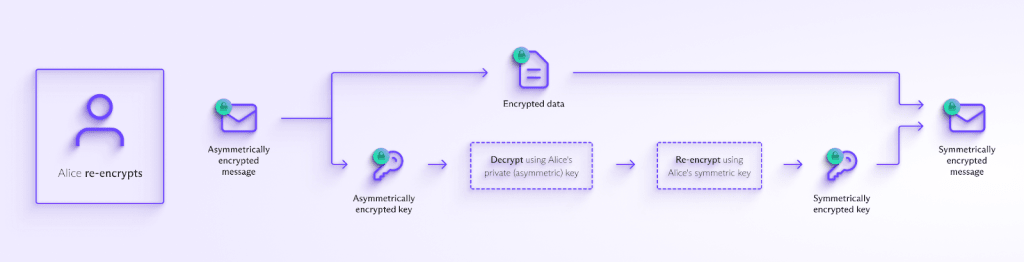

Alice ricrittografa i messaggi che ha ricevuto in passato per assicurarsi che siano al sicuro dai computer quantistici.

Quando si invia un messaggio, è necessario crittografarlo utilizzando la crittografia asimmetrica (a chiave pubblica), a meno che il mittente e il destinatario non abbiano una chiave o password condivisa (come nel caso delle email protette da password). Tuttavia, una volta ricevuto il messaggio, è possibile ricrittografarlo simmetricamente, utilizzando una chiave derivata dalla password del destinatario.

Oltre ad essere più veloce e sicuro, ciò ti consentirà anche di rimuovere le chiavi obsolete che non vengono più utilizzate, senza perdere l’accesso ai tuoi messaggi.

Considerazioni finali

Non sappiamo ancora quando, se mai, appariranno computer quantistici abbastanza potenti da rompere la crittografia classica. Ma se succederà, le email crittografate Proton Mail saranno al sicuro grazie alla crittografia post-quantistica, così come altri servizi Proton che si basano sugli stessi principi e tecnologie.

Non stiamo standardizzando l’uso di questi nuovi algoritmi da soli. In Proton, la trasparenza e la revisione paritaria sono valori fondamentali. Ecco perché stiamo collaborando con la comunità e pubblicando le nostre bozze di proposta affinché chiunque possa analizzarle e testarle in applicazioni diverse. Se vuoi supportare questo, puoi trovare la bozza di standard attuale qui(nuova finestra).