Le Sender Policy Framework (SPF) est une méthode d’authentification des e-mails qui vérifie qu’un message a été envoyé à partir d’un serveur de messagerie autorisé. Apprenez comment cela fonctionne et comment cela contribue à protéger votre domaine de messagerie.

Utilisé avec DKIM et DMARC, le SPF est l’une des principales méthodes utilisées par les fournisseurs d’accès internet (FAI) et les plateformes de messagerie pour identifier et bloquer les spams et les attaques de phishing.

Nous expliquons le SPF, son fonctionnement et pourquoi il est nécessaire pour protéger votre domaine et assurer la distribution de vos messages.

Qu’est-ce que le Sender Policy Framework (SPF) ?

À quoi sert le SPF ?

En quoi le SPF diffère-t-il de DKIM et DMARC

Comment fonctionne le SPF ?

Qu’est-ce qu’un enregistrement SPF ?

Le SPF et la redirection des e-mails

Pourquoi utiliser le SPF ?

Luttez contre les spammeurs et les escrocs

Améliorez la délivrabilité des e-mails

Renforcez la réputation de votre domaine

Authentification SPF facile avec Proton Mail

Qu’est-ce que le Sender Policy Framework (SPF) ?

Le Sender Policy Framework (SPF) est un protocole d’authentification des e-mails qui vous permet de spécifier les serveurs autorisés à envoyer des e-mails depuis votre domaine, rendant plus difficile pour les fraudeurs de usurper (forger) votre adresse.

Si vous envoyez des e-mails à partir d’un domaine personnalisé (par exemple, @votredomaine.com), vous pouvez lister les adresses IP(nouvelle fenêtre) des serveurs de messagerie autorisés à envoyer vos e-mails. En vérifiant votre liste d’adresses IP, les services de messagerie et les FAI peuvent identifier si le message provient d’un serveur de confiance.

À quoi sert le SPF ?

Le SPF est l’une des principales méthodes utilisées par les serveurs de messagerie pour authentifier les e-mails. Il aide les fournisseurs de messagerie électronique à identifier les adresses usurpées et à bloquer les spams et les e-mails de phishing.

Cependant, le SPF seul n’est pas suffisant pour détecter les messages usurpés car l’adresse de l’expéditeur (champ De) peut être falsifiée. En utilisant le SPF avec DKIM et DMARC, les fournisseurs de messagerie peuvent vérifier que le domaine de l’expéditeur correspond au champ De, confirmant que l’adresse n’est pas usurpée.

En quoi le SPF diffère-t-il de DKIM et DMARC

Le SPF, DKIM et DMARC sont des protocoles d’authentification des e-mails utilisés pour vérifier que les e-mails sont envoyés par un expéditeur légitime, mais ils fonctionnent tous différemment. Voici comment ils fonctionnent ensemble :

- Le protocole SPF (Sender Policy Framework) vérifie qu’un e-mail a été envoyé depuis une adresse IP autorisée à envoyer des e-mails pour le domaine de l’expéditeur.

- DKIM (DomainKeys Identified Mail) vérifie de manière cryptographique que l’adresse de l’expéditeur et le contenu du message n’ont pas été modifiés pendant le transfert.

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) assure que le domaine vérifié dans les contrôles DKIM et SPF correspond au domaine de l’expéditeur dans le champ De. Il spécifie également comment les fournisseurs de services e-mails doivent traiter un message qui échoue à la fois aux vérifications DKIM et SPF — l’accepter, le rejeter ou le marquer comme spam.

Apprenez à configurer SPF, DKIM et DMARC avec Proton Mail

Comment fonctionne SPF ?

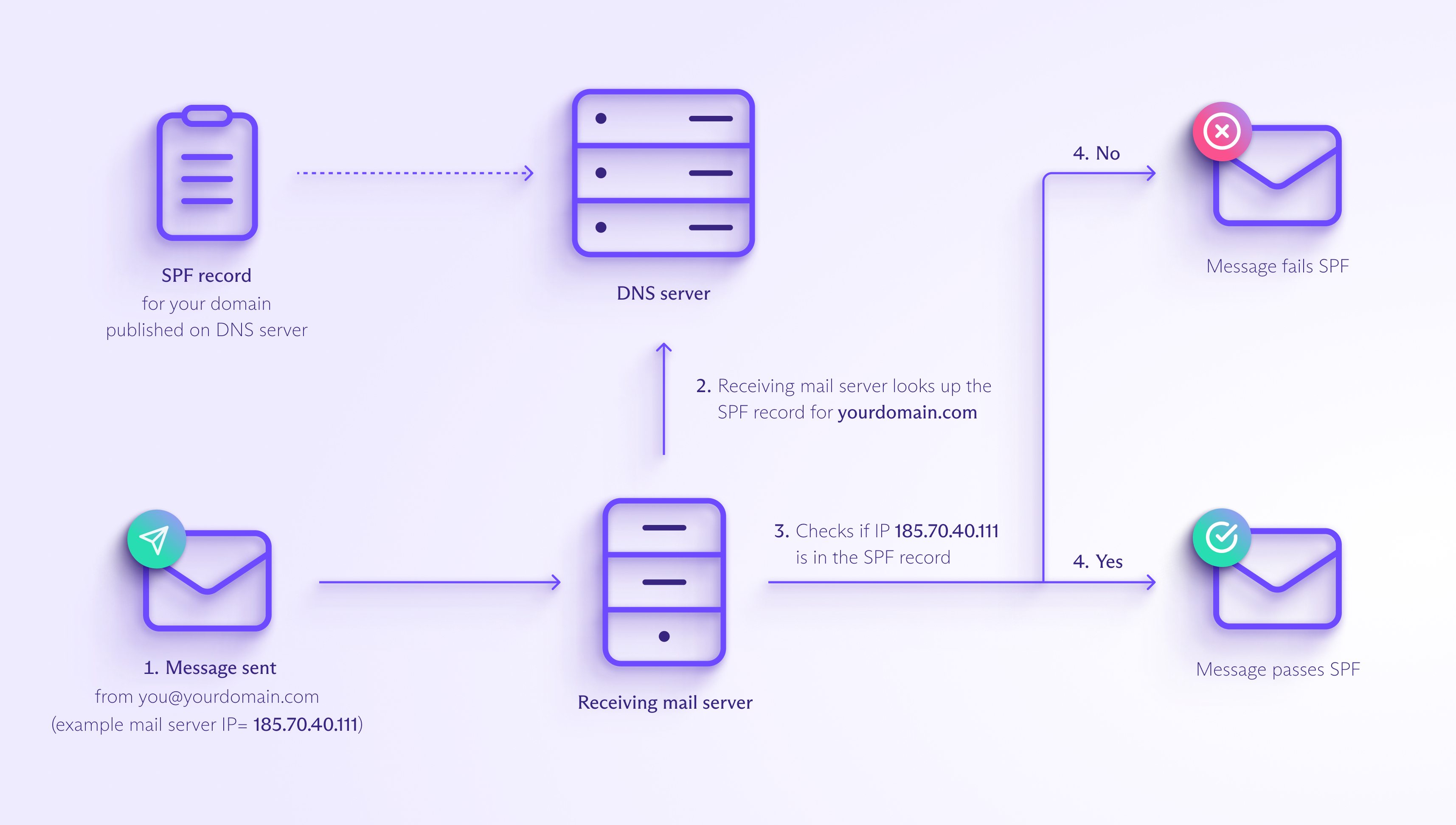

SPF vérifie si un e-mail entrant a été envoyé depuis un serveur de messagerie autorisé à envoyer des e-mails pour ce domaine.

Tout d’abord, vous devez créer un enregistrement SPF qui liste les adresses IP des serveurs de messagerie autorisés à envoyer des e-mails pour votre domaine. Ensuite, vous êtes prêt à envoyer des messages avec SPF comme suit :

- Vous envoyez un e-mail, par exemple, depuis l’adresse vous@votredomaine.com. Supposons que le message soit envoyé depuis l’un de vos serveurs de messagerie autorisés avec l’adresse IP 185.70.40.111.

- À l’arrivée de l’e-mail, le serveur de messagerie destinataire vérifie l’adresse de l’expéditeur dans le champ Return-Path (également connu sous le nom de MAIL FROM) de l’en-tête d’e-mail et consulte l’enregistrement SPF pour votre domaine (dans cet exemple, votredomaine.com).

- Le serveur de messagerie destinataire vérifie si l’adresse IP depuis laquelle le mail a été envoyé (185.70.40.111) est répertoriée dans votre enregistrement SPF.

- Si l’adresse IP est répertoriée, le message passe le contrôle SPF ; si ce n’est pas le cas, il échoue.

Notez que dans l’étape 2. le serveur de messagerie destinataire consulte l’enregistrement SPF pour le domaine dans le champ Return-Path, qui n’a pas besoin d’être le même que le domaine dans le champ De. Même si le domaine dans l’adresse De est usurpé et diffère de celui dans le Return-Path, un message peut réussir le contrôle SPF.

C’est pourquoi vous avez besoin de DMARC pour vérifier que le domaine dans les contrôles SPF et DKIM correspond à l’adresse de l’expéditeur dans le champ De.

Qu’est-ce qu’un enregistrement SPF ?

Un enregistrement SPF est un type d’enregistrement texte DNS(nouvelle fenêtre) qui liste les adresses IP des serveurs autorisés à envoyer des e-mails pour un domaine particulier. Les enregistrements SPF sont publiés sur le serveur DNS du domaine, afin que tout serveur de messagerie destinataire puisse consulter la liste pour vérifier si un e-mail a été envoyé depuis un serveur de confiance.

Exemple d’enregistrement SPF

Voici un exemple d’enregistrement SPF avec une explication de sa signification ci-dessous :

v=spf1 ip4:185.70.40.111 include:_spf.protonmail.ch mx ~all

- v=spf1 : Le numéro de version SPF. Tout enregistrement SPF doit commencer par cette balise.

- ip4 : L’adresse ou les adresses IP des serveurs autorisés à envoyer des e-mails depuis votre domaine. Elles peuvent être des adresses IPv4 ou IPv6(nouvelle fenêtre) ; les adresses IPv6 utilisent la balise ip6.

- include : Indique au serveur de vérifier les enregistrements SPF du domaine supplémentaire mentionné. Dans cet exemple, le serveur consultera _spf.protonmail.ch et ajoutera les adresses IP trouvées à la liste des adresses autorisées.

- mx: Toutes les adresses IP qui correspondent aux serveurs de messagerie répertoriés dans les enregistrements MX(nouvelle fenêtre) du domaine expéditeur. Par exemple, Proton Mail utilise mail.protonmail.ch et mailsec.protonmail.ch.

- ~all : Indique aux serveurs de réception d’e-mails comment réagir si un e-mail ne passe pas le test SPF. Les trois balises all les plus courantes sont :

- ~all : Marquer le message comme suspect

- –all : Rejeter le message

- ?all : Le serveur de réception d’e-mails décide (recommandation neutre)

Cependant, depuis l’introduction de DMARC, de nombreux fournisseurs de messagerie électronique, y compris Proton Mail, n’utilisent plus ces balises all. En plus de vérifier que le champ From correspond au domaine dans les vérifications SPF et DKIM, DMARC indique aux serveurs quoi faire avec les messages qui échouent à ces vérifications, rendant les balises all superflues.

Dans l’exemple ci-dessus, l’enregistrement SPF autorise l’envoi de courriels depuis :

- 185.70.40.111

- Les adresses IP trouvées dans _spf.protonmail.ch

- Les adresses IP des serveurs de messagerie indiqués dans les enregistrements MX du domaine

Si un e-mail de ce domaine est reçu d’une adresse IP non listée ci-dessus, le message échoue au test SPF et est traité comme suspect.

SPF et la redirection de courrier

Une limitation du SPF est qu’il ne fonctionne pas de manière fiable avec les e-mails transférés.

Lors du transfert d’un message, si le serveur d’envoi remplace l’adresse e-mail de l’expéditeur original dans le champ Return-Path (MAIL FROM) par l’adresse du transmetteur, le serveur de réception vérifiera l’enregistrement SPF du domaine du transmetteur. Dans ce cas, le message devrait passer le test SPF.

Mais toutes les plateformes de messagerie électronique ne réécrivent pas le champ Return-Path lors de la redirection. Si le serveur de messagerie conserve l’adresse de l’expéditeur original dans le champ Return-Path, le serveur de réception vérifiera l’enregistrement SPF de l’expéditeur original. Comme cela n’inclut pas l’adresse IP du serveur de transfert, le message échoue.

Heureusement, si un e-mail échoue au test SPF, il peut encore passer la vérification DKIM car DKIM vérifie le contenu du message, et non son adresse IP d’envoi. Tant que vous ne modifiez pas le contenu et la structure du message d’origine, il devrait passer le test DKIM.

Pourquoi utiliser SPF ?

Avec DKIM et DMARC, SPF est l’un des principaux moyens de protéger votre domaine et d’assurer la livraison de vos e-mails. Voici pourquoi vous devriez l’utiliser :

Combattre les spammeurs et les escrocs

SPF rend plus difficile pour les cybercriminels l’envoi de messages se faisant passer pour votre domaine (usurpation d’e-mail). Spécifier des serveurs de messagerie de confiance avec SPF aide à prévenir l’utilisation de votre domaine pour le spam et les attaques de phishing.

Améliorer la délivrabilité des e-mails

SPF aide les FAI et les plateformes d’e-mails à identifier les e-mails légitimes. Ainsi, utiliser SPF augmente les chances que vos messages soient livrés au lieu d’être dirigés vers le dossier de spams.

Renforcer la réputation de votre domaine

Plus vos e-mails passent les contrôles d’authentification comme SPF, plus vous améliorez la réputation de votre domaine auprès des plateformes d’e-mails. Ainsi, SPF peut aider à améliorer la délivrabilité de vos e-mails sur le long terme.

Authentification SPF facile avec Proton Mail

Si vous avez votre propre domaine, nous recommandons fortement de configurer SPF, ainsi que DKIM et DMARC, pour améliorer la sécurité de vos e-mails et leur délivrabilité.

Mettre en place les trois est simple si vous disposez d’un abonnement payant Proton Mail. Nous expliquons comment configurer votre domaine personnalisé et DKIM, SPF et DMARC avec un assistant simple.

Obtenez Proton Mail Plus pour un seul domaine ou optez pour Proton Unlimited avec prise en charge de trois domaines, 15 adresses, 500 Go de stockage et des alias d’adresse e-mail illimités « hide-my-email ».

Si vous avez une entreprise, vous pouvez sécuriser votre messagerie avec Proton pour Business.

Ou si vous souhaitez simplement essayer un service d’e-mail intuitif, sécurisé qui respecte votre vie privée, obtenez Proton Mail gratuitement. Tous les abonnements Proton incluent Proton Mail chiffré de bout en bout, Proton Calendar, Proton Drive et Proton VPN(nouvelle fenêtre). Alors rejoignez-nous et restez en sécurité !