Les fraudeurs disposent de nombreux moyens pour voler votre identité et votre argent, mais vous pouvez prendre des mesures simples pour vous protéger.

Compte tenu de la quantité de précieuses données personnelles que nous conservons en ligne, les arnaqueurs ont tout intérêt à essayer de les voler. Avec seulement quelques informations personnelles, ils peuvent voler notre identité, vider notre compte bancaire, gonfler nos factures de carte de crédit ou se servir de notre nom pour commettre des délits.

Peu de chiffres existent sur le sujet, mais une enquête du Crédoc de 2009 estimait que plus de 200 000 personnes seraient victimes de ce délit chaque année en France(nouvelle fenêtre). Et pour ces personnes, les conséquences peuvent être désastreuses.

Le rapport du Credoc indiquait que le coût individuel moyen d’une usurpation d’identité était de 2 229 € pour les victimes et de presque 4 milliards pour la société(nouvelle fenêtre) (assureurs et particuliers). Au-delà de l’aspect financier, l’usurpation d’identité a des conséquences psychologiques pour les victimes, les amenant même parfois à demander une aide médicale.

Il existe cependant des moyens de se protéger. On vous explique comment les fraudeurs peuvent voler votre identité et ce que vous pouvez faire pour les en empêcher.

Comment les fraudeurs volent-ils notre identité ?

Comment repérer les tentatives de phishing et d’ingénierie sociale ?

Que faire si vous soupçonnez un phishing ?

10 façons d’éviter l’usurpation d’identité

1. Ne répondez pas aux spams

2. Utilisez une boite mail sécurisée

3. Masquez votre véritable adresse e-mail en utilisant des alias

4. Utilisez des mots de passe forts et l’authentification à deux facteurs (A2F)

5. Installez un bon logiciel antivirus

6. Gardez vos appareils à jour

7. Sauvegardez vos données

8. Utilisez un VPN auquel vous pouvez faire confiance

9. Ne partagez pas trop de données personnelles

10. Protégez vos documents papier

Protégez-vous avec Proton

Comment les fraudeurs volent-ils notre identité ?

Les fraudeurs volent des informations personnelles identifiables, comme notre nom et notre adresse, notre numéro de carte ou de compte bancaire, ou notre numéro de sécurité sociale. Ils peuvent alors faire des achats avec notre carte bancaire, accéder à notre compte en banque, récupérer un remboursement d’impôts… Le tout à nos frais. Ils peuvent aussi utiliser notre identité pour commettre d’autres délits en se faisant passer pour nous.

Voici comment les voleurs peuvent obtenir nos données personnelles pour usurper notre identité :

Phishing et ingénierie sociale

Le phishing, ou hameçonnage, est une escroquerie en ligne dans laquelle les attaquants vous envoient de faux messages électroniques ou SMS pour vous inciter à révéler des informations sensibles ou à télécharger des logiciels malveillants sur votre appareil. Ils peuvent aussi vous téléphoner pour vous demander des informations personnelles ou utiliser d’autres techniques d’ingénierie sociale(nouvelle fenêtre) pour vous escroquer. Découvrez ci-dessous comment repérer le phishing.

Piratage et fuites de données

Les hackers peuvent cibler les organisations qui conservent de grandes quantités de données personnelles, comme les banques, les fournisseurs de messagerie électronique ou les sites de vente en ligne. Une fois que vos données personnelles sont révélées suite à une fuite de données, elles peuvent être vendues sur le dark web.

Logiciel malveillant

Les logiciels malveillants(nouvelle fenêtre), comme les logiciels espions ou les chevaux de Troie, peuvent être téléchargés sur votre appareil par le biais de messages de type phishing, d’installations de logiciels ou d’autres moyens. Les fraudeurs peuvent l’utiliser pour voler des données personnelles comme les identifiants de connexion ou même prendre le contrôle de votre appareil.

Réseaux sociaux

Les arnaqueurs peuvent en apprendre beaucoup sur vous à partir de ce que vous publiez en ligne. Ça vaut la peine de faire attention à ce que vous y partagez. Ils peuvent aussi créer de faux profils d’utilisateur sur des réseaux sociaux et vous demander de vous connecter pour avoir accès à vos publications privées.

Skimming

Les malfaiteurs peuvent installer des dispositifs de skimming (lire et copier les données des bandes magnétiques ou puces des cartes bancaires) sur les distributeurs automatiques de billets, les pompes à essence ou d’autres terminaux de paiement pour s’emparer des données de votre carte bancaire. Quand vous insérez et utilisez votre carte, ils volent le numéro et le code PIN.

Votre poubelle

Il faut éviter de jeter ou de recycler des documents sensibles, comme des relevés bancaires ou des factures, sans les déchiqueter. Les fraudeurs peuvent fouiller votre poubelle et récupérer vos données personnelles.

Vol de documents papier

Les voleurs peuvent aussi récupérer des données personnelles sur des documents papier que vous laissez traîner. Il vaut mieux les garder en lieu sûr. Ils peuvent aussi cibler votre boite aux lettres, accessible depuis la rue, c’est pourquoi il faut la fermer à clé.

Registres gouvernementaux

Dans certains pays comme les États-Unis, les données personnelles de type casier judiciaire, informations sur les propriétaires et autres dossiers publics sont librement accessibles. N’importe qui peut donc légalement rassembler ces informations et les vendre à d’autres, y compris à des fraudeurs.

Vous

Vous pourriez communiquer beaucoup de données personnelles en participant à des enquêtes et à des jeux-concours ou en remplissant des formulaires, sur papier ou en ligne. Toutes ces données peuvent être vendues à des tiers, légalement ou sous forme de fraude.

Comment repérer les tentatives de phishing et d’ingénierie sociale ?

Le phishing (ou hameçonnage) est l’un des moyens les plus utilisés par les escrocs pour mener des attaques en ligne. Le rapport d’activité de Cybermalveillance.gouv.fr sur les tendances des cybermenaces en 2022, révèle que le phishing est la première menace(nouvelle fenêtre), et rappelle que la majorité des cybermalveillances (piratage de compte, usurpation d’identité, fraude bancaire, faux support technique, rançongiciel) commencent par un phishing.

Il est donc indispensable d’apprendre à repérer les tentatives de phishing. Généralement, les messages de phishing contiennent des demandes urgentes, des menaces ou des promesses de récompenses, vous demandant d’agir immédiatement.

Voici ce que les fraudeurs peuvent faire :

- Ils peuvent vous dire qu’ils ont remarqué des tentatives de connexion suspectes sur l’un de vos comptes en ligne et vous demander de confirmer vos identifiants de connexion.

- Ils peuvent prétendre que vous devez vérifier vos données personnelles ou bancaires, comme votre numéro de carte, sous peine de voir votre compte bancaire clôturé.

- Ils peuvent vous dire que vous bénéficiez d’une offre spéciale, d’un prix gagné à la loterie ou d’un remboursement d’impôts inattendu pour lequel ils ont besoin de vos coordonnées bancaires.

- Ils peuvent vous envoyer une demande de connexion sur un réseau social ou un site de rencontre, alors que vous ne connaissez pas la personne et que vous n’êtes pas inscrit(e) sur le site en question.

En plus de ce contenu douteux, les messages de phishing peuvent contenir d’autres indices de fraude, comme de fausses adresses d’expéditeur, des messages de bienvenue génériques ou encore des liens ou des pièces jointes suspectes. Découvrez comment repérer un message de phishing.

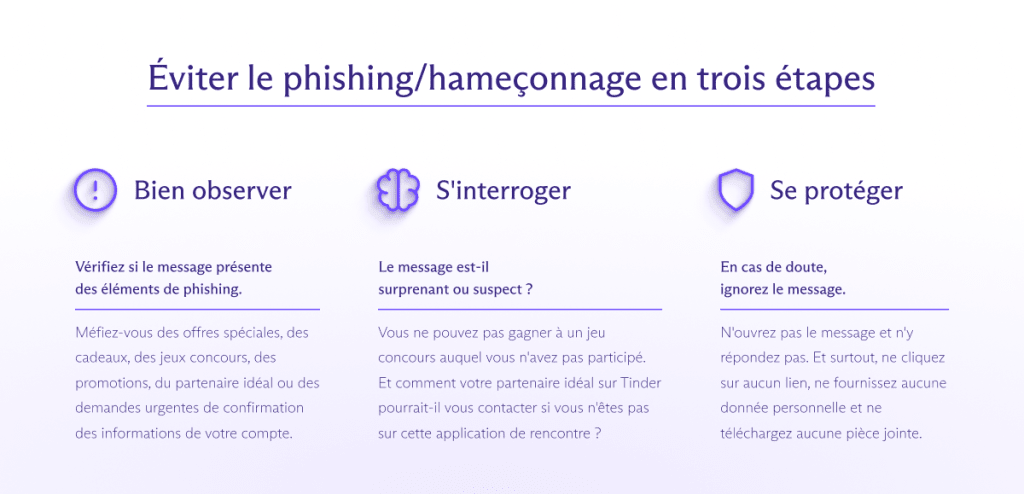

Que faire si vous soupçonnez un phishing ?

Bien que le contenu et le format de nombreux messages de phishing les rendent suspects, certains d’entre eux semblent provenir d’expéditeurs authentiques, il faut donc se méfier.

Nous vous recommandons de prendre ces mesures quand vous recevez un message avec un bouton d’action, un lien, une pièce jointe ou une demande d’informations personnelles, surtout s’il y a une notion d’urgence :

Si vous avez des doutes sur un message qui semble provenir de votre banque, par exemple, contactez-la directement ou connectez-vous à votre compte pour vérifier. N’utilisez pas les coordonnées ou les liens de connexion qui se trouvent dans le message.

10 façons de vous protéger de l’usurpation d’identité

Être attentif au phishing n’est qu’un moyen parmi d’autres de vous protéger. Voici comment vous assurer que vous ne serez pas victime d’un vol d’identité :

1. Ne répondez pas aux spams

N’ouvrez pas et ne répondez pas aux messages indésirables/spam ou aux e-mails suspects. Ne cliquez surtout pas sur des liens ou des pièces jointes et ne répondez pas à des demandes de renseignements personnels. Supprimez ces messages.

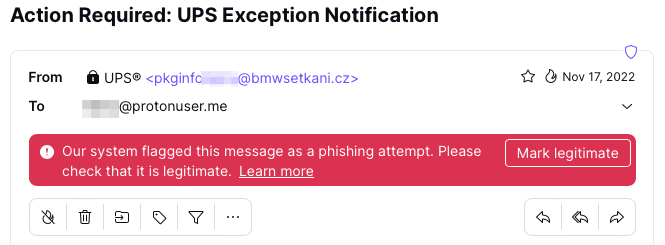

2. Utilisez une boite mail sécurisée

Utilisez une boite mail chiffrée de bout en bout, comme Proton Mail, avec un filtrage intelligent des spams et une protection avancée contre le phishing (PhishGuard). PhishGuard trie et signale les messages suspects dans votre boite de réception, vous alertant des tentatives de phishing.

3. Masquez votre véritable adresse e-mail en utilisant des alias

Utilisez des alias d’adresse e-mail pour ne pas communiquer votre adresse e-mail personnelle. Un bon service d’alias d’adresse e-mail, comme SimpleLogin par Proton(nouvelle fenêtre), vous permet de créer une adresse e-mail unique pour chaque service en ligne. De cette manière, vous pouvez facilement remonter à la source des spams ou des messages de phishing et supprimer l’alias qui est utilisé de manière abusive.

4. Utilisez des mots de passe forts et l’authentification à deux facteurs (A2F)

Créez des mots de passe forts et procurez-vous un bon gestionnaire de mots de passe open source, comme Proton Pass, pour sécuriser vos comptes. Utilisez en plus l’authentification à deux facteurs (A2F) partout où vous le pouvez. Avec l’A2F, si vos identifiants de connexion étaient victimes d’une fuite, les fraudeurs ne pourraient pas accéder à vos comptes.

5. Installez un bon logiciel antivirus

Installez un logiciel antivirus fiable, qui peut analyser votre ordinateur ou votre téléphone pour détecter les logiciels malveillants destinés à voler vos données. Les logiciels antivirus peuvent aussi vous offrir une protection en temps réel, en surveillant les e-mails, les pièces jointes et le contenu du web pour détecter d’éventuels e-mails de phishing ou des vulnérabilités logicielles.

6. Gardez vos appareils à jour

Assurez-vous que les systèmes d’exploitation de votre ordinateur et de votre téléphone, ainsi que les autres applications, sont mis à jour avec les dernières versions et correctifs de sécurité. Cela vous protégera des logiciels malveillants qui exploitent les vulnérabilités des logiciels.

7. Sauvegardez vos données

Faites régulièrement des sauvegardes de vos données, y compris des sauvegardes hors ligne en utilisant un disque externe chiffré. Même si cela n’empêchera pas un vol d’identité, vous pourrez restaurer vos données à partir d’une bonne sauvegarde si votre appareil est infecté par un logiciel rançonneur (ransomware) ou un logiciel espion(nouvelle fenêtre).

8. Utilisez un VPN auquel vous pouvez faire confiance

Utilisez un réseau privé virtuel (VPN)(nouvelle fenêtre) auquel vous pouvez faire confiance, comme Proton VPN(nouvelle fenêtre). Un VPN chiffre votre trafic internet, protégeant toutes les informations sensibles que vous partagez sur des réseaux non sécurisés comme les réseaux wifi publics. Par ailleurs, un VPN masque votre adresse IP et votre localisation, ce qui complique la tâche des cybers-criminels qui voudraient remonter jusqu’à vous en ligne.

9. Ne partagez pas trop de données personnelles

Faites attention à ce que vous publiez sur les réseaux sociaux. Ne révélez pas d’informations sensibles comme votre date de naissance et votre adresse. Évitez aussi de révéler beaucoup d’informations personnelles dans les enquêtes, les jeux-concours et les formulaires d’information.

10. Protégez vos documents papier

Une boite aux lettres accessible depuis la rue doit être fermée à clé. Cela empêche les malfaiteurs de vous voler des courriers avec des informations sensibles.

Protégez-vous avec Proton

Les escrocs qui veulent usurper votre identité disposent de nombreux moyens pour voler vos données personnelles, mais ces mesures devraient les tenir à distance.

Néanmoins, même si nous sommes très prudents, nous commettons tous des erreurs. Même des professionnels expérimentés en informatique peuvent tomber dans le piège d’un phishing ou retrouver leurs informations dans une fuite de données.

La mission de Proton est de garantir à chacun la protection de sa vie privée et la sécurité en ligne. Proton Mail a été conçu pour vous fournir les meilleures protections contre le phishing et l’usurpation d’identité :

- Avec le chiffrement de bout en bout et zéro accès, vous protégez vos données en cas de fuite de données.

- Avec PhishGuard, la protection avancée contre le phishing, vous recevez une alerte en cas de potentiels messages de phishing.

- Avec la détection intelligente des spams et les filtres personnalisés vous bénéficiez d’un filtrage automatique des spams.

- Avec la confirmation des liens, vous pouvez vérifier l’URL des liens avant de les ouvrir.

- Avec l’authentification à deux facteurs (A2F) avec des applications d’authentification et les clés de sécurité vous sécurisez votre compte.

- Avec la vérification des adresses, vous confirmez l’authenticité des expéditeurs dans les messages chiffrés de bout en bout.

- Avec les alias, vous empêchez les spammeurs et les fraudeurs de voir votre adresse personnelle.

- Avec notre badge « Officiel », vous identifiez facilement les messages envoyés par Proton.

Tous les abonnements Proton incluent Proton Mail, Proton Calendar, Proton Drive et Proton VPN(nouvelle fenêtre), le tout chiffré de bout en bout, pour sécuriser votre connexion internet, où que vous soyez. Utilisez Proton Mail gratuitement pour vous protéger.

—

Traduit et adapté par Elodie Mévil-Blanche.