Il dark web è molto simile al World Wide Web regolare che tutti conosciamo, tranne per il fatto che il dark web offre molta più privacy.

Il dark web ha la reputazione di essere un luogo dove puoi trovare e contattare spacciatori di droga e sicari. C’è del vero in questo, ma il dark web offre anche un rifugio apprezzato da chi desidera sfuggire alla sorveglianza governativa invadente e al capitalismo aziendale onnipresente che traccia ogni tua mossa online.

Il dark web non è definito “oscuro” perché intrinsecamente cattivo; è chiamato oscuro perché offre privacy (che può essere utilizzata per il bene e per il male).

La maggiore privacy offerta dal dark web è indubbiamente sfruttata dai criminali per truffare le persone, vendere droga, ospitare contenuti illegali e altro ancora. L’ascesa e la caduta di grande rilievo del mercato della Silk Road(nuova finestra) per droghe illecite è l’esempio più noto di questo.

Ma nonostante la copertura mediatica sensazionale(nuova finestra), molti siti web altamente rispettabili hanno una presenza nel dark web, inclusi The New York Times(nuova finestra), The Guardian(nuova finestra) e persino Facebook(nuova finestra). Infatti, Proton offre una versione dark web onion del nostro sito web affinché le persone nelle parti più repressive del mondo possano accedere ai nostri servizi.

Ti spieghiamo cos’è il dark web, come puoi accedervi e quali siti potresti trovare utili al suo interno.

Cos’è il dark web?

Internet può essere diviso in tre parti:

1. Il clear web

Conosciuto anche come “surface web”, il clear web è il World Wide Web(nuova finestra) che tutti conosciamo. È una collezione di siti web collegati tra loro tramite hyperlink facilmente ricercabili utilizzando motori di ricerca come Google.

Scopri di più sui motori di ricerca che rispettano la tua privacy

Tuttavia, il clear web costituisce solo una piccola frazione di tutto il contenuto presente sul World Wide Web.

2. Il deep web

Il deep web, noto anche come “invisible web”, è spesso erroneamente confuso con il dark web. In realtà, il deep web comprende tutti i contenuti internet che non sono indicizzati dai motori di ricerca, la maggior parte dei quali è costituita da contenuti innocui, come database finanziari, archivi web e qualsiasi pagina protetta da password (come le tue cartelle mediche o le pagine del tuo conto bancario).

Un articolo spesso citato dell’Università del Michigan(nuova finestra) afferma che “le informazioni pubbliche sul deep web sono attualmente da 400 a 550 volte più grandi del World Wide Web comunemente definito”. Tuttavia, questo articolo è stato pubblicato nel 2001, quindi questi dati dovrebbero ora essere presi con le dovute precauzioni. Il punto, comunque, rimane valido — il deep web è molto, molto più grande del clear web.

3. Il dark web

Il dark web, chiamato anche “web nascosto”, è una piccola parte del deep web. È composto da siti web e altre risorse online accessibili solo utilizzando software speciali, configurazioni o autorizzazioni.

Tor Onion Services(nuova finestra) è di gran lunga il dark web più conosciuto e popolare. Tuttavia, esistono altri dark web. I più noti sono I2P(nuova finestra) e Freenet(nuova finestra), ma ci sono anche numerosi dark web più piccoli, come GNUnet(nuova finestra), ZeroNet(nuova finestra) e dn42(nuova finestra).

Come accedere al dark web

Per accedere al dark web, hai bisogno di strumenti speciali che possono variare a seconda del dark web che vuoi utilizzare.

Tor Onion Services

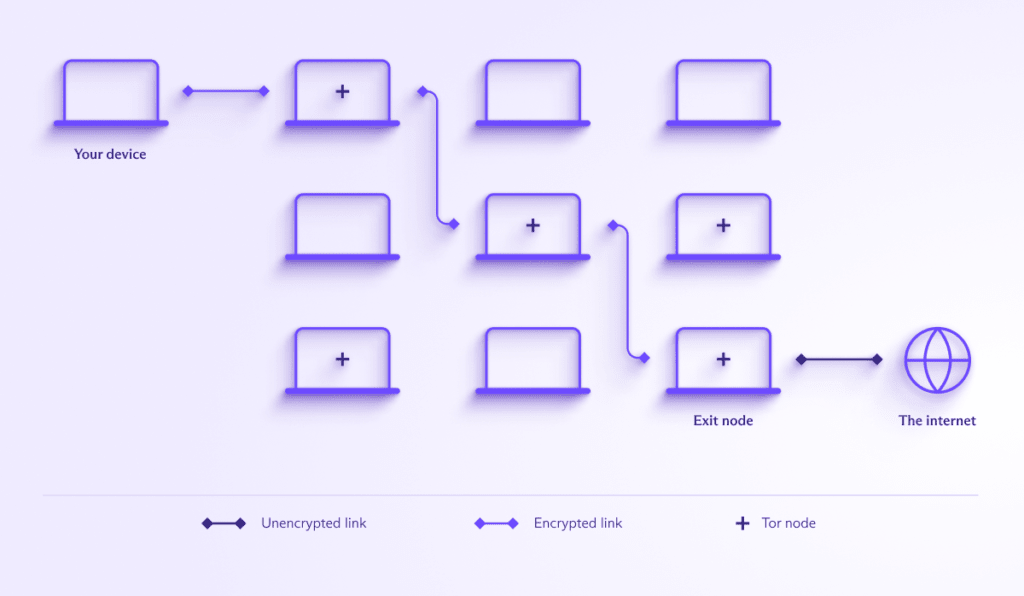

Tor è uno strumento specificamente progettato per fornire un elevato livello di vera anonimità quando si utilizza il clear web. Quando ti connetti a internet tramite la rete Tor, la tua connessione passa attraverso almeno tre nodi casuali, con i tuoi dati che vengono riecrittografati ogni volta che attraversano un nodo.

Il “nodo di ingresso” può vedere il tuo vero indirizzo IP ma non ha accesso al contenuto dei tuoi dati o a ciò che fai su internet, mentre il “nodo di uscita” sulla rete internet decripta e cripta i tuoi dati (e quindi può vederli) e può vedere quali siti web visiti. Ma non ha idea di quale sia il tuo vero indirizzo IP.

Anche se rimane probabilmente il modo migliore per ottenere una vera anonimità su internet regolare, questo sistema ha un punto debole importante — il nodo di uscita. Sebbene non possa conoscere il tuo vero indirizzo IP, può vedere i tuoi dati non criptati, che potrebbero rivelare la tua vera identità (anche se HTTPS ti protegge ancora).

Presenta anche alcune vulnerabilità. Se un avversario potente riuscisse a prendere il controllo di un numero molto elevato di nodi Tor(nuova finestra), potrebbe essere in grado di deanonimizzarti eseguendo un attacco di timing (associando il tuo tempo di connessione alla rete Tor con attività note da un nodo di uscita Tor compromesso).

Un altro problema è che Tor rende gli indirizzi IP di tutti i nodi di uscita Tor pubblici pubblici(nuova finestra), rendendoli molto facili da bloccare per i governi.

Tor Onion Services è stato sviluppato per superare il problema del nodo di uscita eliminando il nodo di uscita stesso. Onion Services sono siti web che esistono all’interno della rete Tor e sono accessibili solo dalla rete Tor. Poiché questi siti web sono essi stessi nodi Tor, non c’è bisogno di utilizzare un nodo di uscita che potrebbe essere bloccato o monitorato.

I2P

I2P(nuova finestra) è progettato per migliorare il sistema di instradamento a cipolla di Tor con il suo garlic routing(nuova finestra) (un nome un po’ scherzoso). Una differenza chiave tra Tor e I2P è che I2P raggruppa i suoi pacchetti di dati in “spicchi” prima di inviarli attraverso la sua rete come messaggi anziché inviarli uno per uno come fa Tor.

Di solito, ogni messaggio contiene uno spicchio, ma a volte ne contengono due. Questo rende più difficile per gli aggressori deanonimizzarti attraverso attacchi basati sui tempi.

Un’altra differenza importante è che le connessioni non sono unidirezionali. Quindi (a differenza di Tor), il traffico in entrata e in uscita utilizza percorsi diversi, rendendo molto più difficile risalire a un utente.

A livello puramente tecnico, I2P offre alcuni reali vantaggi in termini di sicurezza e privacy rispetto a Tor. Tuttavia, l’interesse in I2P è notevolmente diminuito negli ultimi anni (ciò influisce sulla sicurezza di I2P), quindi molti “eepsites” e forum I2P sono ora abbandonati.

Freenet (recentemente rinominato Hyphanet)

Parlando in termini stretti, Freenet è una rete di pubblicazione anonima completamente distribuita e peer-to-peer che offre archiviazione di dati sicura. Quando ti unisci alla rete Freenet, accetti di condividere una percentuale del tuo spazio su disco locale. Questo spazio è criptato in modo sicuro, e altri membri di Freenet scaricano parti di file che sono memorizzati su di esso (in un modo non dissimile da BitTorrent(nuova finestra)).

Tuttavia, oltre a questo framework di base per l’hosting di file, i volontari hanno sviluppato applicazioni che consentono la creazione di siti web, forum e altro. Un limite di questo sistema è che i siti web non possono essere dinamici (quindi sono sempre semplici pagine HTML statiche).

Un vantaggio è che le pagine web (e altri dati) possono rimanere disponibili a lungo dopo che l’host originale è scomparso. Tuttavia, se nessuno accede ai dati per un lungo periodo, questi possono scomparire (questo funziona molto come BitTorrent, dove i file che non vengono attivamente condivisi vengono deindicizzati nel tempo).

Freenet raggruppa i pacchetti insieme e li instrada attraverso un numero variabile di nodi per confondere gli attacchi basati sui tempi.

La rete può essere utilizzata in due “modalità” — opennet e darknet. Con opennet, ti connetti a peer casuali. Con darknet, ti connetti solo ad amici di fiducia con cui hai precedentemente scambiato chiavi pubbliche e riferimenti dei nodi. Sono queste darknet che rendono Freenet unicamente sicuro, poiché bloccano completamente l’accesso esterno ai dati condivisi all’interno di un gruppo darknet.

A causa della loro natura chiusa, queste darknet rendono anche impossibile sapere quante persone effettivamente utilizzano Freenet.

Come accedere al dark web

Ogni dark web è mutualmente esclusivo e richiede i propri strumenti per l’accesso. Ad esempio, non puoi usare Tor Browser per accedere agli eepsites di I2P. Poiché i Servizi Onion di Tor sono di gran lunga i più popolari (e quindi più utili in generale) dark web, ci concentreremo su questi qui.

Il modo più comune (e ufficiale) per accedere ai Servizi Onion di Tor è utilizzando Tor Browser per Windows, macOS, Linux e Android(nuova finestra). Si tratta di una versione potenziata di Firefox che, per impostazione predefinita, instrada automaticamente tutte le tue connessioni attraverso la rete Tor. Se hai un iPhone o un iPad, puoi installare Onion Browser(nuova finestra), che sebbene non ufficiale, è raccomandato dal Progetto Tor(nuova finestra).

Per una sicurezza ancora maggiore, puoi usare TAILS(nuova finestra). Si tratta di una distribuzione Linux Live che avvii direttamente da una chiavetta USB in modo che non lasci tracce sul computer ospite. TAILS instrada tutte le connessioni (non solo quelle del browser) attraverso la rete Tor.

Una volta stabilita una connessione Tor, puoi accedere ai siti dark onion. Sono come i siti web normali, ma utilizzano il dominio speciale .onion.

Proton VPN e Tor

Con Proton VPN, puoi instradare la tua connessione attraverso i nostri server VPN verso la rete Tor(nuova finestra). Per fare ciò, ti basta connetterti a uno dei nostri server Tor speciali che puoi identificare dall’icona a forma di cipolla.

Offriamo questa funzionalità principalmente come un modo comodo per accedere ai siti onion con il tuo browser abituale, e offre anche alcuni vantaggi di sicurezza rispetto all’uso di Tor Browser. Tuttavia, se la sicurezza è importante per te, ti consigliamo vivamente di leggere i consigli ufficiali del Progetto Tor sull’uso congiunto di Tor e VPN(nuova finestra).

Cosa c’è nel dark web?

Gli usi illeciti del dark web sono ben documentati: servizi di assassinio, siti e-commerce per l’acquisto di armi e droghe, e così via (molti dei quali sono semplicemente truffe, comunque).

Tuttavia, ci sono molte ragioni legittime per utilizzare il dark web. Puoi leggere ProPublica(nuova finestra) o The New York Times(nuova finestra), controllare la tua email su Proton Mail, o navigare sul tuo muro di Facebook(nuova finestra). Tutti questi siti mainstream offrono accesso al dark web a causa dei vantaggi in termini di privacy e libertà di informazione che offre.

Scopri la nostra selezione dei migliori siti onion sul dark web(nuova finestra)

Uno dei maggiori vantaggi del dark web è che è difficile da bloccare. Le forme comuni di censura che si basano sul blocco degli indirizzi IP dei siti web da parte dei fornitori di servizi internet non sono efficaci contro il dark web. (Di conseguenza, alcuni governi autoritari hanno tentato di bloccare Tor stesso(nuova finestra).)

Per motivi simili, il dark web è più resistente alla sorveglianza. Informatori, giornalisti e altri professionisti a rischio di sorveglianza mirata utilizzano il dark web per comunicare informazioni sensibili. Ad esempio, l’informante Edward Snowden ha utilizzato TAILS(nuova finestra) per rimanere un passo avanti alla NSA.

Molte organizzazioni, tra cui Human Rights Watch(nuova finestra) e la Electronic Frontier Foundation(nuova finestra), sostengono l’uso e l’accesso al dark web.

Un grande svantaggio di tutti i dark web è che sono molto lenti. Con Tor, ad esempio, la tua connessione viene instradata attraverso almeno tre località casuali in tutto il mondo (ciascuna delle quali potrebbe avere un accesso internet molto scarso), il che rallenta necessariamente la tua connessione.

Per un utilizzo quotidiano, una VPN offre un alto livello di privacy influenzando minimamente la tua esperienza internet. Ma quando ne hai bisogno, il dark web può essere di vitale importanza: quando la Turchia ha temporaneamente bloccato Proton Mail per alcuni utenti, il nostro sito onion era uno dei pochi modi in cui le persone potevano accedere alle loro email.

Quindi sì. Cose brutte accadono sul dark web, ma è anche uno strumento di privacy vitale. Mentre i governi lavorano per indebolire la crittografia(nuova finestra) con backdoor e le aziende ottengono un accesso maggiore a tutto ciò che facciamo, le tecnologie per la privacy e la sicurezza come quelle utilizzate per creare i dark web devono essere difese con vigore. E questo inizia con la comprensione di essi oltre ai titoli sensazionalistici.