ARC ermöglicht E-Mail-Anbietern die Echtheit von E-Mails zu überprüfen, wenn sie weitergeleitet oder von einer Mailingliste gesendet werden.

Wir alle haben mit Spam zu kämpfen, und jeder kann Opfer von Phishing werden. Und wenn du deine eigene E-Mail-Domain hast (wie @deinname.de), könnten Betrüger sie fälschen, um Spam- und Phishing-Angriffe zu starten.

Deshalb nutzen führende E-Mail-Anbieter Authentifizierungsmethoden wie SPF, DKIM und DMARC, um E-Mails zu verifizieren und gegen Spam, Spoofing und Phishing vorzugehen.

Aber diese Protokolle sind nicht unfehlbar. Erfahre, wie ARC ein grundlegendes Problem bei der E-Mail-Authentifizierung löst und die Zustellbarkeit sowie Sicherheit von E-Mails verbessert.

Was ist die Authentifizierte Empfangskette (ARC)?

Welches Problem löst ARC?

Was macht ARC?

Wie funktioniert ARC?

ARC E-Mail-Beispiel

Warum ARC verwenden?

Abschließende Gedanken

ARC FAQs

Was ist die Authentifizierte Empfangskette (ARC)?

Die Authentifizierte Empfangskette (ARC) ist eine E-Mail-Authentifizierungsmethode, die es empfangenden Mailservern ermöglicht, die Authentifizierungsergebnisse einer E-Mail zu überprüfen, wenn sie von einem Zwischenserver weitergeleitet oder übermittelt wird.

Ein relativ neues Protokoll formalisiert in 2019(neues Fenster), hat ARC eine kleine, aber bedeutende Rolle in der Nachrichtenfilterung bei führenden E-Mail-Anbietern wie Proton Mail übernommen. Um ARC zu verstehen und warum es wichtig ist, musst du ein grundlegendes Problem der E-Mail-Authentifizierung begreifen.

Welches Problem löst ARC?

ARC löst ein spezifisches Problem der drei Haupt-E-Mail-Authentifizierungsmethoden:

- SPF (Sender Policy Framework)

- DKIM (DomainKeys Identified Mail)

- DMARC (Domain-based Message Authentication, Reporting, and Conformance)

DMARC überprüft SPF und DKIM

SPF überprüft, ob eine E-Mail von einer IP-Adresse gesendet wurde, die berechtigt ist, E-Mails vom Domain des Absenders zu senden.

DKIM überprüft kryptografisch, ob die Adresse des Absenders und der Inhalt der Nachricht auf dem Weg nicht verändert wurden.

Allerdings kannst du mit SPF und DKIM allein nicht sicher sein, dass die Absenderdomain im Von-Feld nicht gefälscht (gefälscht) wurde.

Daher wurde DMARC eingeführt, um sicherzustellen, dass die Domain in den DKIM- und SPF-Überprüfungen mit der Absenderdomain übereinstimmt. Es legt auch fest, wie E-Mail-Server mit einer Nachricht umgehen sollen, die sowohl bei DKIM als auch bei SPF durchfällt – akzeptieren, ablehnen oder als Spam markieren.

Mittlerweile von großen E-Mail-Anbietern wie Google, Microsoft und Proton weitgehend übernommen, hat DMARC die Zustellbarkeit von E-Mails, die durch SPF und DKIM authentifiziert wurden, deutlich verbessert.

Wo liegt also das Problem?

Zwischenstationen können DMARC unterbrechen

Wenn du eine E-Mail sendest, durchläuft sie verschiedene SMTP-Mailserver in einer Reihe von „Sprüngen“ von Absender A zu Empfänger B. Das Problem ist, dass DMARC davon ausgeht, dass E-Mails direkt von A nach B unverändert gesendet werden.

In Wirklichkeit können einige Zwischenmailserver eine Nachricht auf dem Weg legitim verändern, zum Beispiel:

- Beim Weiterleiten: Der Weiterleiter kann die ursprüngliche Nachricht bearbeiten, oder der Server kann Felder im E-Mail-Header ändern.

- Beim Senden über eine Mailingliste: Die Mailingliste kann den Betreff um den Namen der Liste ergänzen oder einen „Abmelden“-Link oder Disclaimer im Nachrichtenfooter hinzufügen.

Infolgedessen erscheinen diese legitimen E-Mails so, als wären sie manipuliert worden und können bei den DKIM-Überprüfungen durchfallen.

Ähnlich können Nachrichten, die von Weiterleitungs- oder Mailinglistenservern von einer neuen IP-Adresse gesendet werden, bei SPF durchfallen.

Und wenn eine Nachricht sowohl bei DKIM als auch bei SPF durchfällt, scheitert sie bei DMARC und wird entweder abgelehnt oder mit Misstrauen behandelt.

Hier kommt ARC ins Spiel – um das Problem von Authentifizierungsfehlern zu lösen, die durch legitime Zwischenstationen verursacht werden.

Was macht ARC?

ARC bewahrt die ursprünglichen Authentifizierungsergebnisse vom ersten Sprung der E-Mail-Reise und überprüft die Identität jedes Zwischenservers auf dem Weg.

Wenn eine E-Mail durch einen vertrauenswürdigen Zwischenserver geht, signiert der Server die Nachricht digital und fügt diese ARC-Signatur dem E-Mail-Header hinzu. Bei jedem Sprung der Nachrichtenreise von A nach B fügen vertrauenswürdige Zwischenserver ihre Signatur hinzu und bilden so eine Kette von ARC-Signaturen.

Indem die „Kette des Gewahrsams“ oder die authentifizierte Empfangskette überprüft wird, kann der E-Mail-Server des Empfängers die ursprünglichen Authentifizierungsergebnisse einsehen. Er kann auch verifizieren, dass jegliche Veränderungen an der E-Mail auf dem Weg von einem vertrauenswürdigen Zwischenhändler signiert wurden.

Wie funktioniert ARC?

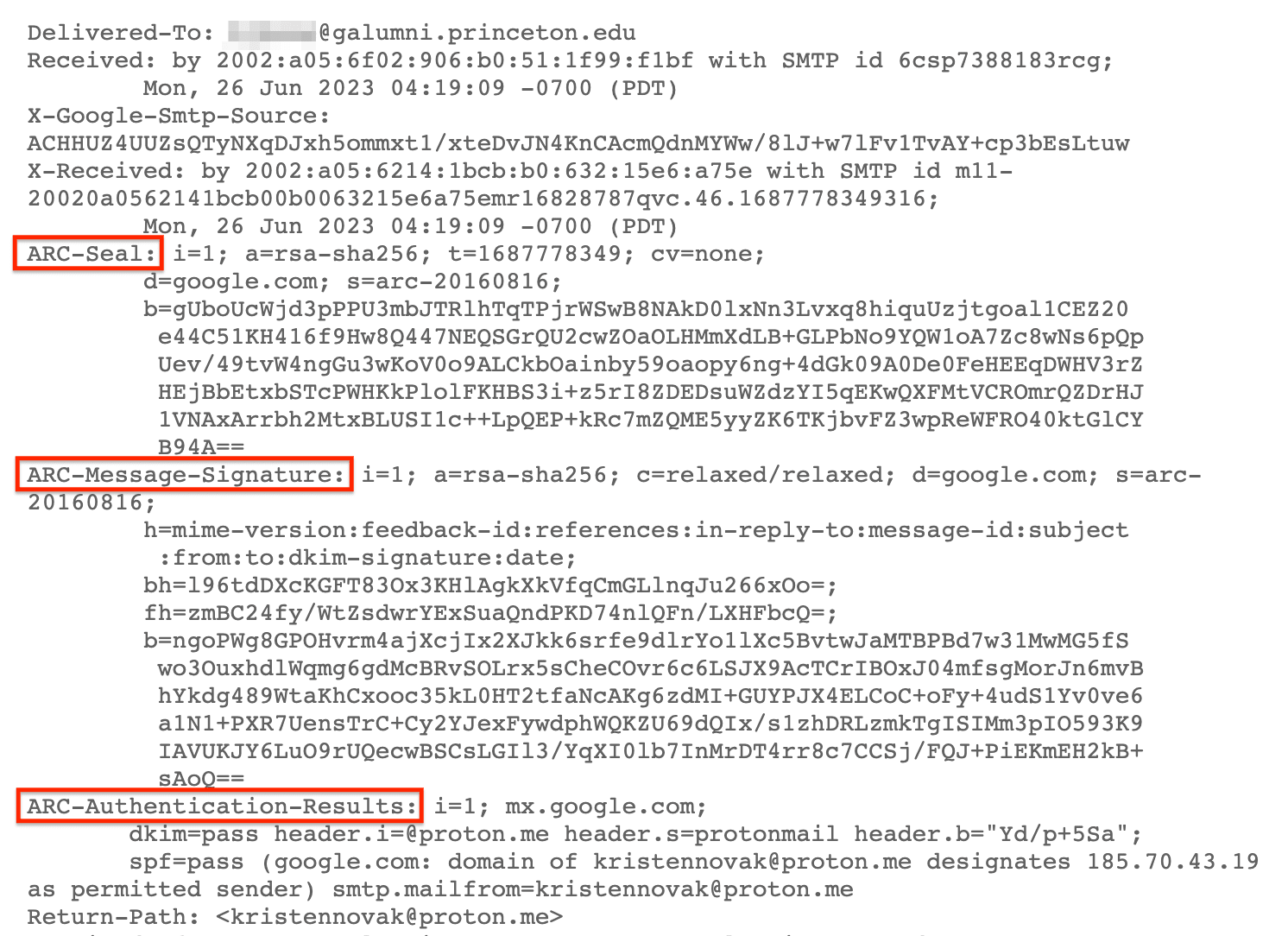

ARC fügt Nachrichten drei zusätzliche E-Mail-Header hinzu, um eine Vertrauenskette zurück zur ursprünglichen Nachricht zu erstellen.

Hier sind die drei ARC-Header und eine vereinfachte Erklärung dessen, was sie enthalten.

| ARC-Header | Was er enthält |

|---|---|

| ARC-Authentication-Results | Eine Kopie der Authentifizierungsergebnisse der E-Mail: SPF, DKIM und DMARC |

| ARC-Message-Signature | Eine digitale Signatur ähnlich einer DKIM-Signatur, die die gesamte Nachricht und Header (außer dem ARC-Seal-Header) umfasst |

| ARC-Siegel | Eine DKIM-ähnliche Signatur, die die von jedem Zwischenserver generierten ARC-Header umfasst |

So sehen ARC-Header in einer E-Mail-Überschrift aus:

Wie Zwischenserver die Nachricht signieren

Bei jedem Schritt der Nachrichtenübermittlung fügt jeder Zwischenmailserver hinzu:

- Kopiert die ursprünglichen Authentifizierungsergebnisse in einen neuen ARC-Authentifizierungsergebnisse-Header und fügt eine Sequenznummer beginnend mit i=1 hinzu (zeigt die Reihenfolge der Server an)

- Erzeugt eine ARC-Nachrichtensignatur, inklusive der Sequenznummer

- Erzeugt ein ARC-Siegel, welches die Echtheit des Beitrags jedes Zwischenservers zur ARC-Kette bestätigt

Auf diese Weise, wenn ein Zwischenemailserver eine Nachricht verändert, signiert er digital die Änderung, um zu bestätigen, dass sie legitim ist.

Wie der empfangende Server ARC validiert

Wenn der Mailserver des Empfängers sieht, dass eine Nachricht DMARC nicht bestanden hat, kann er das ARC-Ergebnis überprüfen, indem er:

- Die Kette der ARC-Siegel-Header validiert

- Die neueste ARC-Nachrichtensignatur validiert (basierend auf der Sequenznummer)

Wenn alle gültig sind, besteht die Nachricht ARC. Wenn der empfangende Server allen Zwischenservern in der ARC-Kette vertraut, kann der Server die Nachricht akzeptieren, auch wenn sie DMARC nicht bestanden hat.

Bei Proton akzeptieren wir derzeit nur Nachrichten, die DMARC nicht bestehen, von einer begrenzten Anzahl von Parteien, denen wir vertrauen, dass sie ARC korrekt implementieren. Wir setzen zwei Bedingungen:

- Die Nachricht muss ARC bestehen, und

- Die ARC-Authentifizierungsergebnisse müssen zeigen, dass die Nachricht DMARC beim ersten „Sprung“ bestanden hat, bevor sie weitergeleitet wurde.

ARC-E-Mail-Beispiel

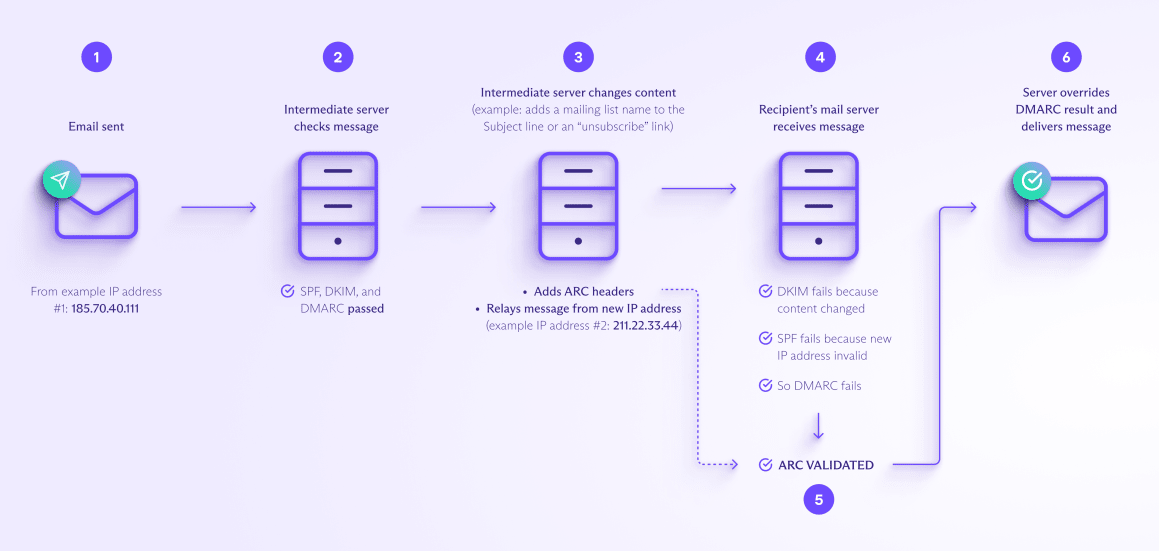

Hier ist ein Beispiel dafür, wie ARC funktioniert: eine Nachricht, die an eine Mailingliste gesendet wird.

1. Du sendest deine E-Mail an eine Mailinglistenadresse (von einer veröffentlichten IP-Adresse eines E-Mail-Anbieters, zum Beispiel 185.70.40.111).

2. Der Zwischenserver der Mailingliste erhält die Nachricht und führt SPF-, DKIM- und DMARC-Überprüfungen durch. Die Nachricht besteht alle Überprüfungen.

3. Der Mailinglistenserver verändert nun den Inhalt, indem er den Namen der Mailingliste (zum Beispiel „Teammitglieder-News“) in die Betreffzeile und einen „Abmelden“-Link im Footer hinzufügt. Da sich der Inhalt geändert hat, fügt der Server ARC-Header zur Nachricht hinzu, um die Authentifizierungsergebnisse zu bewahren.

4. Der Mailserver des Empfängers erhält die Nachricht, aber sie fällt bei der Authentifizierung durch:

- DKIM schlägt fehl, weil der Inhalt der Nachricht geändert wurde.

- SPF schlägt fehl, weil die neue IP-Adresse (211.22.33.44) nicht im SPF-Eintrag enthalten ist.

- DMARC schlägt ebenfalls fehl, da beide oben genannten durchgefallen sind.

5. Der Server überprüft die ARC-Ergebnisse und validiert die ARC-Kette.

6. Wenn der Server ARC validiert und alle ARC-Signaturen in der Kette von vertrauenswürdigen Parteien stammen, kann er das DMARC-Versagen übergehen und die Nachricht zustellen.

Warum ARC verwenden?

Die Vertrauenskette, die ARC schafft, bietet mehrere Vorteile für E-Mail-Anbieter und Nutzer.

Verbessert die Zustellbarkeit von E-Mails

Da ARC die ursprünglichen Authentifizierungsergebnisse bewahrt, wird sichergestellt, dass legitime E-Mails nicht als Spam markiert oder abgelehnt werden. Dies ermöglicht es E-Mail-Anbietern auch, eine strengere DMARC-Richtlinie festzulegen.

Stärkt die E-Mail-Sicherheit

ARC ermöglicht es empfangenden Mailservern, die Authentizität von E-Mails zu überprüfen, selbst wenn diese andere Authentifizierungstests nicht bestehen. Dies verringert das Risiko von E-Mail-Spoofing und Phishing-Angriffen.

Unterstützt die Fehlersuche bei E-Mails

ARC-Signaturen geben einen Nachweis über die Zwischenstationen auf der Reise einer E-Mail. Das kann Anbietern helfen, Probleme bei der E-Mail-Zustellung zu analysieren und zu lösen.

Abschließende Gedanken

Aufbauend auf die Authentifizierung durch SPF, DKIM und DMARC löst ARC das Problem von Authentifizierungsfehlern bei E-Mails, wenn diese weitergeleitet oder von Zwischenservern weitergegeben werden.

ARC ermöglicht es dem Server des Empfängers, legitime Nachrichten zu akzeptieren, die sonst abgelehnt oder als Spam markiert würden, wodurch die Zustellbarkeit und Sicherheit von E-Mails verbessert wird.

Bei Proton Mail ist ARC eines der Werkzeuge, die wir nutzen, um unsere Nachrichtenfilterung zu optimieren und dich vor Spam und Phishing-Angriffen zu schützen. Also mach mit und bleib sicher!

Häufig gestellte Fragen zur Authentifizierten Empfangskette (ARC)

Kann ARC anstelle anderer E-Mail-Authentifizierungsmethoden wie SPF, DKIM und DMARC verwendet werden?

Nein, ARC kann diese Methoden nicht ersetzen, sondern ergänzt sie. ARC bewahrt die Ergebnisse dieser Authentifizierungsprotokolle, während E-Mails von einem Zwischenserver zum nächsten weitergeleitet werden.

Setzen alle E-Mail-Anbieter ARC ein?

Nein, nicht alle. Erstmals 2019 eingeführt, ist ARC ein relativ neues Protokoll. Große E-Mail-Anbieter wie Gmail, Outlook und Proton Mail nutzen jedoch mittlerweile ARC zur Filterung von Nachrichten, und die Akzeptanz bei anderen Anbietern wächst.

Können ARC-Signaturen gefälscht oder verändert werden?

ARC-Signaturen verwenden Public-Key-Kryptografie(neues Fenster), um Manipulation und Fälschung zu verhindern. Wie bei jedem Sicherheitsprotokoll müssen sie jedoch korrekt implementiert werden, um unbefugten Zugriff auf die Verschlüsselungsschlüssel zu verhindern.

Insgesamt ist ARC sicher, wenn es korrekt konfiguriert ist, aber Zwischenserver können immer schädliche Inhalte in ARC-Header einfügen oder einige oder alle Header entfernen. ARC funktioniert nur, weil vertrauenswürdige Zwischenstellen die ARC-Kette signieren.

Bietet ARC Ende-zu-Ende-Verschlüsselung für E-Mails?

Nein, ARC wurde entwickelt, um Probleme bei der Authentifizierung von E-Mails zu adressieren, wenn diese von Zwischenservern weitergeleitet oder übermittelt werden. Für Ende-zu-Ende-Verschlüsselung benötigst du eine Verschlüsselungsmethode wie PGP.

Der einfachste Weg, um eine sichere E-Mail mit Ende-zu-Ende-Verschlüsselung und ARC zu erhalten, ist die Anmeldung bei Proton Mail.