ARC consente ai provider di posta elettronica di verificare l’autenticità delle email quando vengono inoltrate o inviate da una mailing list.

Tutti soffriamo a causa dello spam, e chiunque può cadere vittima di phishing. E se possiedi un tuo dominio email (come @iltuonome.it), i truffatori potrebbero spoofare (falsificare) il tuo dominio per lanciare attacchi di spam e phishing.

Ecco perché i principali provider di posta elettronica utilizzano metodi di autenticazione come SPF, DKIM e DMARC per verificare le email e combattere spam, spoofing e phishing.

Ma questi protocolli non sono infallibili. Scopri come ARC risolve un problema fondamentale dell’autenticazione email, migliorando l’affidabilità e la sicurezza delle email.

Cos’è Authenticated Received Chain (ARC)?

Quale problema risolve ARC?

Cosa fa ARC?

Come funziona ARC?

Esempio di email ARC

Perché utilizzare ARC?

Considerazioni finali

Domande frequenti su ARC

Cos’è Authenticated Received Chain (ARC)?

Authenticated Received Chain (ARC) è un metodo di autenticazione email che consente ai server di posta riceventi di controllare i risultati dell’autenticazione di un’email quando viene inoltrata o trasmessa da un server intermedio.

Un protocollo relativamente nuovo formalizzato nel 2019(nuova finestra), ARC ha iniziato a svolgere un ruolo piccolo ma significativo nel filtraggio dei messaggi presso i principali provider di posta elettronica come Proton Mail. Per comprendere ARC e la sua importanza, è necessario afferrare un problema fondamentale dell’autenticazione email.

Quale problema risolve ARC?

ARC risolve una questione specifica con i tre principali metodi di autenticazione email:

- SPF (Sender Policy Framework)

- DKIM (DomainKeys Identified Mail)

- DMARC (Domain-based Message Authentication, Reporting, and Conformance)

DMARC verifica SPF e DKIM

SPF verifica che un’email sia stata inviata da un indirizzo IP autorizzato a inviare email per conto del dominio del mittente.

DKIM verifica criptograficamente che l’indirizzo del mittente e il contenuto del messaggio non siano stati modificati durante il trasporto.

Tuttavia, con SPF e DKIM da soli, non puoi essere certo che il dominio del mittente nel campo Da non sia stato spoofato (falsificato).

Pertanto, è stato introdotto il DMARC per assicurare che il dominio nei controlli DKIM e SPF corrisponda al dominio del mittente. Specifica anche come i server di posta elettronica dovrebbero gestire un messaggio che fallisce sia i controlli DKIM che SPF: accettarlo, rifiutarlo o segnalarlo come spam.

Ora ampiamente adottato dai principali fornitori di email come Google, Microsoft e Proton, DMARC ha migliorato significativamente la recapitabilità delle email autenticate da SPF e DKIM.

Quindi qual è il problema?

Gli intermediari possono rompere il DMARC

Quando invii un’email, questa passa attraverso vari server di posta SMTP in una serie di “salti” dal mittente A al destinatario B. Il problema è che DMARC presume che le email siano inviate direttamente da A a B senza modifiche.

In realtà, alcuni server di posta intermedi possono legittimamente modificare un messaggio in transito, ad esempio:

- Quando lo inoltrano: Il trasmettitore può modificare il messaggio originale, oppure il server può cambiare i campi dell’intestazione email.

- Quando lo inviano tramite una mailing list: La mailing list può aggiungere il nome della lista alla riga dell’oggetto o un link di disiscrizione o una dichiarazione di non responsabilità nel piè di pagina del messaggio.

Di conseguenza, queste email legittime sembrano essere state manomesse e possono non superare i controlli DKIM.

Allo stesso modo, poiché i server di inoltro o di mailing list inviano i messaggi da un nuovo indirizzo IP, questi messaggi possono non superare SPF.

E se un messaggio fallisce sia DKIM che SPF, non supera DMARC ed è quindi rifiutato o trattato con sospetto.

Qui entra in gioco ARC, per risolvere il problema dei fallimenti dell’autenticazione causati da intermediari legittimi.

Cosa fa ARC?

ARC preserva i risultati originali dell’autenticazione dal primo salto del viaggio di un’email e verifica l’identità di ogni server intermedio lungo il percorso.

Quando un’email passa attraverso un server intermedio fidato, il server firma digitalmente il messaggio e aggiunge questa firma ARC all’intestazione email. Per ogni salto del viaggio di un messaggio da A a B, i server intermedi fidati aggiungono la loro firma, formando una catena di firme ARC.

Controllando questa “catena di custodia” o catena dei ricevimenti autenticati, il server di posta del destinatario può vedere i risultati originali dell’autenticazione. Può anche verificare che qualsiasi modifica all’email in transito sia stata firmata da un intermediario fidato.

Come funziona ARC?

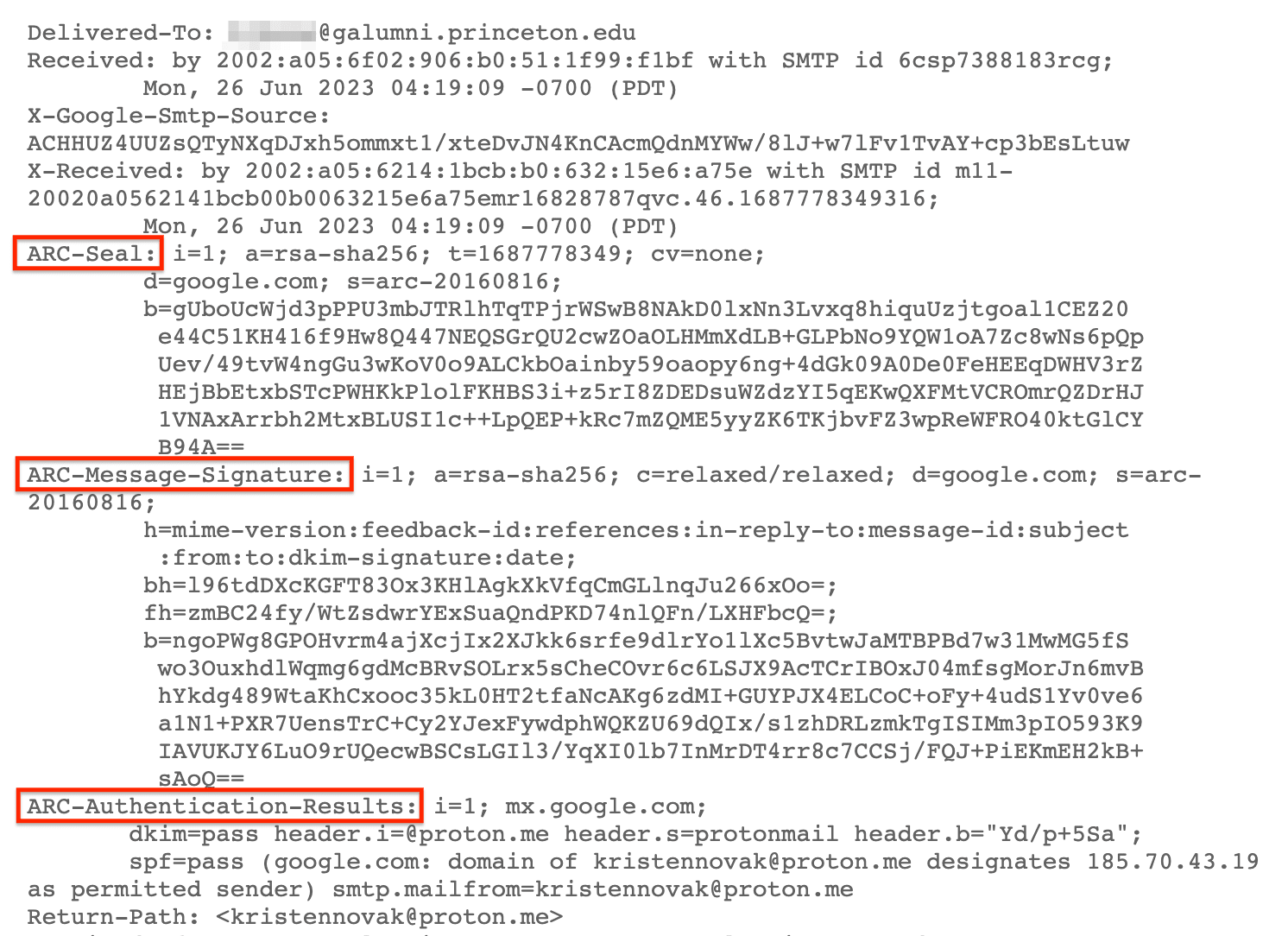

ARC aggiunge tre extra intestazioni email ai messaggi per creare una catena di fiducia fino al messaggio originale.

Ecco le tre intestazioni ARC e una spiegazione semplificata di ciò che contengono.

| Intestazione ARC | Cosa contiene |

|---|---|

| ARC-Authentication-Results | Una copia dei risultati dell’autenticazione dell’email: SPF, DKIM e DMARC |

| ARC-Message-Signature | Una firma digitale simile a una firma DKIM che comprende l’intero messaggio e le intestazioni (ad eccezione dell’intestazione ARC-Seal) |

| ARC-Seal | Una firma simile a DKIM che comprende gli header ARC generati da ogni server intermedio |

Ecco come appaiono gli header ARC in un intestazione email:

Come i server intermedi firmano il messaggio

Ad ogni passaggio del viaggio del messaggio, ogni server di posta intermedio:

- Copia l’originale Authentication-Results in un nuovo header ARC-Authentication-Results e aggiunge un numero di sequenza a partire da i=1 (mostrando l’ordine dei server)

- Genera una ARC-Message-Signature, includendo il numero di sequenza

- Genera un ARC-Seal, che valida l’autenticità del contributo di ogni server intermedio alla catena ARC

In questo modo, se un server di posta intermedio modifica un messaggio, appone una firma digitale al cambiamento per verificare che sia legittimo.

Come il server di ricezione valida ARC

Se il server di posta del destinatario vede che un messaggio non ha superato DMARC, può controllare il risultato ARC:

- Validando la catena di header ARC-Seal

- Validando l’ultima ARC-Message-Signature (in base al numero di sequenza)

Se tutti sono validi, il messaggio supera ARC. Se il server di ricezione si fida di tutti i server intermedi nella catena ARC, il server può accettare il messaggio anche se non ha superato DMARC.

In Proton, attualmente accettiamo messaggi che non hanno superato DMARC solo da un numero limitato di parti di cui ci fidiamo implementino correttamente ARC. Abbiamo stabilito due condizioni:

- Il messaggio deve superare ARC, e

- Gli ARC-Authentication-Results devono mostrare che il messaggio ha superato DMARC al primo “salto” prima di essere inoltrato.

Esempio di email ARC

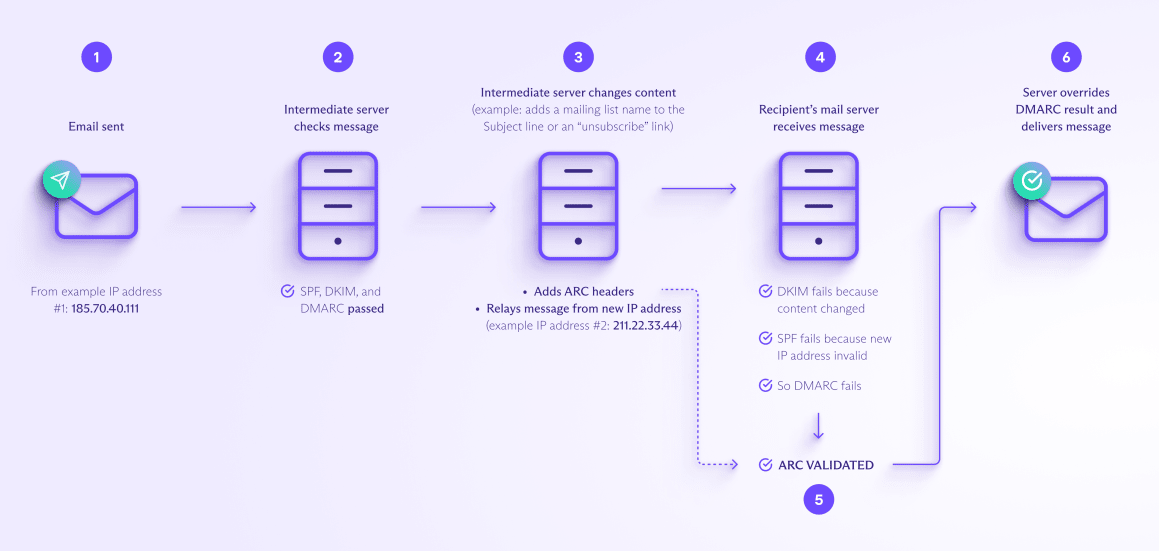

Ecco un esempio di come funziona ARC: un messaggio inviato a una mailing list.

1. Invii la tua email a un indirizzo di mailing list (da un indirizzo IP pubblicato dal provider di posta elettronica, ad esempio, 185.70.40.111).

2. Il server intermedio della mailing list riceve il messaggio e effettua i controlli SPF, DKIM e DMARC. Il messaggio supera tutti i controlli.

3. Il server della mailing list ora modifica il contenuto, aggiungendo il nome della mailing list (ad esempio, “Novità dal team”) alla riga dell’oggetto e un link per l’annullamento dell’iscrizione nel piè di pagina. Poiché il contenuto è stato modificato, il server aggiunge gli header ARC al messaggio per preservare i risultati dell’autenticazione.

4. Il server di posta del destinatario riceve il messaggio, ma fallisce l’autenticazione:

- Il DKIM fallisce perché il contenuto del messaggio è stato modificato.

- Lo SPF fallisce perché il nuovo indirizzo IP (211.22.33.44) non è presente nel record SPF.

- Il DMARC fallisce poiché entrambi i controlli sopra sono falliti.

5. Il server verifica i risultati ARC e convalida la catena ARC.

6. Se il server convalida ARC e tutte le firme ARC nella catena provengono da parti fidate, può ignorare il fallimento DMARC e consegnare il messaggio.

Perché utilizzare ARC?

La catena di fiducia creata da ARC offre diversi vantaggi per i fornitori di servizi email e gli utenti.

Migliora la recapitabilità delle email

Poiché ARC preserva i risultati originali dell’autenticazione, assicura che le email legittime non vengano marcate come spam o rifiutate. Questo permette anche ai provider di posta di impostare una politica DMARC più rigorosa DMARC policy.

Rafforza la sicurezza delle email

ARC permette ai server di posta in arrivo di verificare l’autenticità delle email anche se falliscono altri controlli di autenticazione. Questo riduce il rischio di spoofing email e attacchi di phishing.

Agevola la risoluzione dei problemi delle email

Le firme ARC forniscono un resoconto degli intermediari nel percorso di un’email. Ciò può aiutare i fornitori a analizzare e risolvere i problemi di consegna delle email.

Considerazioni finali

Basandosi sull’autenticazione SPF, DKIM e DMARC, ARC risolve il problema dei fallimenti dell’autenticazione email quando queste vengono inoltrate o altrimenti trasmesse da server intermedi.

ARC permette al server del destinatario di accettare messaggi legittimi che altrimenti sarebbero rifiutati o marcati come spam, migliorando la recapitabilità e la sicurezza delle email.

Su Proton Mail, ARC è uno degli strumenti che utilizziamo per ottimizzare la nostra filtrazione dei messaggi, aiutandoti a proteggerti da spam e attacchi di phishing. Quindi unisciti a noi e mantieniti sicuro!

Domande frequenti sulla Catena di Ricezione Autenticata (ARC)

L’ARC può essere usato al posto di altri metodi di autenticazione email come SPF, DKIM e DMARC?

No, l’ARC non può sostituire questi metodi ma li integra. ARC preserva i risultati di questi protocolli di autenticazione mentre le email passano da un server intermedio all’altro.

Tutti i fornitori di servizi email implementano ARC?

No, non tutti. Introdotto per la prima volta nel 2019, ARC è un protocollo relativamente nuovo. Tuttavia, grandi fornitori di posta elettronica come Gmail, Outlook e Proton Mail ora utilizzano ARC per filtrare i messaggi e la sua adozione è in crescita tra gli altri fornitori.

Le firme ARC possono essere falsificate o alterate?

Le firme ARC utilizzano la crittografia a chiave pubblica(nuova finestra) per prevenire manomissioni e falsificazioni. Ma, come per qualsiasi protocollo di sicurezza, devono essere implementati correttamente per evitare l’accesso non autorizzato alle chiavi di crittografia.

In generale, ARC è sicuro se configurato correttamente, ma i server intermedi possono sempre iniettare contenuti dannosi negli header ARC o rimuovere alcuni o tutti gli header. ARC funziona solo perché intermediari fidati firmano la catena ARC.

ARC fornisce la crittografia end-to-end per le email?

No, ARC è progettato per risolvere problemi di autenticazione delle email quando vengono inoltrate o trasmesse da server intermedi. Per la crittografia end-to-end, devi utilizzare un metodo di crittografia come PGP.

Il modo più semplice per ottenere una posta elettronica sicura con crittografia end-to-end e ARC è iscriversi a Proton Mail.