L’ARC permet aux fournisseurs de messagerie électronique de vérifier que les e-mails sont authentiques lorsqu’ils sont transférés ou envoyés depuis une liste de diffusion.

Nous sommes tous confrontés aux spams (messages indésirables) et n’importe qui peut être victime de phishing (hameçonnage). Et si vous possédez votre propre domaine de messagerie (comme @votrenom.fr), des fraudeurs pourraient l’usurper pour lancer des attaques de spam et de phishing.

C’est pourquoi les principaux fournisseurs de messagerie électronique utilisent des méthodes d’authentification comme SPF, DKIM et DMARC pour vérifier les e-mails et lutter contre le spam, l’usurpation et le phishing.

Mais ces protocoles ne sont pas infaillibles. Découvrez comment l’ARC résout un problème fondamental de l’authentification des e-mails, améliorant la délivrabilité et la sécurité des e-mails.

Qu’est-ce que la chaîne de réception authentifiée (ARC) ?

Quel problème l’ARC résout-elle ?

Que fait l’ARC ?

Comment fonctionne l’ARC ?

Exemple d’e-mail ARC

Pourquoi utiliser la chaîne de réception authentifiée (ARC) ?

Réflexions finales

Questions fréquentes sur l’ARC

Qu’est-ce que la chaîne de réception authentifiée (ARC) ?

La chaîne de réception authentifiée (ARC pour Authenticated Received Chain) est une méthode d’authentification des e-mails qui permet aux serveurs de messagerie récepteurs de vérifier les résultats de l’authentification d’un e-mail lorsqu’il est transféré ou relayé par un serveur intermédiaire.

Protocole relativement nouveau formalisé en 2019(nouvelle fenêtre), l’ARC en est venu à jouer un rôle modeste mais significatif dans le filtrage des messages chez les principaux fournisseurs de messagerie électronique comme Proton Mail. Pour comprendre l’ARC et son importance, il est essentiel de saisir un problème fondamental de l’authentification des e-mails.

Quel problème l’ARC résout-elle ?

L’ARC résout un problème spécifique avec les trois principales méthodes d’authentification des e-mails :

- SPF (Sender Policy Framework)

- DKIM (DomainKeys Identified Mail)

- Authentification DMARC (Domain-based Message Authentication, Reporting, and Conformance)

L’authentification DMARC vérifie SPF et DKIM

Le protocole SPF vérifie qu’un e-mail a été envoyé depuis une adresse IP autorisée à envoyer des e-mails pour le domaine de l’expéditeur.

La méthode d’authentification DKIM vérifie de manière cryptographique que l’adresse de l’expéditeur et le contenu du message n’ont pas été modifiés pendant le transit.

Cependant, avec uniquement les vérifications SPF et DKIM, vous ne pouvez pas être sûr que le domaine de l’expéditeur dans le champ De n’a pas été usurpé (falsifié).

Par conséquent, l’authentification DMARC a été introduite pour garantir que le domaine vérifié dans les contrôles DKIM et SPF correspond au domaine de l’expéditeur. Elle spécifie également comment les serveurs de messagerie doivent traiter un message qui échoue à la fois aux vérifications DKIM et SPF : l’accepter, le rejeter ou le marquer comme spam.

Désormais largement adopté par les principaux fournisseurs de messagerie électronique tels que Google, Microsoft et Proton, l’authentification DMARC a considérablement amélioré la délivrabilité des e-mails authentifiés par les protocoles SPF et DKIM.

Alors, quel est le problème ?

Les intermédiaires peuvent rompre l’authentification DMARC

Lorsque vous envoyez un e-mail, il passe par divers serveurs de messagerie SMTP dans une série de « sauts » de l’expéditeur A au destinataire B. Le problème est que l’authentification DMARC suppose que les e-mails sont envoyés directement de A à B sans modification.

En réalité, certains serveurs intermédiaires peuvent légitimement modifier un message en transit, par exemple :

- Lors de sa transmission : l’intermédiaire peut éditer le message d’origine ou le serveur peut modifier les champs de l’en-tête d’e-mail.

- Lors de son envoi via une liste de diffusion : la liste de diffusion peut ajouter le nom de la liste à la ligne d’objet ou un lien de désabonnement ou une clause de non-responsabilité dans le pied de page du message.

En conséquence, ces e-mails légitimes semblent avoir été altérés et peuvent échouer aux vérifications DKIM.

De même, comme les serveurs de transmission ou de liste de diffusion envoient des messages depuis une nouvelle adresse IP, ces messages peuvent échouer à la vérification SPF.

Et si un message échoue à la fois aux vérifications DKIM et SPF, il échoue à l’authentification DMARC et est soit rejeté, soit traité avec suspicion.

C’est là qu’intervient le système d’authentification ARC, pour résoudre le problème des échecs d’authentification causés par des intermédiaires légitimes.

Que fait l’ARC ?

La chaîne de réception authentifiée ARC préserve les résultats d’authentification originaux du premier saut du parcours d’un e-mail et vérifie l’identité de chaque serveur intermédiaire le long du chemin.

Lorsqu’un e-mail passe par un serveur intermédiaire de confiance, le serveur signe numériquement le message et ajoute cette signature ARC à l’en-tête d’e-mail. À chaque saut du parcours d’un message de A à B, les serveurs intermédiaires de confiance ajoutent leur signature, formant une chaîne de signatures ARC.

En vérifiant cette « chaîne de contrôle » ou chaîne de réception authentifiée, le serveur de messagerie du destinataire peut voir les résultats d’authentification originaux. Il peut également vérifier que les modifications apportées à l’e-mail en transit ont été signées par un intermédiaire de confiance.

Comment fonctionne l’ARC ?

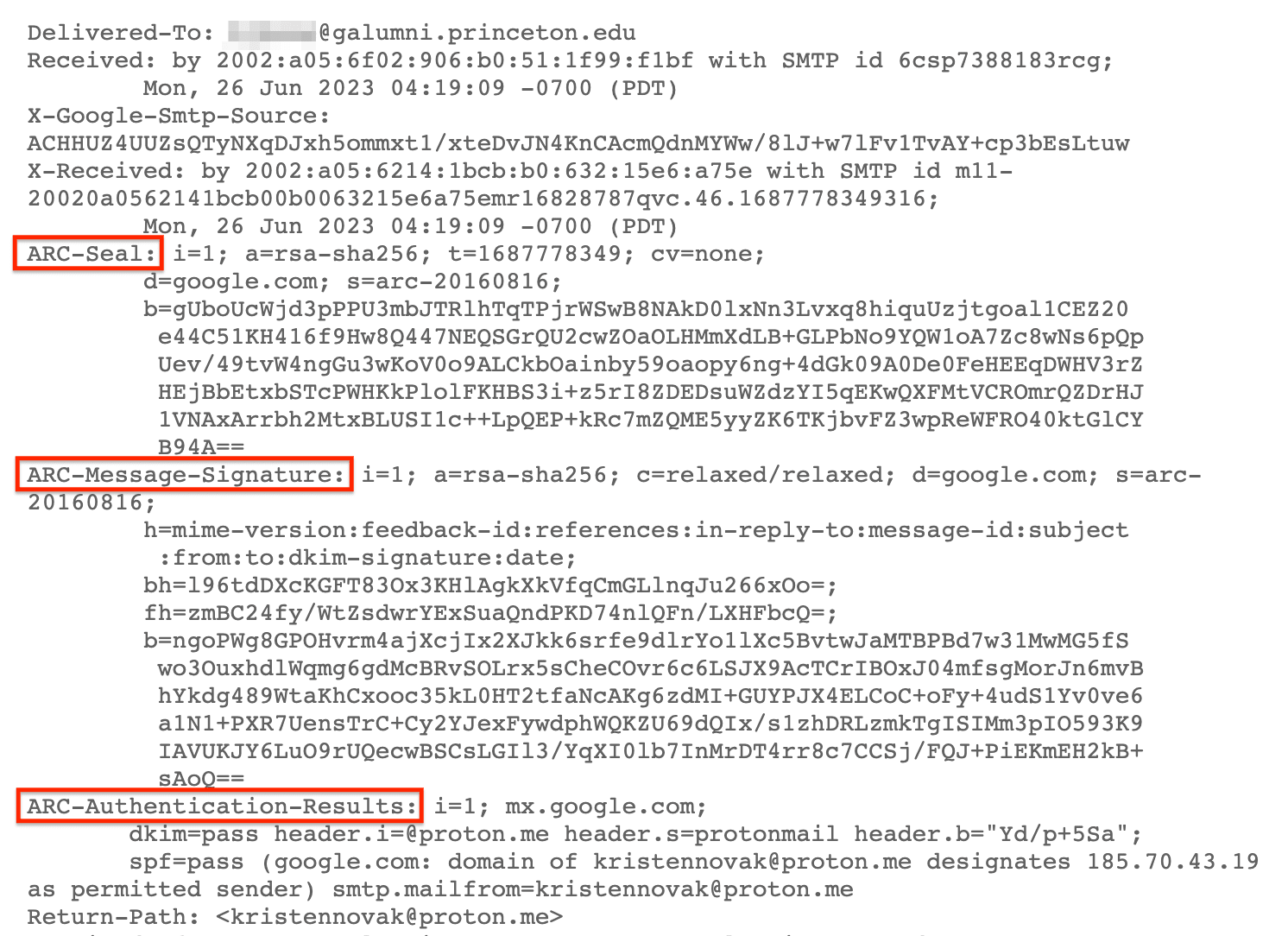

L’ARC ajoute trois en-têtes d’e-mail supplémentaires aux messages pour créer une chaîne de confiance remontant au message d’origine.

Voici les trois en-têtes ARC et une explication simplifiée de leur contenu.

| En-tête ARC | Ce qu’il contient |

|---|---|

| ARC-Authentication-Results | Une copie des résultats d’authentification de l’e-mail : SPF, DKIM et DMARC |

| Signature ARC-Message | Une signature numérique similaire à une signature DKIM comprenant l’intégralité du message et des en-têtes (à l’exception de l’en-tête ARC-Seal) |

| ARC-Seal | Une signature semblable à DKIM comprenant les en-têtes ARC générés par chaque serveur intermédiaire |

Voici à quoi ressemblent les en-têtes ARC dans un en-tête d’e-mail :

Comment les serveurs intermédiaires signent-ils le message ?

À chaque étape du parcours du message, chaque serveur de messagerie intermédiaire :

- Copie les résultats d’authentification originaux dans un nouvel en-tête ARC-Authentication-Results et ajoute un numéro de séquence commençant par i=1 (indiquant l’ordre des serveurs)

- Génère une ARC-Message-Signature, incluant le numéro de séquence

- Génère un ARC-Seal, qui valide l’authenticité de la contribution de chaque serveur intermédiaire à la chaîne ARC

De cette manière, si un serveur de messagerie intermédiaire modifie un message, il signe numériquement la modification pour vérifier que celle-ci est légitime.

Comment le serveur de réception valide-t-il l’ARC ?

Si le serveur de messagerie du destinataire constate qu’un message a échoué à l’authentification DMARC, il peut vérifier le résultat ARC en :

- Validant la chaîne d’en-têtes ARC-Seal

- Validant la dernière ARC-Message-Signature (en fonction du numéro de séquence)

Si tout est valide, le message passe l’authentification ARC. Si le serveur de réception fait confiance à tous les serveurs intermédiaires de la chaîne ARC, le serveur peut accepter le message même s’il a échoué à l’authentification DMARC.

Chez Proton, nous acceptons actuellement les messages qui échouent à l’authentification DMARC uniquement pour un ensemble limité de parties en qui nous avons confiance pour mettre en œuvre correctement l’authentification ARC. Nous fixons deux conditions :

- Le message doit passer l’authentification ARC

- Les ARC-Authentication-Results doivent indiquer que le message a passé l’authentification DMARC lors du premier « saut » avant d’être transféré.

Exemple d’e-mail ARC

Voici un exemple de fonctionnement d’authentification ARC : un message envoyé à une liste de diffusion.

1. Vous envoyez votre e-mail à une adresse de liste de diffusion (depuis une adresse IP publiée par un fournisseur de messagerie électronique, par exemple, 185.70.40.111).

2. Le serveur intermédiaire de la liste de diffusion reçoit le message et effectue des vérifications SPF, DKIM et DMARC. Le message passe tous les contrôles.

3. Le serveur de la liste de diffusion modifie maintenant le contenu, en ajoutant le nom de la liste de diffusion (par exemple, « Actualités de l’équipe ») à la ligne d’objet et un lien de désabonnement dans le pied de page. Comme il a modifié le contenu, le serveur ajoute des en-têtes ARC au message pour préserver les résultats de l’authentification.

4. Le serveur de messagerie du destinataire reçoit le message, mais celui-ci échoue à l’authentification :

- La vérification DKIM échoue car le contenu du message a été modifié.

- La vérification SPF échoue car la nouvelle adresse IP (211.22.33.44) n’est pas dans l’enregistrement SPF.

- L’authentification DMARC échoue car les deux précédentes ont échoué.

5. Le serveur vérifie les résultats ARC et valide la chaîne ARC.

6. Si le serveur valide ARC et que toutes les signatures ARC de la chaîne proviennent de parties de confiance, il peut passer outre l’échec d’authentification DMARC et livrer le message.

Pourquoi utiliser la chaîne de réception authentifiée (ARC) ?

La chaîne de confiance créée par ARC offre plusieurs avantages pour les fournisseurs de messagerie électronique et les utilisateurs.

Améliorer la délivrabilité des e-mails

Comme le système d’authentification ARC préserve les résultats d’authentification originaux, il garantit que les e-mails légitimes ne sont pas marqués comme spams ou rejetés. Cela permet également aux fournisseurs de messagerie électronique d’établir une politique d’authentification DMARC plus stricte.

Renforcer la sécurité des e-mails

Le protocole ARC permet aux serveurs de messagerie destinataires de vérifier l’authenticité des e-mails même s’ils échouent à d’autres contrôles d’authentification. Cela réduit le risque d’usurpation d’e-mail et d’attaques de phishing.

Faciliter le dépannage des e-mails

Les signatures ARC fournissent un enregistrement des intermédiaires dans le parcours d’un e-mail. Cela peut aider les fournisseurs à analyser et à résoudre les problèmes de livraison d’e-mails.

Réflexions finales

En s’appuyant sur l’authentification SPF, DKIM et DMARC, le système d’authentification ARC résout le problème des échecs d’authentification des e-mails lorsque ceux-ci sont transférés ou relayés par des serveurs intermédiaires.

L’authentification ARC permet au serveur du destinataire d’accepter les messages légitimes qui seraient autrement rejetés ou marqués comme spam, améliorant ainsi la délivrabilité et la sécurité des e-mails.

Chez Proton Mail, la chaîne de réception authentifiée (ARC) est l’un des outils que nous utilisons pour optimiser notre filtrage des messages, contribuant à vous protéger contre les spams et les attaques de phishing (hameçonnage). Alors rejoignez-nous et restez en sécurité !

Questions fréquentes sur la chaîne de réception authentifiée (ARC)

L’ARC peut-elle être utilisée à la place d’autres méthodes d’authentification des e-mails comme SPF, DKIM et DMARC ?

Non, l’ARC ne peut pas remplacer ces méthodes mais les complète. L’ARC préserve les résultats de ces protocoles d’authentification à mesure que les e-mails passent d’un serveur intermédiaire à un autre.

Tous les fournisseurs de messagerie électronique mettent-ils en œuvre l’ARC ?

Non, pas tous. Introduit pour la première fois en 2019, l’ARC est un protocole relativement nouveau. Cependant, des fournisseurs majeurs comme Gmail, Outlook et Proton Mail utilisent maintenant l’ARC pour filtrer les messages et cette pratique est de plus en plus répandue parmi les autres fournisseurs.

Les signatures ARC peuvent-elles être falsifiées ou modifiées ?

Les signatures ARC utilisent la cryptographie asymétrique(nouvelle fenêtre) pour empêcher la falsification et la contrefaçon. Mais comme pour tout protocole de sécurité, elles doivent être correctement mises en œuvre pour éviter l’accès non autorisé aux clés de chiffrement.

Dans l’ensemble, l’ARC est sécurisé lorsqu’il est correctement configuré, mais les serveurs intermédiaires peuvent toujours injecter du contenu nuisible dans les en-têtes ARC ou retirer certains ou tous les en-têtes. L’ARC fonctionne uniquement parce que les intermédiaires de confiance signent la chaîne ARC.

L’ARC assure-t-il le chiffrement de bout en bout pour les e-mails ?

Non, l’ARC est conçu pour résoudre les problèmes d’authentification des e-mails lorsqu’ils sont transférés ou relayés par des serveurs intermédiaires. Pour le chiffrement de bout en bout, vous devez utiliser une méthode de chiffrement comme PGP.

La manière la plus simple d’obtenir une boite mail sécurisée avec chiffrement de bout en bout et ARC est de vous inscrire à Proton Mail.