Lo spoofing delle email è una tecnica utilizzata dagli aggressori per far sembrare un messaggio inviato da un mittente legittimo — un trucco comune nelle e-mail di phishing e spam.

Impara come funziona lo spoofing, come identificare i messaggi falsificati e come proteggerti dagli attacchi di spoofing.

Definizione di spoofing delle email

Spoofing vs. phishing

Esempi di spoofing delle email

Come funziona lo spoofing delle email?

Come identificare lo spoofing delle email

Come prevenire lo spoofing delle email

Proteggi il tuo dominio dallo spoofing delle email

Definizione di spoofing delle email

Lo spoofing delle email si verifica quando gli aggressori falsificano (“spoof”) il mittente di un’email per farla sembrare inviata da un altro mittente.

Ad esempio, possono modificare il campo Da di un messaggio per farlo apparire come se fosse di una persona o organizzazione di tua fiducia. Le email di spoofing sono uno strumento che gli aggressori utilizzano per lanciare attacchi di phishing, distribuire spam o malware(nuova finestra), o commettere altri tipi di crimini informatici.

Spoofing vs. phishing

Lo spoofing è talvolta confuso con il phishing, ma non sono la stessa cosa. Lo spoofing significa falsificare i campi in un’email per farla sembrare come se fosse di qualcun altro.

Il phishing significa inviare email o altri messaggi che cercano di ingannarti facendoti cliccare su un link dannoso o scaricare malware, spesso portando a furto di identità, frode con carte di credito o altri crimini informatici.

Lo spoofing è uno dei metodi utilizzati dagli aggressori nelle email di phishing per cullarti in un falso senso di sicurezza. Se conosci il mittente, è più probabile che tu clicchi su un link dannoso, scarichi un allegato o altrimenti rispondi a un’email di phishing.

Esempi di spoofing delle email

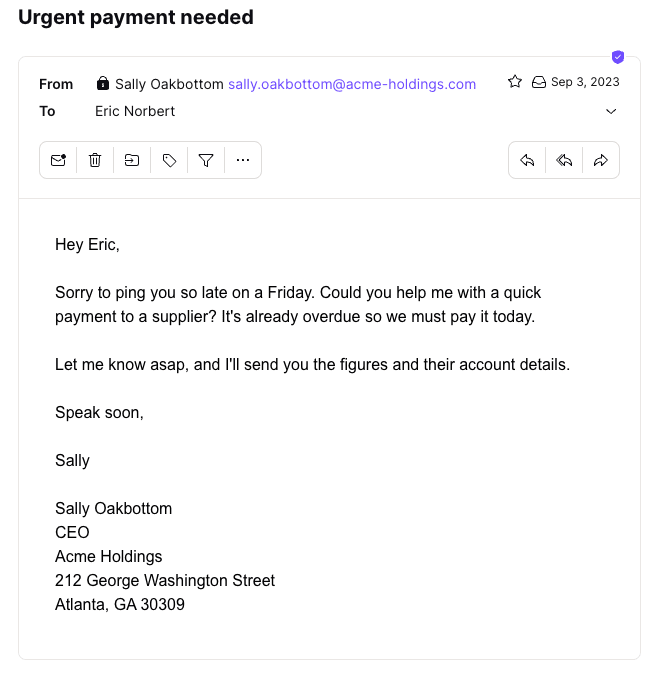

Ecco un esempio di email con un nome visualizzato falsificato nel campo Da:

Sebbene il nome visualizzato dica security@paypal.com, il dominio nell’indirizzo email successivo è @paypat4835761.com, che non è l’ufficiale @paypal.com — uno dei tanti segni di phishing in questa email.

Lo spoofing altamente personalizzato può essere utilizzato nelle email di phishing per imitare qualcuno che conosci personalmente. Ad esempio, potresti ricevere un’email falsificata “dal CEO della tua azienda” che mira a ingannarti affinché tu prenda delle azioni — un attacco noto come spear phishing.

Nell’esempio sopra, sia il nome visualizzato sia l’indirizzo sono falsificati e il messaggio sembra reale. Ma la tua capa Sally farebbe qualcosa di simile? È il suo saluto abituale, stile di scrittura e modo di concludere?

In caso di dubbio, chiama o invia un messaggio per scoprirlo, altrimenti potresti finire per inviare denaro a truffatori. Lo spear phishing è uno dei principali metodi utilizzati dai criminali informatici per il compromesso della posta elettronica aziendale (BEC)(nuova finestra).

Come funziona lo spoofing delle email?

Quando invii un’email, viene utilizzato il SMTP (Simple Mail Transfer Protocol) per trasferire il tuo messaggio attraverso Internet. Il messaggio si sposta in una serie di “passaggi” tra i server SMTP prima di essere consegnato al destinatario.

Tuttavia, lo SMTP non dispone di un’autenticazione integrata, quindi è relativamente semplice per un attaccante utilizzare un server SMTP per falsificare i campi negli header delle email. Gli header delle email sono la parte nascosta delle email che contengono informazioni vitali per identificare e autenticare i messaggi (scopri come leggere gli header delle email).

Ecco alcuni campi che gli attaccanti falsificano spesso:

- Da: Questo è l’indirizzo dal quale è stata inviata l’email, il campo più comunemente falsificato. Falsificando questo campo, un attaccante può far sembrare che il messaggio provenga da una fonte affidabile.

- Rispondi a: Questo è un indirizzo opzionale a cui i destinatari possono rispondere. Un attaccante può reindirizzare la tua risposta verso una fonte fraudolenta falsificando questo campo.

- Percorso di ritorno: Conosciuto anche come “indirizzo di rimbalzo”, è il luogo dove un’email che non può essere consegnata dovrebbe essere restituita, come un indirizzo di ritorno nella posta ordinaria.

- Ricevuto: Per ogni “passaggio” nel percorso di un messaggio, l’indirizzo IP di ciascun server SMTP viene incluso in un campo Ricevuto. Gli attaccanti avanzati possono falsificare l’indirizzo IP per far sembrare che un messaggio provenga da una specifica località, anche se non è sempre semplice. Ad esempio, con Proton Mail, il nostro server di posta aggiunge l’ultimo header Ricevuto, quindi è improbabile che l’indirizzo IP qui venga falsificato.

Poiché le email falsificate sembrano legittime, potresti essere ingannato nel rivelare informazioni sensibili, cliccare su link dannosi o compiere altre azioni dannose.

Ad esempio, potresti ricevere un messaggio da un’azienda che ti chiede di “confermare” alcuni dettagli personali. Tuttavia, se premi Rispondi e il campo Rispondi a è stato falsificato, potresti inviare dettagli sensibili direttamente ai truffatori.

Come identificare la falsificazione delle email

Puoi riconoscere un messaggio falsificato controllandone il contenuto e gli header. Ecco quattro modi per individuare un’email falsificata.

1. Controlla il nome visualizzato e il mittente

Il nome visualizzato corrisponde all’indirizzo email in alto? Nell’esempio qui sotto, il nome visualizzato dice “UPS”, ma il dominio nell’indirizzo seguente (@bmwsetkani.cz) chiaramente non ha nulla a che fare con la compagnia di spedizioni — un segno sicuro che il messaggio è falso.

2. Verifica il contenuto

Oltre al nome visualizzato e all’indirizzo email nel campo Da, controlla il resto del messaggio. I dettagli di contatto (indirizzo email, numero di telefono e indirizzo postale) corrispondono a quanto puoi trovare online per questa azienda o mittente?

Il messaggio presenta altri segni di phishing, come loghi aziendali palesemente falsi, un saluto generico, errori grammaticali o di ortografia, richieste urgenti, minacce o offerte di premi? Se stai utilizzando un computer, puoi passare il mouse sopra i link (senza cliccarli!) per verificare che gli URL sembrino genuini.

3. Ispeziona i principali campi dell’header

Se il nome visualizzato e il campo Da corrispondono e sembrano autentici e hai ancora dei dubbi, controlla l’header dell’email.

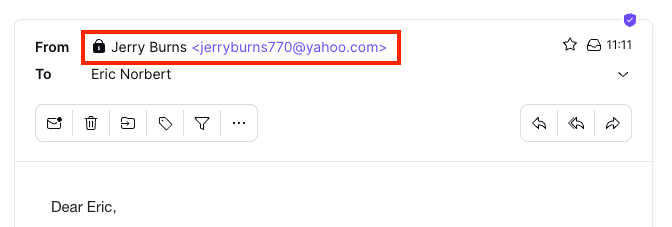

Per prima cosa, gli indirizzi nei campi Da, Percorso di ritorno e opzionale Rispondi a corrispondono? Ad esempio, nel messaggio qui sotto, il nome visualizzato è “Jerry Burns” e l’indirizzo email è “jerryburns770@yahoo.com”, che corrisponde all’indirizzo nel Return-Path.

Nota che le email di transazione automatizzate spesso utilizzano un indirizzo Return-Path che non corrisponde esattamente all’indirizzo From per poter attribuire il messaggio non consegnato a un destinatario specifico. In questi casi, verifica che il dominio di base (yahoo.com) corrisponda.

Secondo, il dominio nel campo Received sembra legittimo? Ogni server SMTP aggiungerà un campo Received in cima alle intestazioni, quindi controlla il primo campo Received più vicino al fondo.

Ad esempio, il dominio di base nell’indirizzo del server SMTP sopra è yahoo.com, che corrisponde al dominio email nel campo From. Tuttavia, tieni presente che le aziende spesso usano terze parti per inviare email, quindi potresti vedere qui un server di un servizio di email collettiva come SendGrid o Mailchimp. In caso di dubbio, cerca gli indirizzi dei server online per verificare che siano autentici.

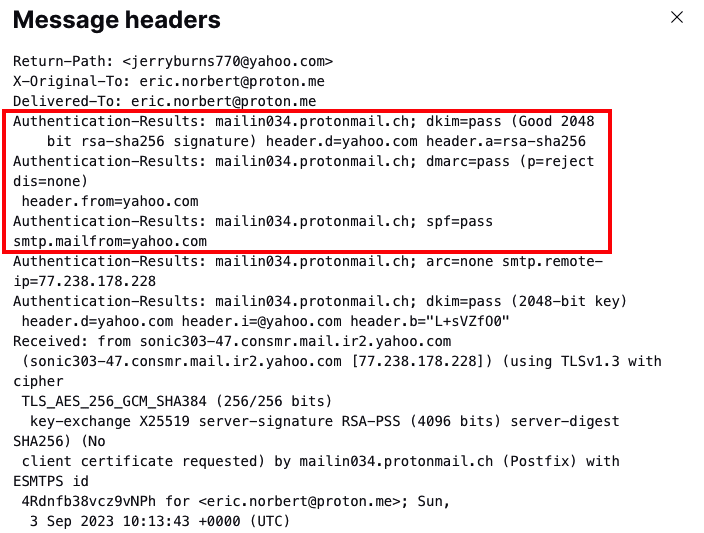

4. Verifica i risultati dell’autenticazione

Mentre ispezioni l’intestazione dell’email, controlla il campo Authentication-Results. Se il mittente utilizza SPF, DKIM, o DMARC per autenticare le email, questi campi dovrebbero mostrare “pass”:

- spf=pass

- dkim=pass

- dmarc=pass

Se l’email è stata inoltrata e presenta l’autenticazione ARC, puoi anche controllare il campo ARC-Authentication-Results per vedere se il messaggio originale è stato approvato da SPF, DKIM e DMARC.

Utilizzando i metodi sopra descritti, dovresti essere in grado di identificare se un messaggio è stato falsificato.

Come prevenire la falsificazione delle email

Puoi cadere vittima della falsificazione delle email in due modi:

- Puoi ricevere un’email falsificata, ad esempio, come in un attacco di phishing.

- Se hai un indirizzo con il tuo dominio (come tu@iltuodominio.it), gli attaccanti possono falsificare il tuo dominio per usarlo per spam, phishing o altri scopi malevoli.

Che tu abbia un dominio o meno, ecco come proteggerti dalla falsificazione delle email.

Utilizza un provider di posta elettronica sicura

Passa a un servizio di posta elettronica privato e sicuro, come Proton Mail crittografato end-to-end. Con Proton Mail, ottieni fin da subito un avanzato filtro antispam e altre funzionalità di sicurezza per proteggere il tuo account da messaggi indesiderati.

Implementa l’autenticazione email

Se possiedi un tuo dominio, è essenziale implementare i principali protocolli email per proteggere il tuo dominio dalla falsificazione:

- SPF (Sender Policy Framework) verifica che un’email sia stata inviata da un indirizzo IP autorizzato a inviare email dal dominio del mittente.

- DKIM (DomainKeys Identified Mail) verifica crittograficamente che l’indirizzo del mittente e il contenuto del messaggio non siano stati modificati durante il trasporto.

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) assicura che il dominio nei controlli DKIM e SPF corrisponda al dominio del mittente nel campo Da, un controllo essenziale per il rilevamento dello spoofing.

Con Proton Mail, puoi impostare facilmente queste misure anti-spoofing con una semplice procedura guidata.

Segnala email sospette

La maggior parte dei principali servizi di posta elettronica, come Gmail, Proton Mail e Outlook, dispone di filtri anti-spam automatici che inviano i messaggi sospetti alla cartella dello spam o della posta indesiderata.

Se vedi un’email contraffatta nella tua casella di posta, segnalala come spam o spostala nella cartella dello spam. Così facendo, il filtro dello spam dovrebbe intercettare i futuri messaggi da quel mittente. Se sembra phishing, la maggior parte dei fornitori di servizi email offre anche un modo per segnalare il phishing.

Blocca e filtra lo spam

Se ricevi email indesiderate persistenti con un indirizzo contraffatto, puoi sempre bloccare l’indirizzo per rimuoverle dalla tua casella di posta e ridurre il rischio di rispondere ad esse.

I principali fornitori di servizi email, come Proton Mail, ti permettono anche di filtrare le email, così puoi inviare le email sospette di spoofing allo spam o in un’altra cartella per esaminarle in seguito.

Controlla i segni dello spoofing

Soprattutto, diffida di tutte le email provenienti da mittenti sconosciuti. Controlla i metodi per identificare lo spoofing sopra menzionati prima di rispondere, cliccare su link o scaricare allegati.

E come sempre, segui i consigli di sicurezza abituali per proteggerti se cadi vittima di un’email di phishing contraffatta:

- Usa password forti e autenticazione a due fattori (2FA).

- Mantieni aggiornati i tuoi sistemi operativi, app e software antivirus per bloccare o rimuovere il malware(nuova finestra).

Proteggi il tuo dominio dallo spoofing email

In conclusione, segui i consigli sopra per assicurarti di non cadere vittima dello spoofing email. Soprattutto, stai attento ai segni di spoofing e phishing, e in caso di dubbio, non rispondere in alcun modo! Segnala il messaggio come spam o phishing, oppure semplicemente eliminalo.

Se hai un tuo dominio, utilizzare DMARC con l’autenticazione SPF e DKIM è il modo più efficace per prevenire abusi del tuo dominio.

Configurare DMARC può essere complicato perché dipende dall’implementazione riuscita di SPF e/o DKIM, ma è facile con un piano a pagamento di Proton Mail. Ti guidiamo passo dopo passo nel configurare il tuo dominio personalizzato con DKIM, SPF e DMARC.

Con Proton Mail, ottieni anche sicurezza automatica anti-abuso e protezione dell’account e Proton Sentinel, un programma di alta sicurezza avanzato per chi necessita della massima protezione e supporto per il proprio account.

Unisciti a noi, proteggiti dallo spoofing e mantieniti al sicuro!