Le chiffrement expliqué

Le chiffrement est la clé de la sécurité sur Internet. Il garde vos informations personnelles privées et sécurisées en les brouillant pour en faire ce qui semble être un texte aléatoire. Lisez la suite pour en savoir plus sur le chiffrement, son importance et la manière dont Proton utilise le chiffrement pour protéger votre vie numérique.

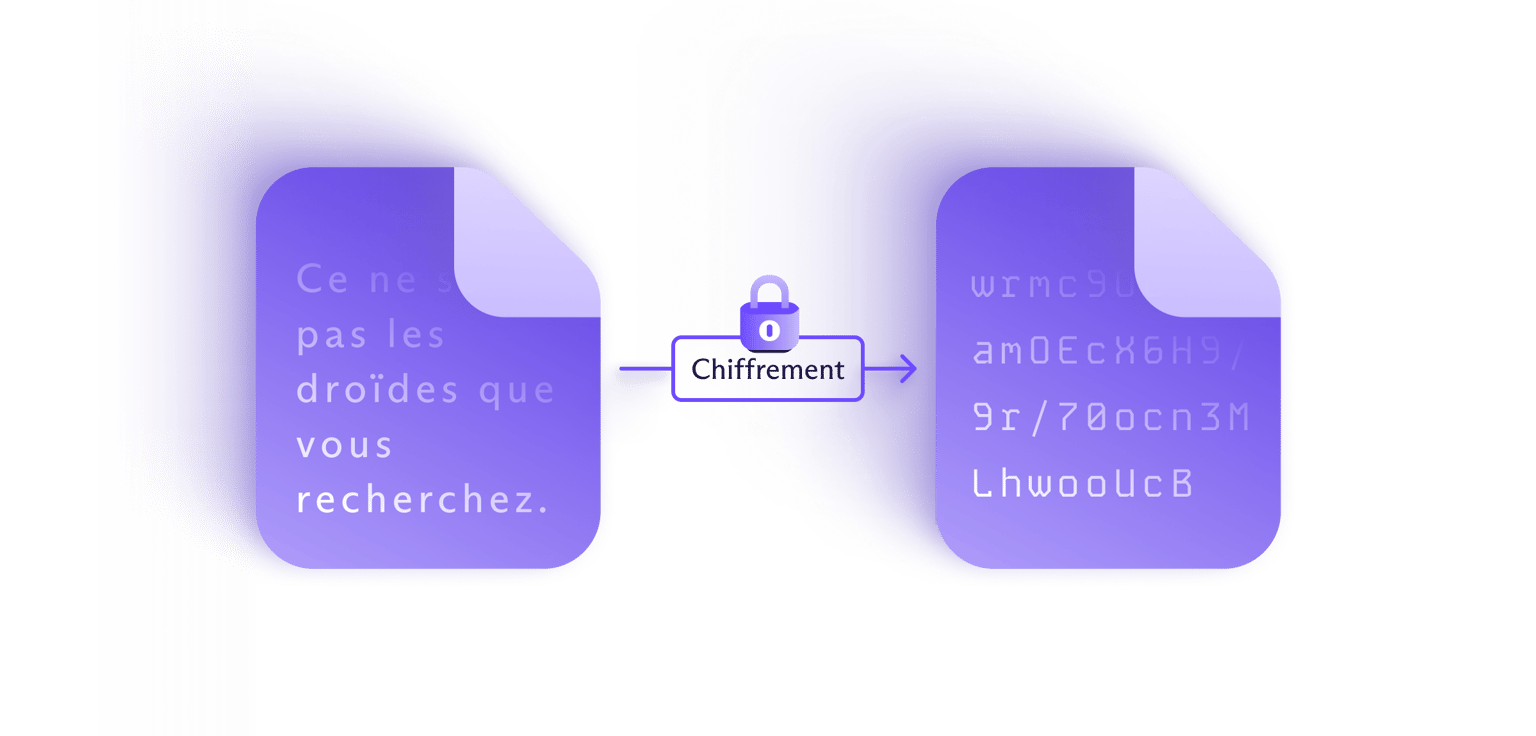

Qu'est-ce que le chiffrement ?

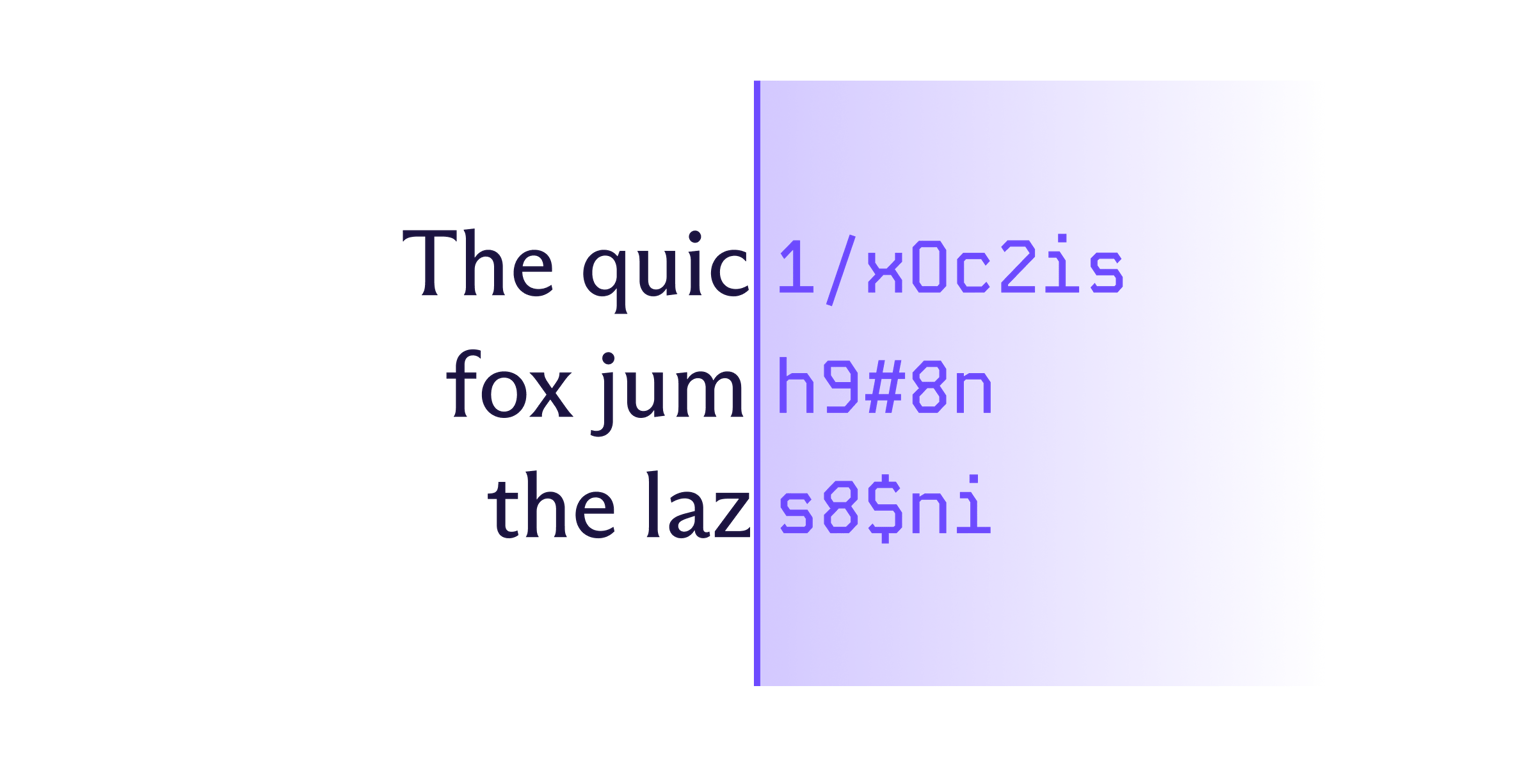

Le chiffrement est le processus mathématique de transformation des informations en un code illisible, de sorte que personne ne puisse le déchiffrer à moins de posséder la clé cryptographique appropriée. Sans chiffrement, n'importe qui pourrait intercepter, lire ou modifier vos données sensibles, y compris vos photos, mots de passe et messages.

Que signifie le chiffrement ?

En termes simples, cela signifie que vos données sont illisibles sans la bonne clé. Il protège vos informations des regards indiscrets.

Comment fonctionne le chiffrement ?

La manière la plus courante de chiffrer des informations consiste à transformer le texte lisible, appelé texte brut, en texte illisible, appelé texte chiffré, par le biais d'opérations mathématiques appelées algorithmes. Ces algorithmes utilisent une clé cryptographique, ou un ensemble de valeurs mathématiques partagées (comme des nombres premiers ou des courbes elliptiques), pour brouiller un fichier. Seule la clé correspondante peut déchiffrer le fichier et le reconvertir dans son format d'origine.

Pour une personne ne disposant pas de la clé cryptographique appropriée, un fichier chiffré ressemble à des données aléatoires, mais le chiffrement suit des règles logiques et prévisibles. C'est nécessaire, sinon le déchiffrement serait impossible.

La sécurité d'un algorithme de chiffrement dépend de sa complexité. Le chiffrement moderne utilise des algorithmes complexes et des tailles de clé importantes de sorte que même les superordinateurs les plus puissants ne peuvent pas deviner toutes les réponses possibles dans un délai raisonnable.

Les données sont généralement chiffrées lorsqu'elles sont stockées (« au repos ») et lorsqu'elles sont envoyées entre des appareils (« en transit »).

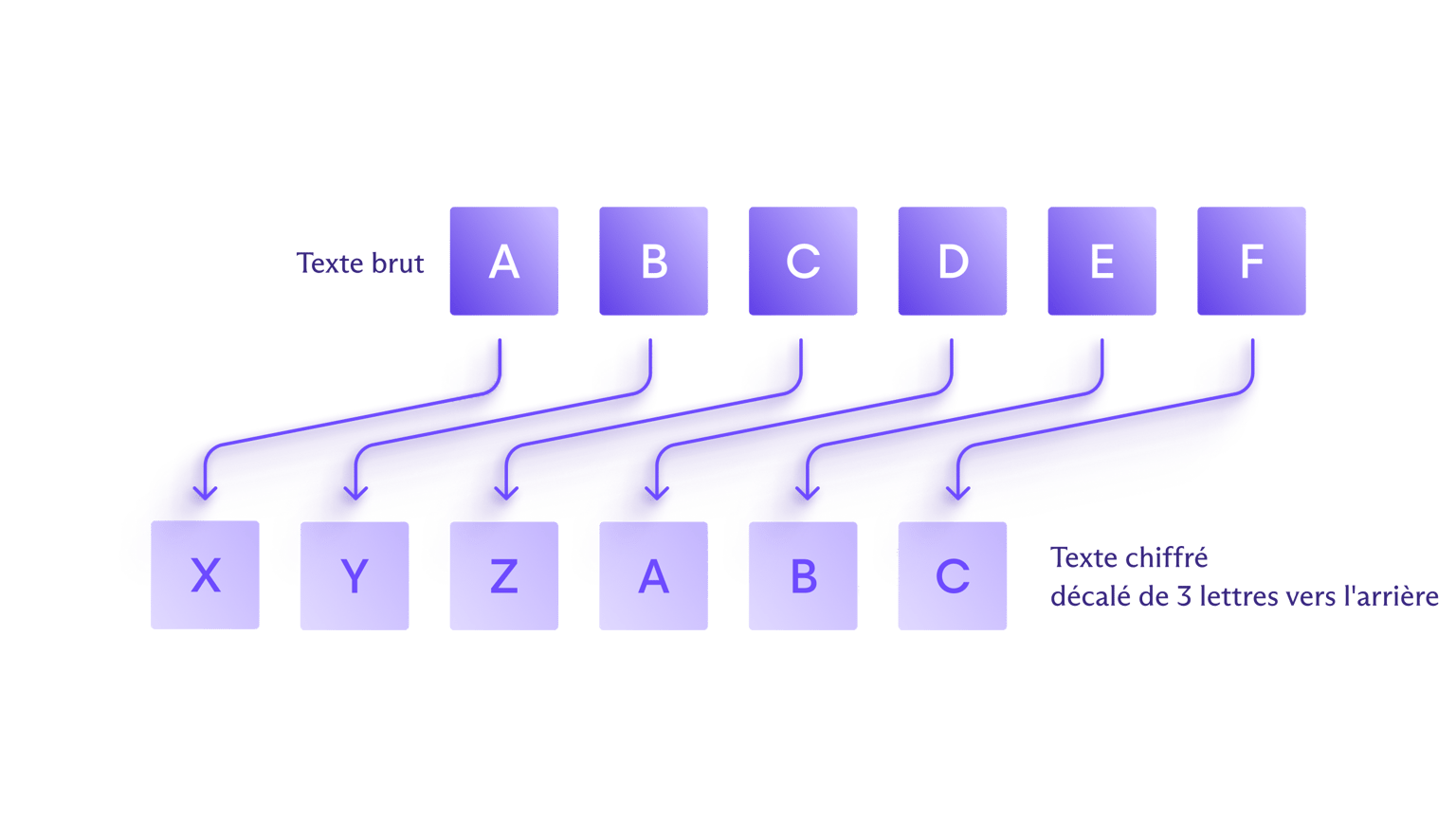

Exemple de chiffrement

L'un des exemples de chiffrement les plus connus est le chiffre de César, utilisé par Jules César pour garder ses messages privés. Dans ce chiffre, chaque lettre du texte original est remplacée par une autre lettre décalée d'un nombre fixe de positions vers le haut ou vers le bas dans l'alphabet. Par exemple, en décalant de trois positions vers l'arrière, « A » devient « X » dans le texte chiffré, « B » devient « Y », et ainsi de suite.

Bien entendu, les chiffres (un algorithme spécifique utilisé pour le chiffrement) ont depuis évolué pour devenir bien plus complexes, ce qui les rend beaucoup plus difficiles à casser. Le chiffrement moderne est géré par des algorithmes complexes capables de chiffrer le texte brut puis de déchiffrer le texte chiffré en millisecondes, afin que vous n'ayez pas à sacrifier la praticité à la sécurité.

Types de chiffrement

En gros, le chiffrement se décline en deux types : symétrique et asymétrique. Chacun a ses forces et ses faiblesses.

Chiffrement symétrique

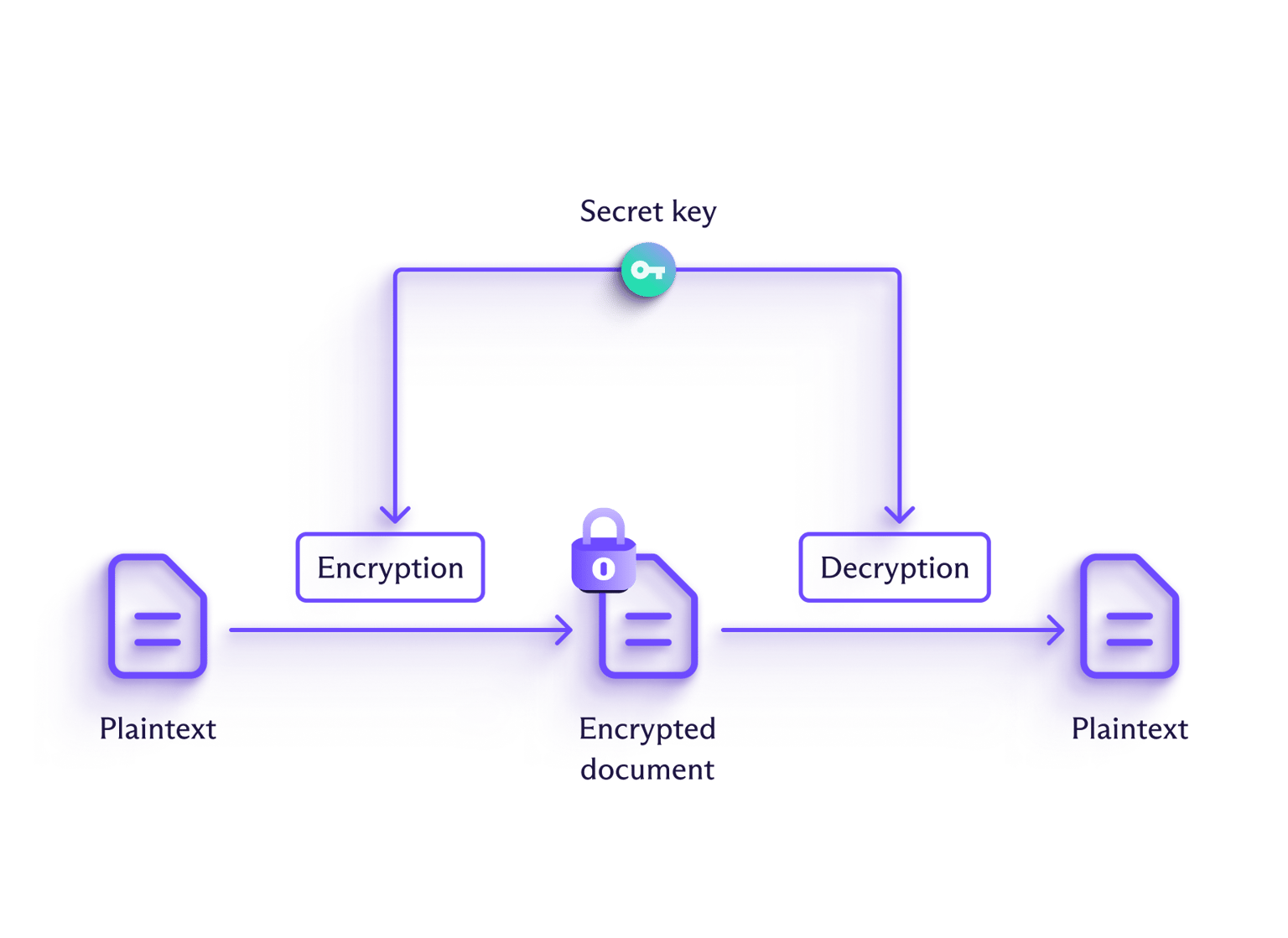

Dans le chiffrement symétrique, la même clé est utilisée pour chiffrer le texte brut et déchiffrer le texte chiffré. Le chiffre de César est un exemple historique de chiffrement symétrique.

Le chiffrement symétrique est beaucoup plus rapide que le chiffrement asymétrique, mais il présente un inconvénient majeur : si un attaquant intercepte à la fois la clé et le message, il pourra en lire le contenu. Pour protéger la clé lors de la transmission, les clés cryptographiques symétriques sont souvent elles-mêmes chiffrées à l'aide d'un chiffrement asymétrique.

Chiffrement asymétrique

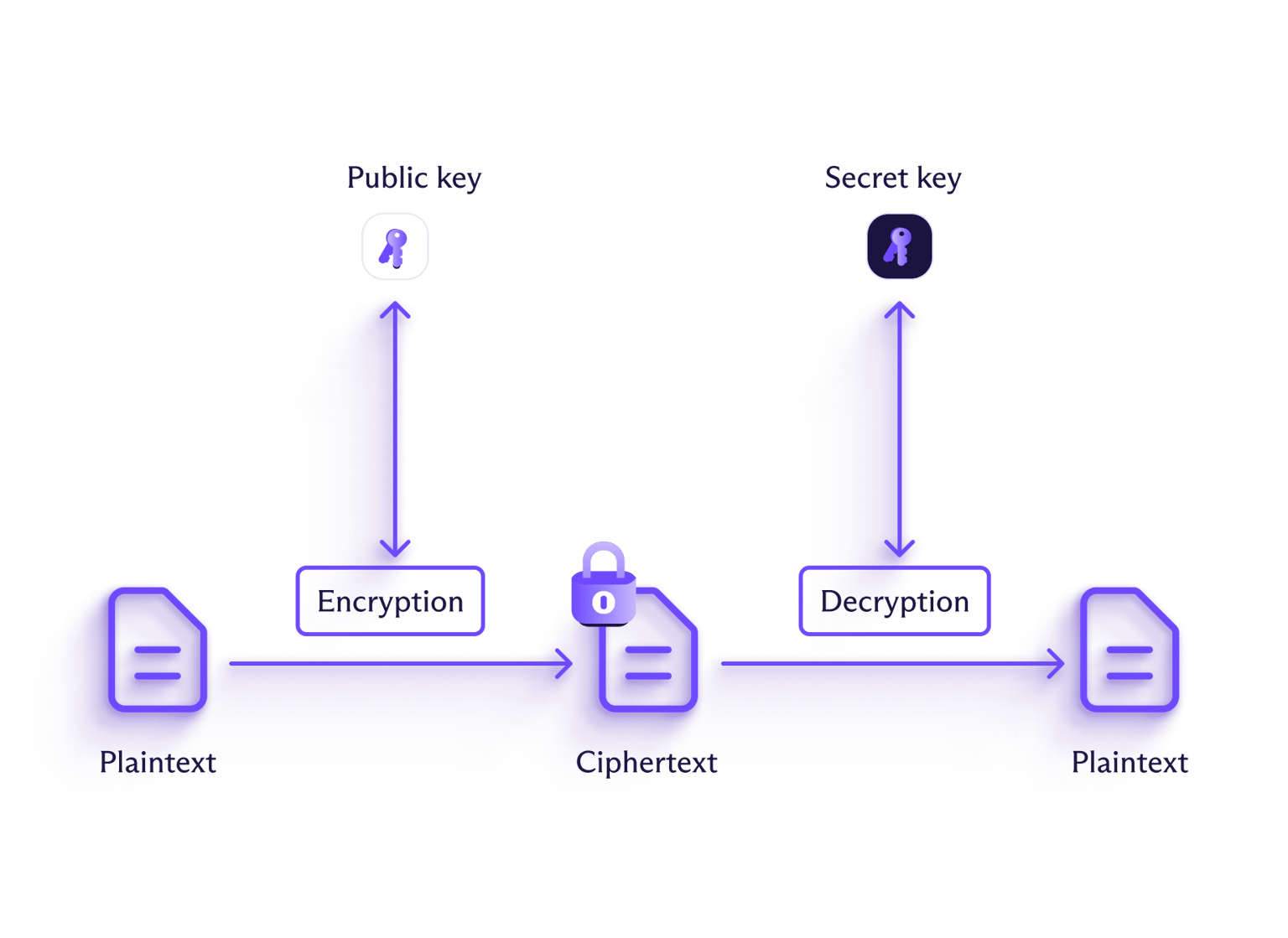

Avec le chiffrement asymétrique, différentes clés sont utilisées pour chiffrer et déchiffrer les informations. Ces clés vont par paires : l'expéditeur utilise une clé publique pour chiffrer les informations, et le destinataire en utilise une privée pour les déchiffrer. Tout le monde peut utiliser la clé publique pour chiffrer des informations (c'est pourquoi on parle aussi de chiffrement à clé publique), mais seule la personne détenant la clé privée correspondante sera en mesure de les déchiffrer.

Imaginez cela comme une fente à lettres dans votre porte : n'importe qui peut y glisser du courrier, mais vous avez besoin d'une clé spéciale pour ouvrir la boîte aux lettres et le lire. Cela permet à n'importe qui de vous envoyer un message sans échanger de clé secrète à l'avance.

Par rapport au chiffrement symétrique, le chiffrement asymétrique est généralement considéré comme plus sûr car il élimine la difficulté du partage sécurisé de la clé de chiffrement. Cependant, il a aussi tendance à être beaucoup plus lent, ce qui en fait une option moins souhaitable pour chiffrer de grandes quantités de données.

Que sont les algorithmes de chiffrement ?

Lorsque vous utilisez un service qui chiffre les données, le chiffrement est géré par des algorithmes, qui sont des formules mathématiques complexes. Les deux catégories principales sont les algorithmes symétriques et asymétriques.

La sécurité d'une clé de chiffrement est liée à sa longueur, qui se mesure en bits. La difficulté de casser une clé croît de manière exponentielle à mesure que sa longueur augmente.

Par exemple, une clé de 1 bit n'a que deux valeurs possibles (1 ou 0), ce qui la rend facile à deviner. Une clé de 128 bits, en revanche, aurait 340 décillions de combinaisons possibles (soit 340 suivi de 36 zéros), rendant les attaques par force brute pratiquement impossibles.

En général, les clés de chiffrement symétrique de 256 bits sont considérées comme sûres, mais les clés asymétriques doivent parfois être longues de plusieurs milliers de bits pour offrir des niveaux de sécurité similaires.

Algorithmes de chiffrement symétrique

Les algorithmes symétriques chiffrent généralement les informations soit bit par bit (appelés chiffrements par flux), soit par blocs de plusieurs octets (appelés chiffrements par blocs).

Le principal avantage de l'utilisation du chiffrement symétrique est sa rapidité, ce qui en fait un bon choix pour des choses comme le chiffrement complet du disque ou le trafic VPN.

Des exemples d'algorithmes de chiffrement symétrique sont AES (Advanced Encryption Standard) et ChaCha20.

Algorithmes de chiffrement asymétrique

Le chiffrement asymétrique est plus lent que le chiffrement symétrique en raison des calculs qu'il doit effectuer pour chiffrer et déchiffrer le texte chiffré. Même si que le délai peut se mesurer en millisecondes, il s'accumule lors du traitement de fichiers volumineux.

Cela signifie que le chiffrement asymétrique est le plus souvent utilisé pour gérer les échanges de clés, et non pour le chiffrement de données en masse. Une clé de chiffrement symétrique est généralement utilisée pour chiffrer les données, puis un chiffrement asymétrique (comme le chiffrement avec la clé publique du destinataire) est appliqué afin qu'elles puissent être transportées en toute sécurité sur des réseaux ouverts comme Internet.

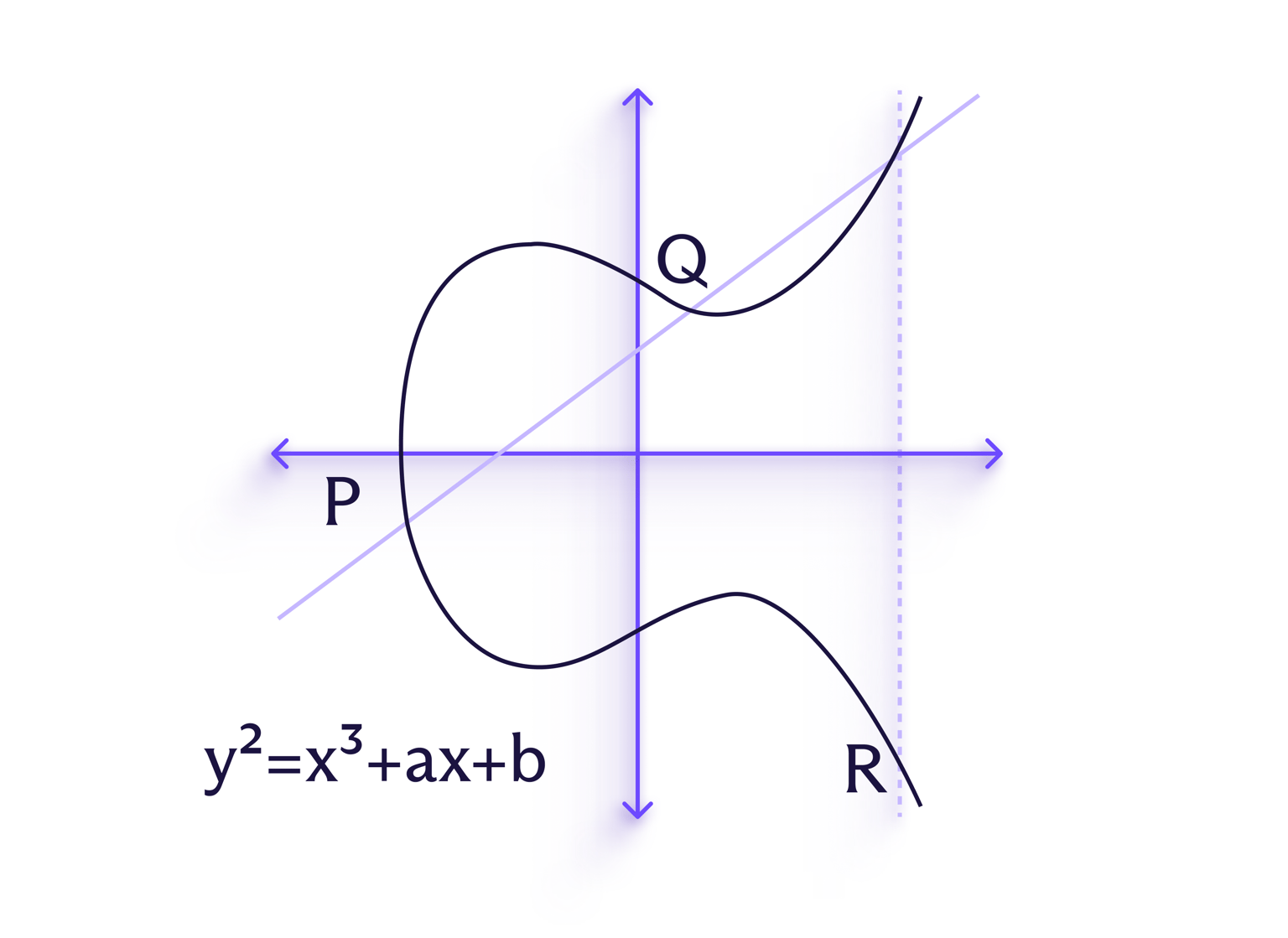

Les algorithmes de chiffrement asymétrique courants incluent le cryptosystème RSA (Rivest–Shamir–Adleman) et ECDH (Elliptic-curve Diffie–Hellman), qui est utilisé pour convenir de manière sécurisée des clés de chiffrement.

ECDH est un type spécifique de cryptographie sur les courbes elliptiques (ECC). L'ECC repose sur la structure des courbes elliptiques (illustrées) pour atteindre une plus grande sécurité sans nécessiter de clés plus longues, ce qui le rend utile pour les applications où les ressources sont limitées, comme la messagerie.

Chiffrement symétrique contre asymétrique : différences

Chiffrement symétrique | Chiffrement symétrique | Chiffrement asymétrique |

|---|---|---|

Mode | Utilise une seule clé pour le chiffrement et le déchiffrement | Utilise deux clés différentes : une clé publique pour chiffrer et une clé privée pour déchiffrer |

Vitesse | Rapidité | Lent |

Longueur de la clé | Habituellement 128-256 bits | Habituellement ≥2048 bits pour RSA, ≥256 bits pour ECC |

Utilisations courantes | Protection de données volumineuses, telles que les systèmes locaux et les bases de données | Sécurisation des messages et autres communications |

Exemples | AES, ChaCha20 | RSA, ECDH |

Pourquoi le chiffrement est-il important ?

Le principal avantage du chiffrement est de s'assurer que les informations restent privées, surtout lorsqu'elles transitent par Internet. Le chiffrement est devenu beaucoup plus courant en ligne, en particulier sur les applications de messagerie et les services qui gèrent des données sensibles, comme les applications bancaires.

En fait, presque tous les sites internet sont désormais protégés par TLS (indiqué par « https » au début de l'URL). TLS utilise le chiffrement asymétrique pour échanger en toute sécurité une clé de chiffrement symétrique, puis bascule vers le chiffrement symétrique pour protéger vos données pendant la session.

Un chiffrement fort est particulièrement important pour les entreprises, car une protection efficace des données est essentielle pour se conformer aux réglementations sur les données telles que la HIPAA (qui régit les données de santé aux États-Unis), le RGPD (qui régit le respect de la vie privée des données générales en Europe) et le PCI DSS (qui régit les systèmes de paiement dans le monde entier).

Comment Proton utilise-t-il le chiffrement ?

Chez Proton, le respect de votre vie privée et la sécurité passent avant tout, c'est pourquoi nous concevons nos applications pour utiliser le chiffrement de bout en bout (E2EE) et une cryptographie de pointe.

Le cas échéant, nos applications utilisent l'E2EE, ce qui signifie que vos données sont chiffrées sur votre appareil et ne sont déchiffrées qu'une fois arrivées sur l'appareil de destination.

Comparez cela avec votre service de message ou d'espace de stockage cloud standard, qui chiffre traditionnellement votre message ou fichier en transit, le déchiffre à son arrivée sur ses serveurs, puis le rechiffre pour le stockage, le tout en utilisant des clés de chiffrement qu'il contrôle. C'est intrinsèquement moins sécurisé, car le fournisseur de services détient les clés dont il a besoin pour accéder à vos messages ou fichiers à tout moment.

Pour appliquer l'E2EE, nous utilisons la norme OpenPGP, qui combine la vitesse du chiffrement symétrique avec la sécurité du chiffrement asymétrique, similaire à TLS. De plus, OpenPGP est open source, ce qui signifie que n'importe qui peut l'analyser pour valider et améliorer sa sécurité.

Chaque service Proton applique le chiffrement différemment, selon la manière dont ce service est utilisé. Voici comment nous utilisons le chiffrement pour garantir que vous contrôlez vos données :

Notre application de messagerie chiffre de bout en bout les messages envoyés d'un utilisateur Proton Mail à un autre. Le E2EE peut être activé pour les messages de Proton Mail vers des non-utilisateurs avec la fonctionnalité Messages protégés par mot de passe.

Tous les messages dans Proton Mail sont stockés avec un chiffrement zéro accès.

Avec Proton VPN, tout le trafic Internet est chiffré avec ChaCha20 ou AES-256, deux algorithmes sécurisés.

De plus, Proton VPN n'utilise que des chiffrements et des protocoles qui prennent en charge la confidentialité persistante (perfect forward secrecy) ; même si de futures sessions VPN sont compromises, vos sessions passées restent sécurisées.

L'espace de stockage cloud n'a jamais été aussi sécurisé. Grâce à notre E2EE, qui utilise la norme OpenPGP et ECC, personne d'autre ne peut accéder à vos fichiers Proton Drive sans permission.

Cela s'étend également au partage de fichiers, vous pouvez donc partager facilement vos photos, dossiers et autres actifs Proton Drive en toute confidentialité et tranquillité d'esprit.

Tous vos noms d’utilisateur et mots de passe sont chiffrés avec E2EE dans notre gestionnaire de mots de passe sécurisé.

Grâce au chiffrement AES-GCM 256 bits, tous les éléments stockés sont conservés dans des coffres-forts chiffrés avec des clés de 32 octets générées aléatoirement qui ne peuvent pas être forcées par brute-force, gardant tous vos identifiants en sécurité.

Proton Calendar utilise la norme OpenPGP et ECC pour chiffrer vos événements et contacts de bout en bout. Lorsque vous invitez une personne à un événement, ses informations sont chiffrées afin que personne ne puisse connaître son identité.

Les invitations de calendrier partagées sont vérifiées par cryptographie afin que les participants puissent être sûrs que c'est bien vous qui les avez invités.

Protégez-vous avec le chiffrement Proton

Maintenant que vous savez comment fonctionne le chiffrement, mettez-le à profit. Protégez vos données avec Proton.

Questions fréquentes sur le chiffrement

- Tous les types de chiffrement sont-ils aussi sûrs ?

- Le chiffrement est-il à l'épreuve du temps ?

- Si quelqu'un vole ma clé de chiffrement, peut-il lire tous mes messages passés ?

- Ai-je besoin de chiffrement pour une utilisation quotidienne ?

- Comment le chiffrement protège-t-il contre les pirates ?

- Le chiffrement est-il la même chose qu'un mot de passe ?

- Le chiffrement ralentit-il les performances ?

- Puis-je partager mes données chiffrées avec d'autres ?

- Le gouvernement ou les forces de l'ordre peuvent-ils accéder aux messages chiffrés de bout en bout ?

- Le chiffrement est-il légal ?