Tout savoir sur les certificats TLS/SSL, ces fichiers numériques qui permettent d’authentifier et de sécuriser les transferts de données sur internet.

Chaque fois que vous envoyez ou recevez des informations sur internet, elles passent par un réseau de plusieurs ordinateurs pour atteindre leur destination. Auparavant, n’importe lequel de ces ordinateurs pouvait lire vos données parce qu’elles n’étaient pas chiffrées.

La plupart de vos données sont sensibles et précieuses pour les hackers. Il peut s’agir de communications personnelles qui ne sont pas chiffrées de bout en bout, d’informations financières ou même d’identifiants de connexion (pour les applications web qui n’utilisent pas le protocole Secure Remote Password).

Pour protéger les données sensibles, les experts en sécurité ont mis au point un protocole standard pour envoyer et recevoir du trafic internet : Secure Sockets Layer (SSL). SSL a ensuite évolué vers le Transport Layer Security (TLS), qui l’a aujourd’hui largement remplacé.

Découvrez le fonctionnement de TLS et des certificats TLS, leurs faiblesses et les mesures supplémentaires que nous prenons chez Proton pour sécuriser les connexions chiffrées par TLS.

Qu’est-ce que le protocole TLS ?

Comment fonctionne le protocole TLS ?

Qu’est-ce qu’un certificat TLS ?

Comment fonctionne un certificat TLS ?

Pourquoi faire confiance aux autorités de certification ?

Quelles sont les faiblesses des certificats TLS ?

Les mesures de sécurité de Proton pour le protocole TLS

Qu’est-ce que le protocole TLS ?

Transport Layer Security (TLS) que l’on peut traduire par « Sécurité de la couche de transport » est un protocole de chiffrement qui permet de sécuriser les connexions entre les serveurs et les applications sur internet.

Avant le protocole TLS, les sites internet et les applications utilisaient l’HyperText Transfer Protocol ou HTTP(nouvelle fenêtre) (protocole de transfert hypertexte) pour transférer des données sur internet, qui n’était pas conçu pour être sécurisé. Aujourd’hui, la plupart des sites utilisent le protocole Hypertext Transfer Protocol Secure (HTTPS), une extension du protocole HTTP qui utilise le chiffrement TLS.

Quand vous vous connectez à un site internet qui utilise HTTPS, TLS vérifie l’identité du serveur du site et chiffre votre connexion, empêchant ainsi les hackers d’intercepter les données transmises entre votre appareil et le site. Le protocole TLS assure ainsi la confidentialité et la sécurité des données transmises entre votre navigateur et le site internet, vous garantissant que les données n’ont pas été altérées.

Comment fonctionne le protocole TLS ?

TLS utilise la cryptographie à clé publique (asymétrique)(nouvelle fenêtre) pour vérifier l’authenticité d’un site internet. Chaque site internet qui utilise HTTPS (TLS) génère une paire de clés qui sont liées de manière mathématique :

- Une clé privée, qui est gardée secrète et utilisée pour signer les données.

- Une clé publique, que n’importe qui peut utiliser pour vérifier ces données.

Quand votre navigateur tente de se connecter à un site internet (un nom de domaine comme proton.me), le serveur crée une signature numérique à l’aide de la clé privée, que le navigateur vérifie à l’aide de la clé publique correspondante. Si cette vérification réussit, elle prouve que vous vous connectez à un serveur qui appartient au nom de domaine que vous consultez.

Mais comment votre navigateur peut-il s’assurer que la clé publique du serveur appartient bien à ce domaine ? Pour résoudre ce problème, le protocole TLS utilise des certificats TLS afin de vérifier l’identité du serveur auquel vous vous connectez.

Qu’est-ce qu’un certificat TLS ?

Un certificat TLS est un type de certificat numérique émis par une autorité de certification (CA pour certificate authority) pour certifier la propriété d’une clé publique.

Les certificats TLS contiennent généralement ces informations :

- Le nom de domaine (proton.me par exemple)

- Le nom de l’autorité de certification émettrice

- Des noms de domaines supplémentaires, y compris des sous-domaines, s’il y en a

- La date d’émission

- La date d’expiration

- La clé publique utilisée pour vérifier les données (l’organisation concernée garde la clé privée secrète)

L’autorité de certification (CA) signe le certificat de manière numérique. Si vous faites confiance à l’autorité de certification, vous avez la certitude que la clé publique appartient aux propriétaires du nom de domaine concerné.

Comment fonctionne un certificat TLS ?

Quand vous essayez de vous connecter à un site internet en utilisant HTTPS, le serveur du site internet envoie son certificat TLS à votre navigateur.

Votre navigateur vérifie alors que le certificat est valide et signé de manière numérique par une autorité de certification de confiance en le comparant aux informations qu’il détient sur les autorités de certification de confiance. Ce processus de vérification utilise la cryptographie à clé publique (RSA(nouvelle fenêtre) ou ECC(nouvelle fenêtre)) pour prouver que l’autorité de certification a signé le certificat.

Le certificat signé vérifie la clé publique du serveur du site internet, ce qui confirme que vous communiquez avec le véritable serveur du site internet que vous consultez, comme https://proton.me et non le site d’un hacker.

Le serveur effectue aussi un échange de clés, qui aboutit à une clé de session unique utilisée pour envoyer des données chiffrées et authentifiées entre les clients et le serveur.

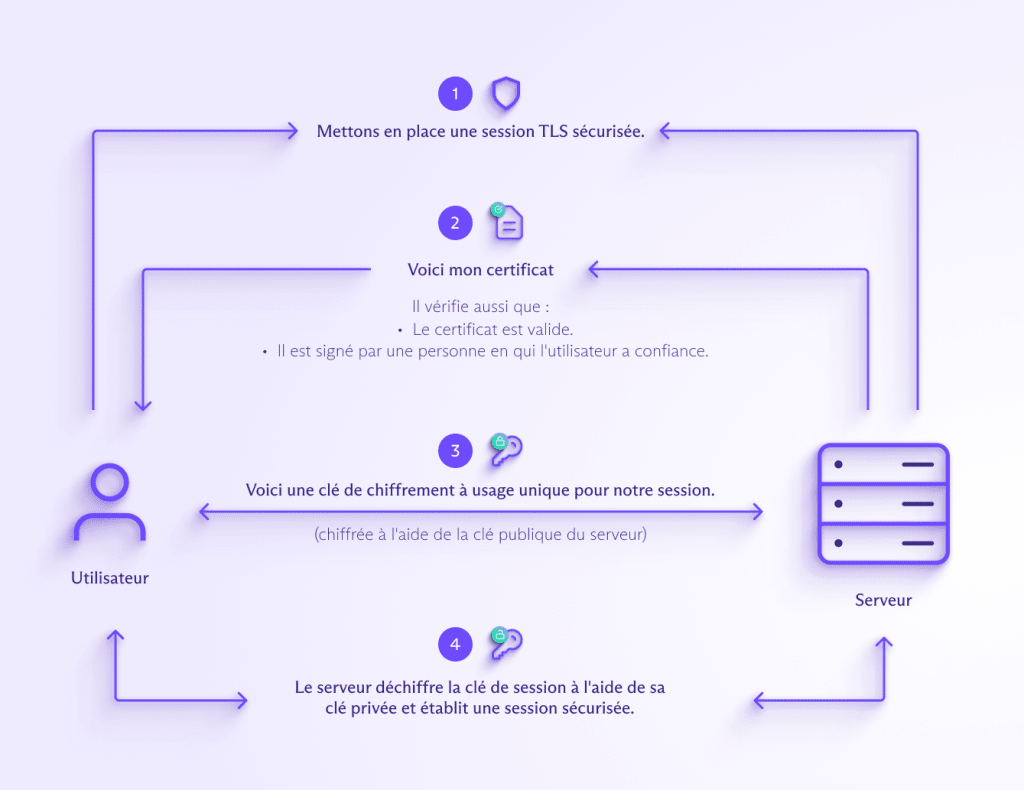

Pour simplifier, voici comment votre navigateur et le serveur d’un site internet établissent une connexion sécurisée à l’aide d’un certificat TLS.

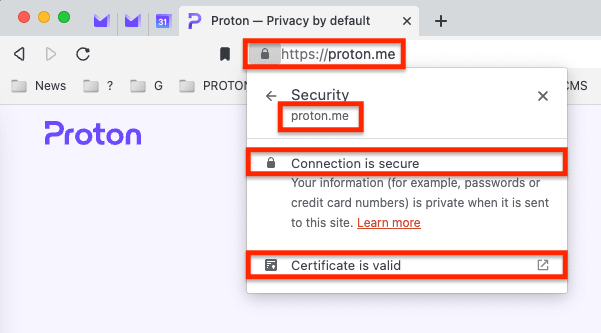

La plupart des navigateurs affichent un cadenas pour indiquer que votre connexion est sécurisée et que le certificat TLS du site est valide.

Pour vous assurer que vous êtes connecté de manière sécurisée à un site internet utilisant le protocole HTTPS, vérifiez ces points :

- Le cadenas s’affiche : il indique que la connexion est sécurisée.

- L’URL est correcte : vérifiez qu’il s’agit bien de https://proton.me, et non de pr0ton.me, protan.me ou de toute autre fausse adresse. Si vous vous connectez à un sous-domaine, comme https://mail.proton.me(nouvelle fenêtre) pour l’application web de Proton Mail, vérifiez qu’il s’agit bien de mail.proton.me, et non de mail-proton.me ou de mail.proton.co.

Si toutes ces conditions sont remplies, votre connexion est sécurisée, pour autant que vous puissiez faire confiance à l’autorité de certification qui a émis le certificat TLS.

Pourquoi faire confiance aux autorités de certification ?

Les autorités de certification étant chargées de vérifier que les données que vous avez reçues proviennent bien du serveur attendu, elles jouent un rôle essentiel sur internet. Elles sont le pilier de la sécurité des communications internet, contribuant à chiffrer des milliards d’échanges de données et de transactions en délivrant des millions de certificats numériques chaque année.

Les autorités de certification prennent de nombreuses précautions pour garantir la sécurité du processus de délivrance des certificats. Elles conservent par exemple les clés privées dans une boîte noire transactionnelle (BNT)(nouvelle fenêtre) de manière à ce qu’elles ne puissent pas être extraites (bien que cela n’empêche pas les certificats d’être signés par erreur).

De plus, les autorités de certification respectent diverses politiques définies par le CA/Browser Forum(nouvelle fenêtre) qui établit et maintient des normes de sécurité. Toutes ces mesures contribuent à garantir la fiabilité du processus de vérification du certificat TLS.

Le modèle de confiance de TLS repose sur deux principaux éléments :

- Les certificats racine

- Le certificat du serveur

Votre navigateur fait automatiquement confiance aux certificats délivrés par une autorité de certification, à condition que le certificat racine de l’autorité de certification soit installé dans le magasin de certificats de votre appareil. Chaque appareil dispose d’un magasin de certificats, une collection locale de certificats racine provenant d’autorités de certification de confiance. Seules les autorités de certification qui peuvent prouver qu’elles respectent les politiques définies par le CA/Browser Forum sont approuvées par les magasins de certificats racine.

Quelles sont les faiblesses des certificats TLS ?

Bien que les certificats TLS soient généralement sécurisés, voici quelques façons dont les hackers peuvent attaquer et potentiellement compromettre le protocole TLS.

Usurpation du magasin de certificats (certificate store poisoning)

Si un attaquant infecte votre ordinateur avec un logiciel malveillant (malware)(nouvelle fenêtre), il pourrait accéder aux certificats numériques conservés sur votre appareil et insérer un certificat racine. Il pourrait alors se faire passer pour un site internet en répondant frauduleusement aux demandes de votre site internet.

Quelqu’un peut vous demander d’installer un certificat racine sur votre appareil, par exemple pour accéder à un site interne sur un réseau d’entreprise. N’installez jamais un certificat racine sur un appareil personnel.

De même, n’accédez jamais à Proton ou à d’autres comptes importants à partir d’un appareil sur lequel un certificat racine est installé, ou à partir d’un appareil public ou partagé qui ne vous appartient pas, surtout s’il vous a été remis par une personne en qui vous n’avez pas entièrement confiance.

Attaque directe contre les autorités de certification

Pour que la certification TLS fonctionne, l’autorité de certification doit être sécurisée. Toute fuite de données de l’autorité de certification pourrait conduire à une autorisation incorrecte ou frauduleuse des clés.

Les autorités de certification ont parfois été compromises, comme nous l’avons vu lors des fuites de données chez Comodo et DigiNotar(nouvelle fenêtre) en 2011, qui ont permis à des attaquants de délivrer des certificats frauduleux.

Certificats délivrés par erreur

Les utilisateurs se fient aux autorités de certification pour authentifier le serveur auquel ils se connectent. Il arrive néanmoins que les autorités de certification fassent des erreurs au moment de délivrer des certificats et les hackers peuvent exploiter cette vulnérabilité.

Quand un certificat est associé à une connexion internet non sécurisée, un attaquant peut utiliser un certificat émis par erreur ou de manière frauduleuse pour compromettre votre connexion avec un serveur.

Si ces vulnérabilités existent, pouvez-vous faire confiance aux autorités de certification ? Oui, mais il est utile de prendre des précautions pour minimiser ces risques.

Les mesures de sécurité de Proton pour le protocole TLS

Bien que les autorités de certification et les méthodes de chiffrement basées sur le protocole TLS soient relativement sécurisées, il est toujours possible de les améliorer.

Proton a pour objectif d’améliorer la protection de la vie privée et la sécurité de tous les internautes. Voici quelques-unes des mesures supplémentaires que nous prenons pour sécuriser les connexions chiffrées par TLS.

Autorisation de l’autorité de certification DNS (DNS CAA)

Alors que l’inquiétude du public concernant la sécurité des autorités de certification a grandi suite aux fuites de données des autorités de certification en 2011(nouvelle fenêtre), les travaux sur les nouvelles mesures de sécurité se sont accélérés. Parmi les résultats de ces travaux figure l’autorisation de l’autorité de certification DNS (DNS CAA), qui bloque l’émission de certificats incorrects.

Le DNS CAA permet aux propriétaires de domaines d’utiliser un enregistrement de ressource DNS pour spécifier quelles autorités de certification sont autorisées à émettre des certificats pour un domaine donné. Si un enregistrement CAA existe, seules les autorités de certification répertoriées dans cet enregistrement peuvent délivrer le certificat de l’hôte.

Bien que cela offre une certaine protection contre les abus involontaires de certificats, il est très difficile pour les utilisateurs de détecter si une autorité de certification ignore l’avis de l’autorité de certification. C’est pourquoi nous utilisons la transparence des certificats.

Transparence des certificats (ou CT pour Certificate Transparency)

Pour garantir la validité des certificats et éviter qu’ils ne soient délivrés par erreur ou de manière frauduleuse, toutes les autorités de certification publient les certificats qu’elles génèrent sur des serveurs de journaux publics connus sous le nom de journaux de transparence des certificats (CT). Ces serveurs envoient une signature à l’autorité de certification en promettant de publier leur certificat.

Nous transmettons un en-tête Expect-CT, qui indique au navigateur qu’il doit exiger la présence de cette signature. Nous disposons aussi de serveurs de contrôle et d’audit qui vérifient le journal CT pour tous les certificats promis qui doivent être publiés.

Grâce à l’ensemble de ces mesures, il est très peu probable que quelqu’un, y compris un acteur étatique, puisse générer un certificat TLS pour proton.me et l’utiliser pour intercepter des connexions sans être détecté.

Épinglage des certificats TLS

L’épinglage de certificats est un processus qui lie un service à sa clé publique spécifique. Une fois qu’un certificat est établi pour un service particulier, il est rattaché de manière permanente à ce service.

S’il existe plusieurs certificats valides pour un service donné, les épingles sont fusionnées en un jeu d’épingles. Pour valider un jeu d’épingles, au moins un élément du service doit correspondre aux éléments du jeu d’épingles. Nous épinglons la clé publique de nos certificats dans toutes nos applications natives.

Le travail de Proton sur le protocole TLS s’inscrit dans le cadre de son objectif d’assurer à tous la protection de la vie privée et la sécurité en ligne. C’est pourquoi nous proposons gratuitement Proton Mail, Proton Calendar, Proton Drive, Proton Pass et Proton VPN(nouvelle fenêtre), tous chiffrés de bout en bout pour que tout le monde puisse être libre en ligne.

Nos comptes gratuits sont financés par les membres de la communauté Proton qui choisissent un abonnement payant, et non par l’exploitation de vos données personnelles. Si vous voulez soutenir notre mission d’assurer à tous la protection de la vie privée et la sécurité en ligne, vous pouvez choisir un abonnement payant.

Ensemble, nous pouvons créer un internet respectueux de la vie privée.

—

Traduit et adapté par Elodie Mévil-Blanche.