Verschlüsselung erklärt

Verschlüsselung ist der Schlüssel zur Sicherheit im Internet. Sie hält deine persönlichen Informationen privat und sicher, indem sie sie in scheinbar zufälligen Text umwandelt. Lies weiter, um mehr über Verschlüsselung zu erfahren, warum sie wichtig ist und wie Proton Verschlüsselung nutzt, um dein digitales Leben zu schützen.

Was ist Verschlüsselung?

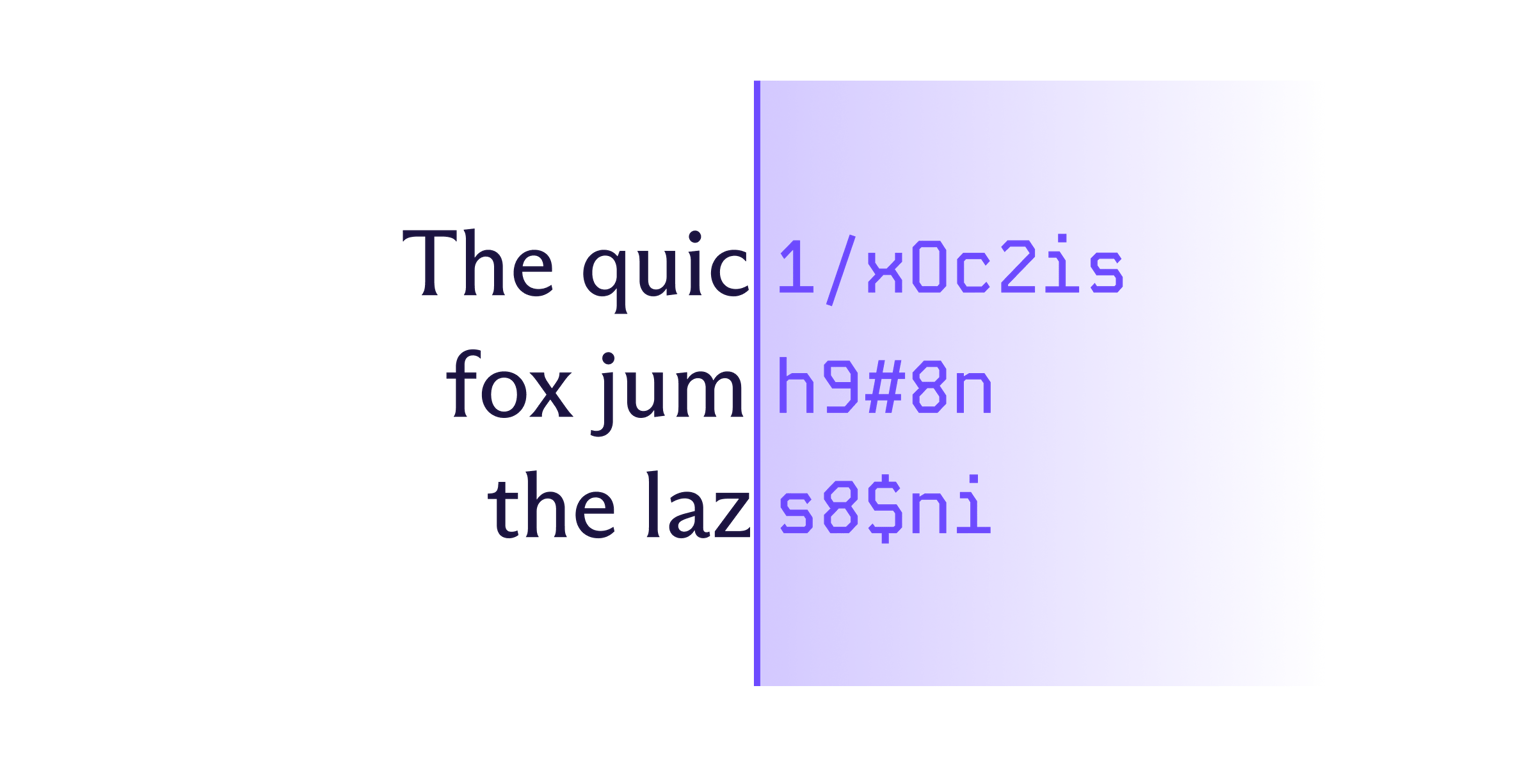

Verschlüsselung ist der mathematische Prozess, bei dem Informationen in einen unlesbaren Code umgewandelt werden, sodass niemand sie entschlüsseln kann, es sei denn, er verfügt über den richtigen kryptografischen Schlüssel. Ohne Verschlüsselung könnte jeder deine sensiblen Daten abfangen, lesen oder ändern, einschließlich Fotos, Passwörtern und Nachrichten.

Was bedeutet Verschlüsselung?

Einfach ausgedrückt bedeutet es, dass deine Daten ohne den richtigen Schlüssel unlesbar sind. Sie schützt deine Informationen vor neugierigen Blicken.

Wie funktioniert Verschlüsselung?

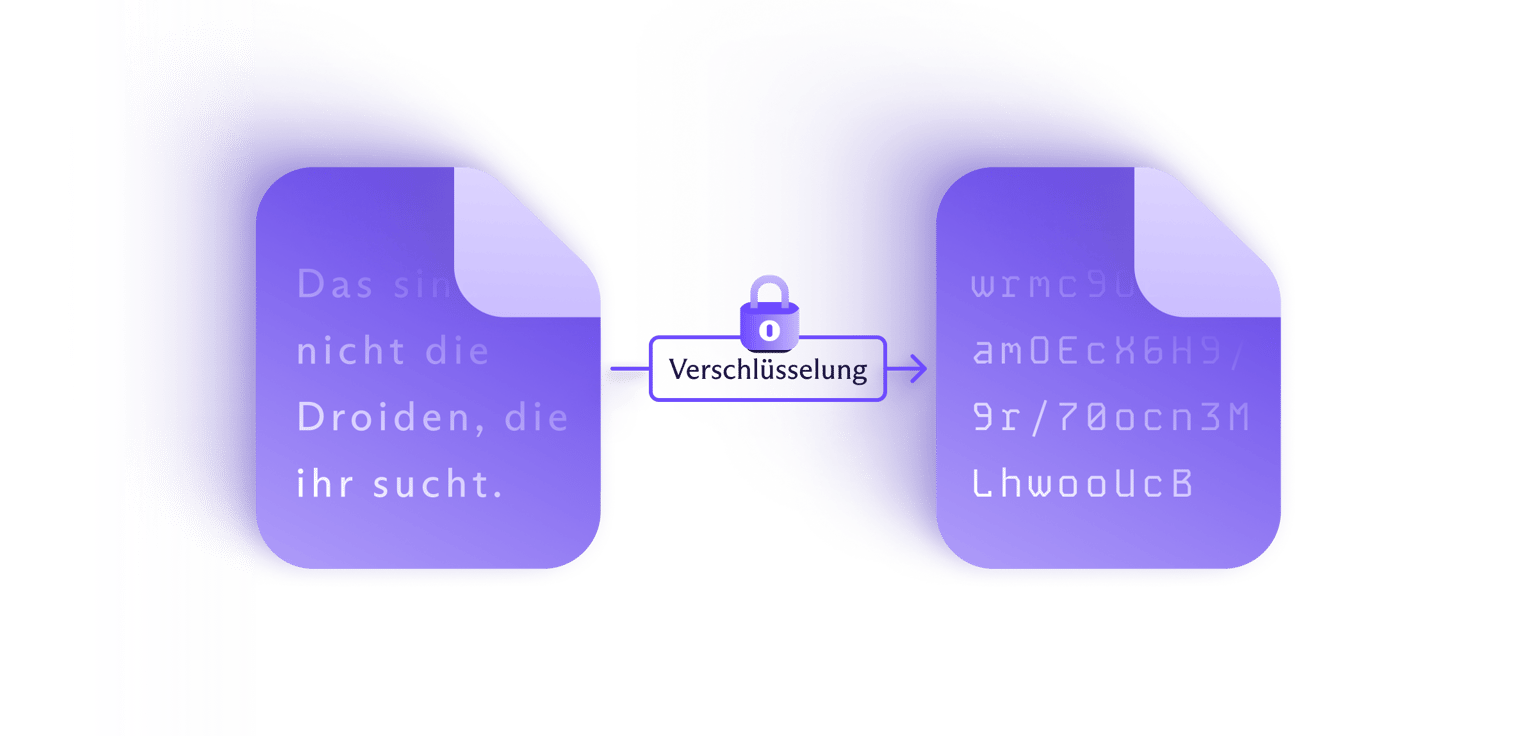

Der gebräuchlichste Weg, Informationen zu verschlüsseln, ist die Umwandlung des lesbaren Textes, bekannt als Klartext, in unlesbaren Text, genannt Ciphertext, unter Verwendung mathematischer Operationen, die als Algorithmen bekannt sind. Diese Algorithmen verwenden einen kryptografischen Schlüssel oder einen Satz gemeinsamer mathematischer Werte (wie Primzahlen oder elliptische Kurven), um eine Datei zu verschlüsseln. Nur der passende Schlüssel kann die Datei entschlüsseln und in ihr ursprüngliches Format zurückverwandeln.

Für jemanden, der nicht den richtigen kryptografischen Schlüssel besitzt, sieht eine verschlüsselte Datei wie zufällige Daten aus, aber die Verschlüsselung folgt logischen, vorhersagbaren Regeln. Das muss sie auch, denn sonst wäre die Entschlüsselung unmöglich.

Die Sicherheit eines Verschlüsselungsalgorithmus hängt von seiner Komplexität ab. Moderne Verschlüsselung verwendet komplexe Algorithmen und starke Schlüsselgrößen, sodass selbst die stärksten Supercomputer nicht jede mögliche Antwort in einer angemessenen Zeit erraten können.

Daten werden typischerweise verschlüsselt, wenn sie gespeichert sind („at rest“) und wenn sie zwischen Geräten gesendet werden („in transit“).

Verschlüsselungsbeispiel

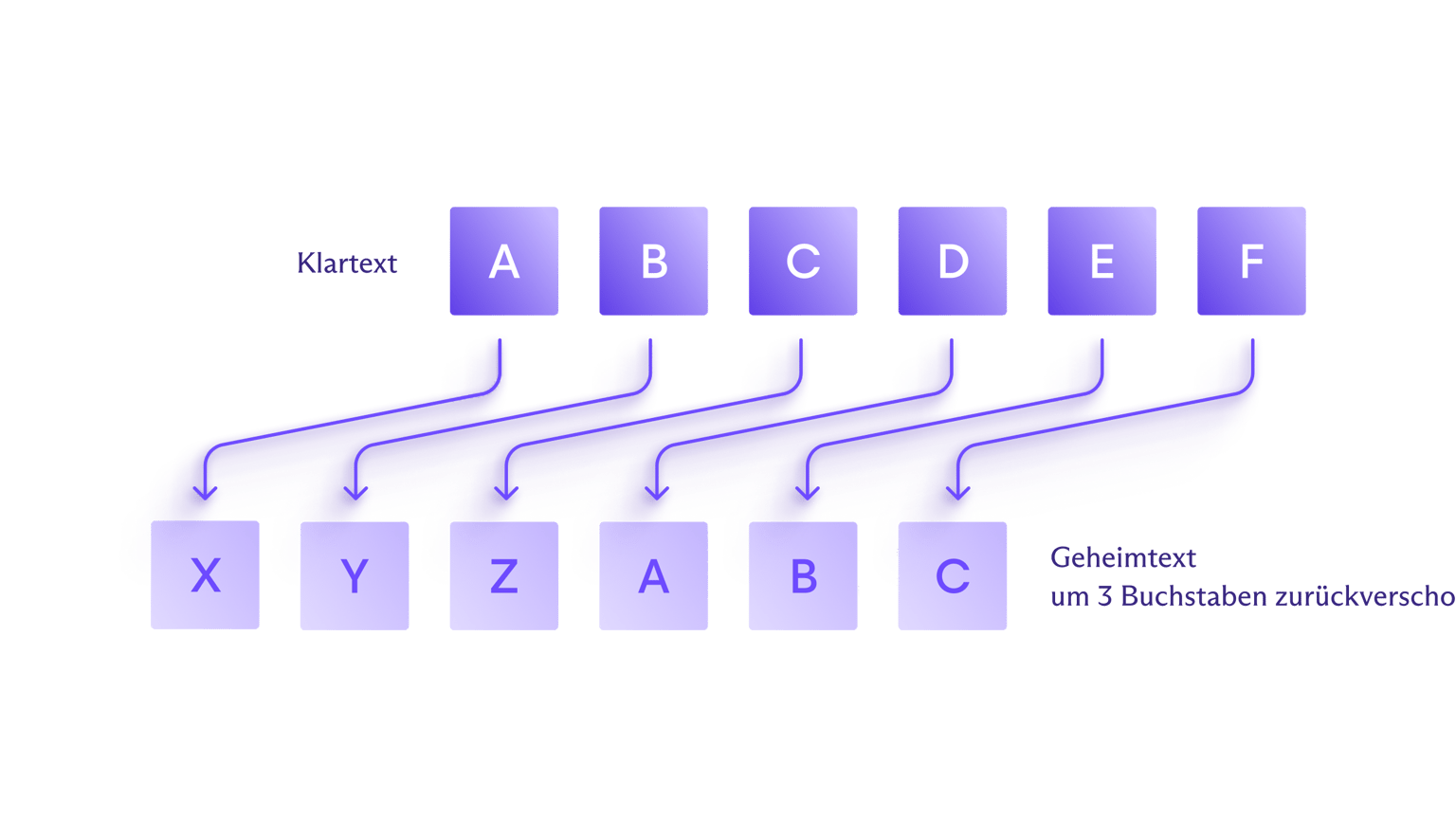

Eines der bekanntesten Beispiele für Verschlüsselung ist die Caesar-Chiffre, die von Julius Cäsar verwendet wurde, um seine Nachrichten privat zu halten. Bei dieser Chiffre wird jeder Buchstabe im Originaltext durch einen anderen Buchstaben ersetzt, der um eine feste Anzahl von Positionen im Alphabet nach oben oder unten verschoben ist. Zum Beispiel wird durch eine Verschiebung um drei Positionen nach hinten „A“ zu „X“ im Ciphertext, „B“ zu „Y“ und so weiter.

Natürlich haben sich Chiffren (ein spezifischer Algorithmus für die Verschlüsselung) seitdem weiterentwickelt und sind weitaus komplexer geworden, wodurch sie viel schwerer zu knacken sind. Moderne Verschlüsselung erfolgt durch komplizierte Algorithmen, die Klartext in Millisekunden verschlüsseln und Ciphertext entschlüsseln können, sodass du für die Sicherheit nicht auf Komfort verzichten musst.

Arten der Verschlüsselung

Allgemein gesprochen gibt es zwei Arten der Verschlüsselung: symmetrisch und asymmetrisch. Jede hat Stärken und Schwächen.

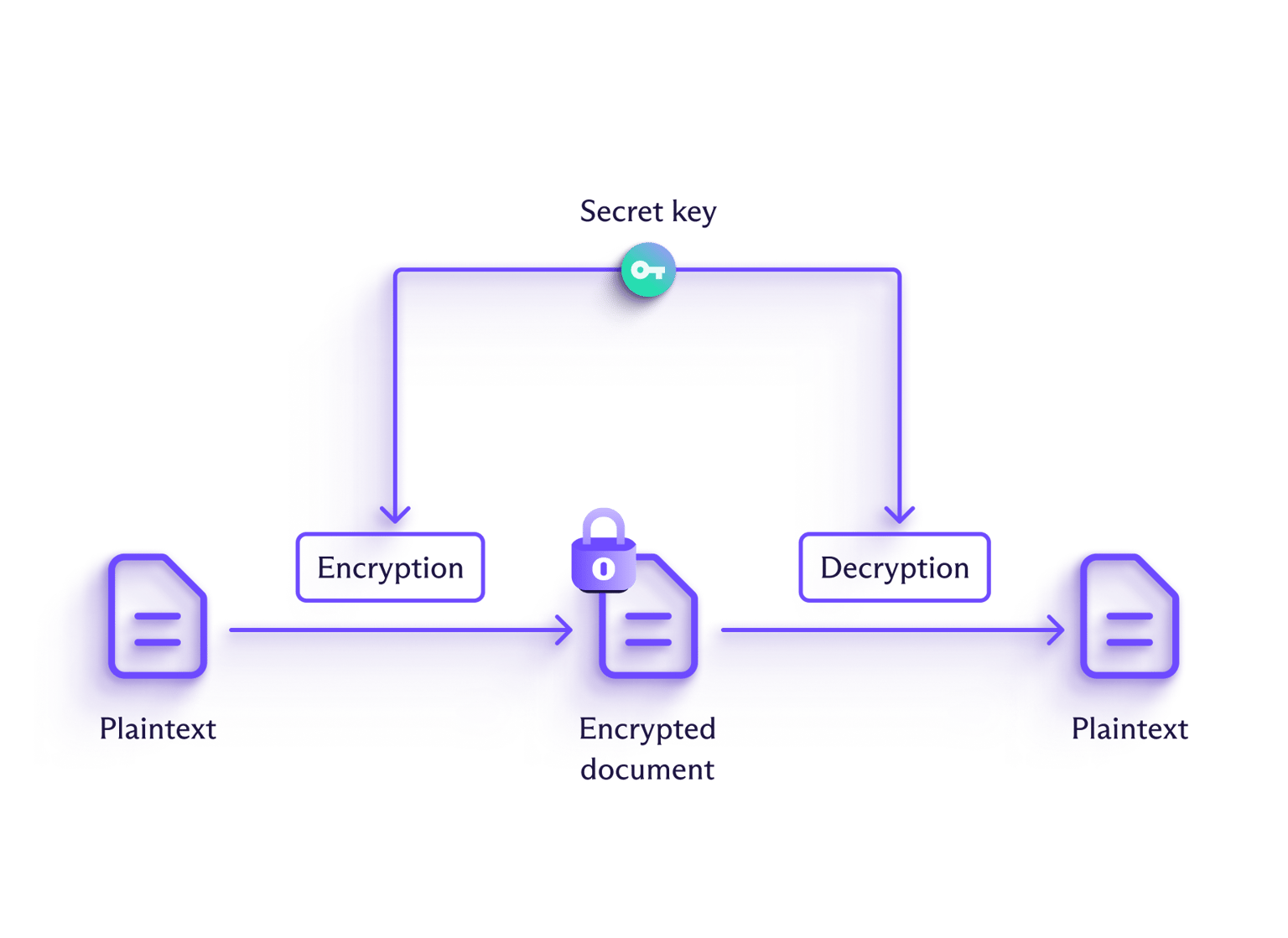

Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung wird derselbe Schlüssel verwendet, um den Klartext zu verschlüsseln und den Ciphertext zu entschlüsseln. Die Caesar-Chiffre ist ein historisches Beispiel für symmetrische Verschlüsselung.

Symmetrische Verschlüsselung ist viel schneller als asymmetrische Verschlüsselung, hat aber einen großen Nachteil: Wenn ein Angreifer sowohl den Schlüssel als auch die Nachricht abfängt, kann er deren Inhalt lesen. Um den Schlüssel während der Übertragung zu schützen, werden symmetrische kryptografische Schlüssel oft selbst mittels asymmetrischer Verschlüsselung verschlüsselt.

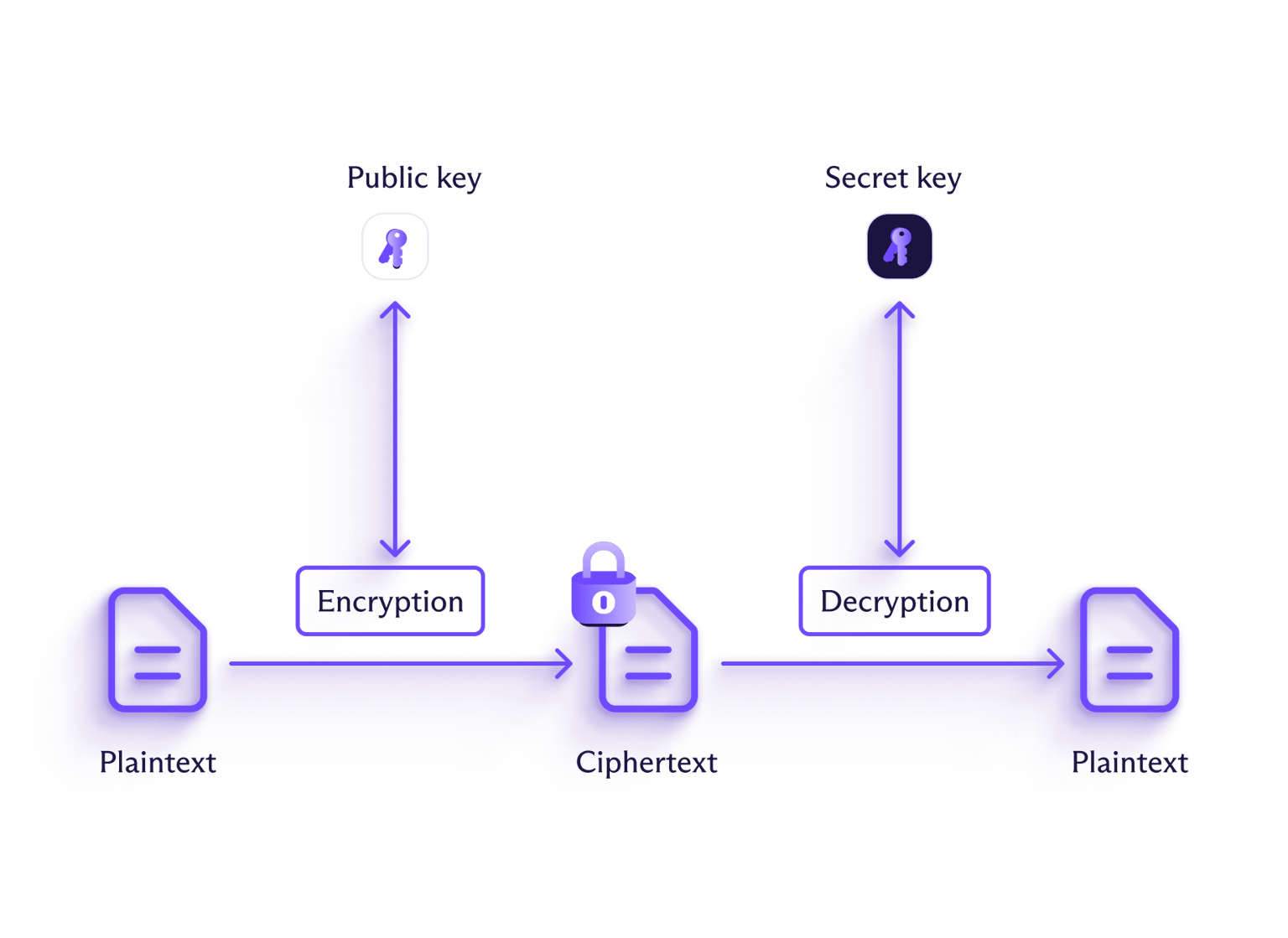

Asymmetrische Verschlüsselung

Bei der asymmetrischen Verschlüsselung werden unterschiedliche Schlüssel zum Verschlüsseln und Entschlüsseln der Informationen verwendet. Diese Schlüssel sind gepaart: Der Absender verwendet einen öffentlichen Schlüssel, um Informationen zu verschlüsseln, und der Empfänger verwendet einen privaten, um sie zu entschlüsseln. Jeder kann den öffentlichen Schlüssel verwenden, um Informationen zu verschlüsseln (weshalb dies auch als Public-Key-Verschlüsselung bekannt ist), aber nur die Person, die den entsprechenden privaten Schlüssel besitzt, kann sie entschlüsseln.

Stell es dir wie einen Briefschlitz in deiner Tür vor: Jeder kann Briefe einwerfen, aber du brauchst einen speziellen Schlüssel, um das Postfach zu öffnen und sie zu lesen. Dies ermöglicht es jedem, dir eine Nachricht zu senden, ohne im Voraus einen geheimen Schlüssel auszutauschen.

Im Vergleich zur symmetrischen Verschlüsselung gilt die asymmetrische Verschlüsselung allgemein als sicherer, da sie die Schwierigkeit beseitigt, den Verschlüsselungsschlüssel sicher zu teilen. Sie ist jedoch in der Regel auch viel langsamer, was sie zu einer weniger wünschenswerten Option für die Verschlüsselung größerer Datenmengen macht.

Was sind Verschlüsselungsalgorithmen?

Wenn du einen Dienst nutzt, der Daten verschlüsselt, wird die Verschlüsselung von Algorithmen durchgeführt, bei denen es sich um komplizierte mathematische Formeln handelt. Die beiden Hauptkategorien sind symmetrische und asymmetrische Algorithmen.

Die Sicherheit eines Verschlüsselungsschlüssels ist an seine Länge gebunden, die in Bits gemessen wird. Die Schwierigkeit, einen Schlüssel zu knacken, wächst exponentiell mit zunehmender Länge.

Zum Beispiel hat ein 1-Bit-Schlüssel nur zwei mögliche Werte (1 oder 0), was ihn leicht zu erraten macht. Ein 128-Bit-Schlüssel hätte jedoch 340 Sextillionen mögliche Kombinationen (das ist eine 340 mit 36 Nullen dahinter), was Brute-Force-Angriffe praktisch unmöglich macht.

Im Allgemeinen gelten symmetrische Verschlüsselungsschlüssel mit 256 Bit als sicher, aber asymmetrische Schlüssel müssen manchmal Tausende von Bits lang sein, um ein ähnliches Sicherheitsniveau zu bieten.

Symmetrische Verschlüsselungsalgorithmen

Symmetrische Algorithmen verschlüsseln Informationen normalerweise entweder Bit für Bit (genannt Stromchiffren) oder in Blöcken von mehreren Bytes (genannt Blockchiffren).

Der Hauptvorteil der symmetrischen Verschlüsselung ist ihre Schnelligkeit, was sie zu einer guten Wahl für Dinge wie Festplattenverschlüsselung oder VPN-Verkehr macht.

Beispiele für symmetrische Verschlüsselungsalgorithmen sind AES (Advanced Encryption Standard) und ChaCha20.

Asymmetrische Verschlüsselungsalgorithmen

Asymmetrische Verschlüsselung ist langsamer als symmetrische Verschlüsselung aufgrund der Mathematik, die sie zur Verschlüsselung und Entschlüsselung von Ciphertext durchführen muss. Obwohl die Verzögerung in Millisekunden gemessen werden kann, summiert sich dies beim Umgang mit großen Dateien.

Das bedeutet, dass asymmetrische Verschlüsselung am häufigsten für den Schlüsselaustausch verwendet wird, nicht für die Massendatenverschlüsselung. Ein symmetrischer Verschlüsselungsschlüssel wird im Allgemeinen verwendet, um die Daten zu verschlüsseln, und dann wird asymmetrische Verschlüsselung (wie die Verschlüsselung mit dem öffentlichen Schlüssel des Empfängers) angewendet, damit er sicher über offene Netzwerke wie das Internet transportiert werden kann.

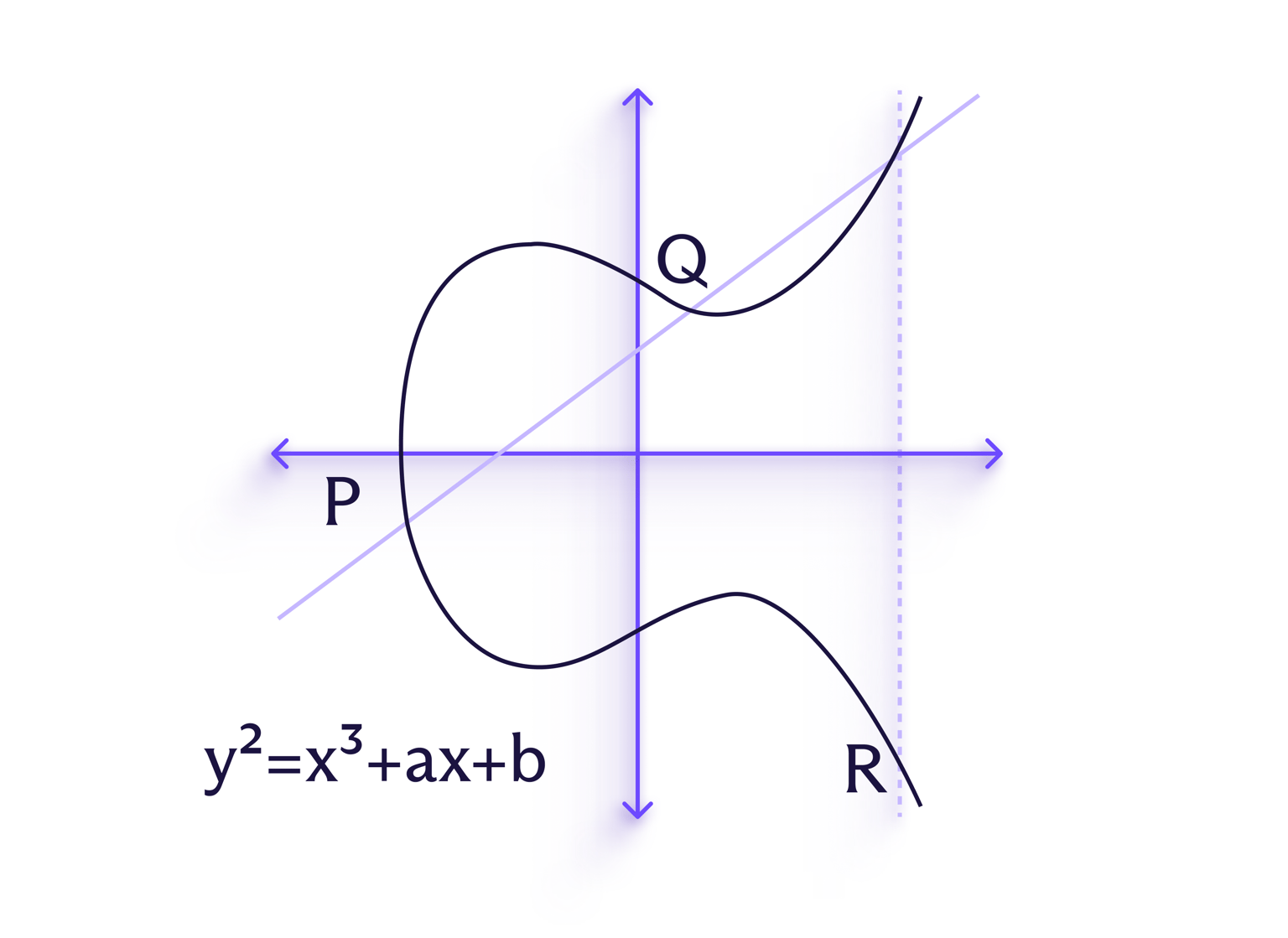

Gängige asymmetrische Verschlüsselungsalgorithmen sind das RSA-Kryptosystem (Rivest–Shamir–Adleman) und ECDH (Elliptic-Curve Diffie–Hellman), das verwendet wird, um sich sicher auf Verschlüsselungsschlüssel zu einigen.

ECDH ist eine spezifische Art der Elliptic-Curve-Kryptografie (ECC). ECC verlässt sich auf die Struktur elliptischer Kurven (im Bild), um eine höhere Sicherheit zu erreichen, ohne längere Schlüssel zu erfordern, was es für Anwendungen nützlich macht, bei denen Ressourcen begrenzt sind, wie beim Messaging.

Symmetrische vs. asymmetrische Verschlüsselung: Unterschiede

Symmetrische Verschlüsselung | Symmetrische Verschlüsselung | Asymmetrische Verschlüsselung |

|---|---|---|

Methode | Verwendet einen einzigen Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung | Verwendet zwei verschiedene Schlüssel – einen öffentlichen Schlüssel zum Verschlüsseln und einen privaten Schlüssel zum Entschlüsseln |

Geschwindigkeit | Schnell | Langsam |

Schlüssellänge | Normalerweise 128-256 Bit | Normalerweise ≥2048 Bit für RSA, ≥256 Bit für ECC |

Häufige Verwendungen | Schutz großer Datenmengen, wie lokale Systeme und Datenbanken | Sichern von Nachrichten und anderer Kommunikation |

Beispiele | AES, ChaCha20 | RSA, ECDH |

Warum ist Verschlüsselung wichtig?

Der Hauptvorteil der Verschlüsselung besteht darin, dass Informationen privat bleiben, insbesondere wenn sie über das Internet übertragen werden. Verschlüsselung ist online viel gebräuchlicher geworden, insbesondere bei Messaging-Apps und Diensten, die sensible Daten verarbeiten, wie Banking-Apps.

Tatsächlich ist mittlerweile fast jede Website durch TLS geschützt (angezeigt durch „https“ am Anfang der URL). TLS verwendet asymmetrische Verschlüsselung, um einen symmetrischen Verschlüsselungsschlüssel sicher auszutauschen, und wechselt dann zur symmetrischen Verschlüsselung, um deine Daten während der Sitzung zu schützen.

Starke Verschlüsselung ist besonders wichtig für Unternehmen, da leistungsstarker Datenschutz für die Einhaltung von Datenvorschriften wie HIPAA (regelt Gesundheitsdaten in den USA), DSGVO (regelt den allgemeinen Datenschutz in Europa) und PCI DSS (regelt Zahlungssysteme weltweit) unerlässlich ist.

Wie nutzt Proton Verschlüsselung?

Bei Proton stehen deine Privatsphäre und Sicherheit an erster Stelle. Deshalb entwickeln wir unsere Apps so, dass sie Ende-zu-Ende-Verschlüsselung (E2EE) und branchenführende Kryptografie verwenden.

Wo anwendbar, nutzen unsere Apps E2EE, was bedeutet, dass deine Daten auf deinem Gerät verschlüsselt und erst entschlüsselt werden, wenn sie ihr Zielgerät erreichen.

Vergleiche dies mit deinem Standard-E-Mail- oder Cloud-Speicherdienst, der deine Nachricht oder Datei während der Übertragung verschlüsselt, sie bei Ankunft auf seinen Servern entschlüsselt und dann zur Speicherung erneut verschlüsselt – alles unter Verwendung von Verschlüsselungsschlüsseln, die er kontrolliert. Dies ist von Natur aus weniger sicher, da der Dienstanbieter die Schlüssel besitzt, die er benötigt, um jederzeit auf deine Nachrichten oder Dateien zuzugreifen.

Um E2EE anzuwenden, nutzen wir den OpenPGP-Standard, der die Geschwindigkeit symmetrischer Verschlüsselung mit der Sicherheit asymmetrischer Verschlüsselung kombiniert, ähnlich wie TLS. Zusätzlich ist OpenPGP Open Source, was bedeutet, dass jeder es analysieren kann, um seine Sicherheit zu validieren und zu verbessern.

Jeder Proton-Dienst wendet Verschlüsselung unterschiedlich an, abhängig davon, wie dieser Dienst genutzt wird. So nutzen wir Verschlüsselung, um sicherzustellen, dass du die Kontrolle über deine Daten hast:

Unsere Mail-App verschlüsselt E-Mails, die von einem Proton Mail-Benutzer an einen anderen gesendet werden, Ende-zu-Ende. E2EE kann für E-Mails von Proton Mail an Nicht-Benutzer mit der Funktion für passwortgeschützte E-Mails aktiviert werden.

Alle Nachrichten in Proton Mail werden mit Null-Zugriff-Verschlüsselung gespeichert.

Mit Proton VPN wird der gesamte Internetverkehr entweder mit ChaCha20 oder AES-256 verschlüsselt, zwei sicheren Algorithmen.

Zusätzlich verwendet Proton VPN nur Chiffren und Protokolle, die Perfect Forward Secrecy unterstützen. Selbst wenn zukünftige VPN-Sitzungen gefährdet sind, bleiben deine vergangenen Sitzungen sicher.

Cloud-Speicher war noch nie so sicher. Dank unserer E2EE, die den OpenPGP-Standard und ECC verwendet, kann niemand sonst ohne Erlaubnis auf deine Proton Drive-Dateien zugreifen.

Dies erstreckt sich auch auf die Dateifreigabe, sodass du deine Proton Drive-Fotos, Ordner und andere Inhalte einfach mit Privatsphäre und Sorgenfreiheit teilen kannst.

Alle deine Benutzernamen und Passwörter werden in unserem sicheren Passwort-Manager mit E2EE verschlüsselt.

Durch 256-Bit AES-GCM-Verschlüsselung werden alle gespeicherten Einträge in Tresoren aufbewahrt, die mit zufällig generierten 32-Byte-Schlüsseln verschlüsselt sind, die nicht durch Brute-Force geknackt werden können. So bleiben alle deine Anmeldedaten sicher.

Proton Calendar verwendet den OpenPGP-Standard und ECC, um deine Termine und Kontakte Ende-zu-Ende zu verschlüsseln. Wenn du jemanden zu einem Termin einlädst, werden dessen Informationen verschlüsselt, sodass niemand seine Identität herausfinden kann.

Geteilte Kalendereinladungen werden kryptografisch verifiziert, damit Teilnehmer sicher sein können, dass du es warst, der sie eingeladen hat.

Schütze dich mit Proton-Verschlüsselung

Jetzt, wo du weißt, wie Verschlüsselung funktioniert, setze sie ein. Schütze deine Daten mit Proton.

Häufig gestellte Fragen zur Verschlüsselung

- Ist jede Verschlüsselung gleichermaßen sicher?

- Ist Verschlüsselung zukunftssicher?

- Wenn jemand meinen Verschlüsselungsschlüssel stiehlt, kann er dann alle meine alten Nachrichten lesen?

- Brauche ich Verschlüsselung für den täglichen Gebrauch?

- Wie schützt Verschlüsselung vor Hackern?

- Ist Verschlüsselung dasselbe wie ein Passwort?

- Verlangsamt Verschlüsselung die Leistung?

- Kann ich meine verschlüsselten Daten mit anderen teilen?

- Können die Regierung oder Strafverfolgungsbehörden Zugriff auf Ende-zu-Ende-verschlüsselte Nachrichten erhalten?

- Ist Verschlüsselung legal?