Il testo cifrato è un dato crittografato e illeggibile che può essere letto solo se conosci la chiave. Scopri tutto sul testo cifrato e come garantisce la privacy dei tuoi dati proteggendo computer e comunicazioni online, incluse le email crittografate.

Quando Giulio Cesare voleva inviare un messaggio segreto all’esercito romano, mescolava le lettere in un testo cifrato – un testo confuso che poteva essere decifrato solo con una chiave segreta. Solo le truppe che conoscevano la chiave potevano leggerlo.

Duemila anni dopo, il testo cifrato generato dai computer mantiene privati i tuoi dati confidenziali sui dispositivi e online. Ti spieghiamo cos’è il testo cifrato e come viene utilizzato per proteggere le comunicazioni online, incluse le email crittografate.

Cosa sono il testo cifrato e il testo in chiaro?

Esempio di testo cifrato

Tipi di cifrari

Cifrari a chiave asimmetrica

Cifrari a chiave simmetrica

Utilizzi del testo cifrato

Testo cifrato nell’email

Cosa sono il testo cifrato e il testo in chiaro?

In crittografia, il testo cifrato, noto anche come testo crittografato, è il testo illeggibile che si ottiene quando si cifra un testo.

In contrasto, il testo in chiaro è un testo ordinario, leggibile e non crittografato.

Quando cifri un messaggio utilizzando un algoritmo di crittografia noto come cifrario, il tuo testo originale (testo in chiaro) viene trasformato in una serie di numeri e lettere casuali (testo cifrato) che non possono essere letti.

Quando decifri il messaggio, questo testo cifrato viene riconvertito in testo in chiaro — il tuo messaggio originale, leggibile.

Esempio di testo cifrato

Ecco un semplice testo cifrato crittografato usando il cifrario di Cesare, il metodo originale di Giulio Cesare, che utilizza solo lettere:

JV PBZOBQ QBUQ

Per crittografare il messaggio originale nel testo cifrato sopra, ogni lettera del testo è stata spostata tre lettere indietro nell’alfabeto.

- “A” si sposta di tre lettere indietro e diventa “X”

- “B” diventa “Y”

- “C” diventa “Z”

- e così via…

Quindi, per decifrare il messaggio e renderlo un testo leggibile, devi spostare ogni lettera tre lettere avanti nell’alfabeto.

| Testo cifrato | J | V | P | B | Z | O | B | Q | Q | B | U | Q |

| Testo in chiaro (3 lettere avanti) | M | Y | S | E | C | R | E | T | T | E | X | T |

Quindi “JV PBZOBQ QBUQ” si legge “MY SECRET TEXT”.

In questo caso, la chiave del cifrario è 3: sposti ogni lettera di tre posizioni indietro o avanti nell’alfabeto per cifrare o decifrare. Questo è noto come cifrario a sostituzione.

Tipi di cifrari

Storicamente, la cifratura veniva eseguita a mano, tipicamente con penna e carta. Prima dell’avvento delle macchine, il testo cifrato veniva solitamente creato semplicemente sostituendo le lettere (cifrario a sostituzione) o riordinandole (cifrario a trasposizione).

Questi semplici cifrari non sono più utilizzati come metodi di cifratura autonomi perché sono piuttosto facili da decifrare. Oggi, i cifrari implementati al computer sono molto più sicuri con chiavi lunghe e complesse composte da numeri e lettere. Più lunga è la chiave, più difficile è rompere il cifrario.

I cifrari moderni possono essere divisi in due ampie categorie a seconda di come gestiscono le chiavi:

1. Cifrari a chiave asimmetrica

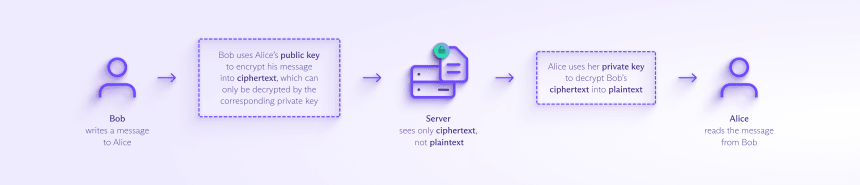

Conosciuti anche come cifrari a chiave pubblica, i cifrari a chiave asimmetrica utilizzano coppie di chiavi matematicamente correlate: una chiave pubblica e una chiave privata.

Cripti un messaggio per creare un testo cifrato con la chiave pubblica di una persona, che è disponibile pubblicamente e chiunque può utilizzare. Ma solo quella persona può decifrare il messaggio e trasformarlo in testo in chiaro usando la corrispondente chiave privata, che deve rimanere segreta.

2. Cifrari a chiave simmetrica

Conosciuti anche come cifrari a chiave privata, i cifrari a chiave simmetrica utilizzano una singola chiave sia per criptare che per decriptare il messaggio.

| Tipo di chiave | Chiave/i | Esempi |

|---|---|---|

| Cifrario a chiave asimmetrica | Chiave pubblica Chiave privata | RSA, ECC |

| Cifrario a chiave simmetrica | Chiave singola | AES, ChaCha20, Salsa20 |

Utilizzi del testo cifrato

Dal tuo smartphone e laptop ai siti web, alla posta elettronica sicura, al cloud storage e ai bancomat, il testo cifrato è utilizzato ovunque la crittografia è impiegata per proteggere la riservatezza dei dati su computer e reti informatiche.

Ad esempio, la maggior parte dei siti web utilizza HTTPS(nuova finestra) per proteggere le comunicazioni, il quale si basa sul protocollo di crittografia TLS. Connettendoti alla tua banca o a un negozio online, TLS trasforma i dati che scambi in testo cifrato. TLS utilizza una combinazione di cifrari a chiave asimmetrica e simmetrica per proteggere la tua connessione.

Se ti connetti a internet utilizzando una rete privata virtuale (VPN)(nuova finestra), come Proton VPN(nuova finestra), il tuo traffico internet viene trasformato in testo cifrato utilizzando la crittografia a chiave simmetrica. Proton VPN utilizza potenti cifrari AES-256(nuova finestra) o ChaCha20.

Anche i fornitori di posta elettronica sicura, come Proton Mail, utilizzano la crittografia per trasformare i tuoi messaggi in testo cifrato. Per Proton Mail, usiamo AES-256 e cifrari ECC o RSA per implementare la crittografia end-to-end, così solo tu puoi leggere le tue email.

Ma con la maggior parte degli altri fornitori di posta elettronica che si dichiarano sicuri, non puoi garantire che i tuoi messaggi rimangano criptati in ogni momento.

Testo cifrato dell’email

La maggior parte dei grandi servizi di posta elettronica, come Gmail e Outlook, criptano le email in due modi. Utilizzano:

- Crittografia TLS per proteggere le email durante il trasferimento, trasformandole in testo cifrato quando vengono inviate da A a B (se il server del destinatario supporta TLS)

- Crittografia a chiave simmetrica, come AES, per cifrare le email memorizzate sui loro server

Tuttavia, chi può decifrare le tue email rimane al di fuori del tuo controllo.

Prima di tutto, TLS protegge i tuoi messaggi durante il trasferimento, ma una volta arrivati, la loro sicurezza dipende dalla crittografia utilizzata dal server di ricezione. Come spiega Microsoft riguardo a Outlook(nuova finestra), “con TLS, il messaggio potrebbe non rimanere cifrato dopo che raggiunge il provider di posta elettronica del destinatario”.

In secondo luogo, la maggior parte dei provider di posta elettronica conserva le chiavi di crittografia dei tuoi messaggi. Quindi possono accedere ai tuoi dati e cederli a terze parti, come inserzionisti, broker di dati o governi.

L’unico modo per essere sicuri che un’email inviata rimanga come testo cifrato fino a quando il destinatario non la apre è utilizzare un’email crittografata end-to-end, come Proton Mail. Con la crittografia end-to-end, le tue email vengono cifrate sul tuo dispositivo prima di essere caricate sui nostri server e possono essere decifrate e lette solo dal destinatario previsto.

Ad esempio, quando Bob scrive ad Alice, il suo messaggio viene convertito in testo cifrato utilizzando la chiave pubblica di Alice. Solo Alice può decifrare il messaggio in testo normale utilizzando la sua chiave privata.

Abbiamo progettato Proton Mail in modo che tu rimanga sempre in controllo delle tue chiavi di crittografia, così solo tu puoi accedere alle tue email. Con Proton Mail ottieni:

- Crittografia end-to-end: Qualsiasi messaggio che invii a qualcuno su Proton Mail è crittografato end-to-end per impostazione predefinita. Nessun altro all’infuori di te e del/i tuo/i destinatario/i previsto/i possono leggerle.

- Email protette da password: Invia facilmente un’email crittografata end-to-end a chiunque non sia su Proton Mail senza alcuna conoscenza tecnica.

- Crittografia zero-access: Nessuno può accedere a nessuna delle tue email memorizzate senza la tua autorizzazione, nemmeno Proton.

In Proton, il nostro obiettivo è mantenere la privacy e la sicurezza online di tutti, quindi unisciti a noi. Con Proton Mail, decidi tu chi può decifrare le tue email crittografate, allegati, contatti e Calendar.