Impara cos’è la crittografia PGP, come funziona e il modo più semplice per proteggere le tue email con PGP.

Quando Edward Snowden comunicava segretamente(nuova finestra) le sue rivelazioni sulla sorveglianza ai giornalisti nel 2013, utilizzava la crittografia PGP. Negli anni, migliaia di persone in tutto il mondo hanno fatto affidamento su PGP per proteggersi online, dai whistleblower alle persone comuni che difendono il loro diritto alla privacy.

Ti spieghiamo tutto quello che devi sapere su PGP e come assicurare facilmente le tue comunicazioni con questo robusto metodo di crittografia.

Cos’è la crittografia PGP?

Cosa significa PGP?

Cos’è OpenPGP?

Come funziona PGP?

Crittografia a chiave pubblica

Crittografia a chiave pubblica e simmetrica

Perché PGP utilizza due metodi di crittografia?

Firme digitali

Verifica dell’indirizzo

OpenPGP CA

Quanto è sicura la crittografia PGP?

Come usare la crittografia PGP

Proton Mail

Plugin PGP di terze parti

Altri client PGP

Crittografia email semplice con PGP

Cos’è la crittografia PGP?

PGP è un metodo di crittografia che ti permette di comunicare in modo privato online. Viene comunemente utilizzato per crittografare email, ma può anche essere usato per crittografare file e altri dati.

Quando invii un’email utilizzando PGP, il messaggio viene convertito in illeggibile ciphertext sul tuo dispositivo prima di transitare su internet. Solo il destinatario ha la chiave per convertire il testo di nuovo in un messaggio leggibile sul proprio dispositivo.

PGP è utilizzato anche per l’autenticazione. Fornendo un modo per “firmare” digitalmente le email crittografate, PGP ti permette di verificare che il messaggio provenga dalla persona che afferma di essere il mittente e che non sia stato alterato durante il trasporto.

Cosa significa PGP?

PGP sta per “Pretty Good Privacy”. Quando PGP è stato creato negli anni ’90, la crittografia disponibile al pubblico era limitata, e PGP offriva una privacy che era “abbastanza buona”. Da allora, con il progresso della crittografia, diversi fattori hanno contribuito a fare di PGP uno degli standard principali per la crittografia delle email.

In primo luogo, PGP è ora altamente sicuro se implementato correttamente con una crittografia forte. Invia un messaggio utilizzando PGP e nessuno potrà intercettarlo e leggerlo durante il trasporto. Ecco perché fornitori di email focalizzati sulla privacy come Proton Mail utilizzano PGP per la loro crittografia end-to-end.

In secondo luogo, PGP utilizza sia la crittografia a chiave simmetrica(nuova finestra) che a chiave pubblica(nuova finestra), come spieghiamo di seguito. Questo aumenta la sicurezza e la facilità d’uso perché puoi inviare un messaggio crittografato a qualcuno senza dover condividere una chiave segreta in anticipo.

In terzo luogo, PGP è evoluto in OpenPGP(nuova finestra), uno standard aperto che la comunità crittografica sta costantemente migliorando. In Proton, non solo utilizziamo OpenPGP, ma contribuiamo anche a mantenerlo e svilupparlo.

Cos’è OpenPGP?

OpenPGP è uno standard aperto di crittografia PGP che è libero per l’uso pubblico.

Inventato dall’ingegnere informatico Phil Zimmermann come freeware nel 1991, la crittografia PGP in seguito è diventata un software proprietario ed è ora di proprietà di Symantec.

Ma Zimmermann ha anche condiviso il formato dei messaggi utilizzato da PGP con la comunità più ampia. Basandosi su questo, lo standard OpenPGP è stato creato nel 1997, permettendo a chiunque di scrivere implementazioni compatibili e interoperabili con altri software che utilizzano OpenPGP.

Diverse “librerie” compatibili con OpenPGP sono state create per aiutare i programmatori ad implementare la crittografia PGP nelle loro app. In Proton, manteniamo due di queste librerie:

- OpenPGP.js(nuova finestra) utilizza il linguaggio di programmazione JavaScript usato nella nostra web app. OpenPGP.js è una delle librerie OpenPGP più utilizzate al mondo.

- GopenPGP(nuova finestra) utilizza il linguaggio Go (noto anche come Golang) usato nelle nostre app mobile e desktop. Abbiamo avviato questo progetto per rendere più facile per gli sviluppatori di app mobile e desktop l’utilizzo della crittografia OpenPGP nelle loro applicazioni.

Come funziona PGP?

PGP combina la crittografia a chiave pubblica(nuova finestra), nota anche come crittografia asimmetrica, e la crittografia a chiave simmetrica(nuova finestra). Ecco come funziona la crittografia a chiave pubblica di PGP in termini semplici.

Crittografia a chiave pubblica

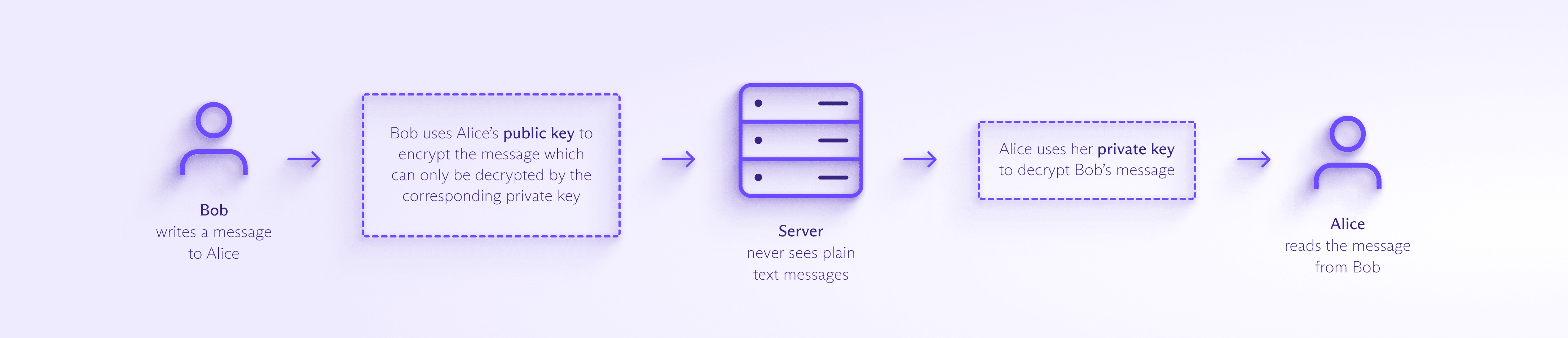

Immagina che Bob voglia salutare la sua amica Alice in privato. PGP genera una chiave pubblica e una chiave privata per Alice, note come coppia di chiavi. Queste chiavi pubbliche e private sono stringhe di byte che rappresentano numeri matematicamente correlati.

Alice può condividere la sua chiave pubblica con chiunque. Così chiunque può usarla per inviarle messaggi cifrati. Ma solo Alice ha la chiave privata che può decifrare quei messaggi.

Quindi quando Bob scrive ad Alice:

1. Bob usa la chiave pubblica di Alice per cifrare il suo messaggio, trasformando “Ciao, Alice!” in testo cifrato(nuova finestra) – una sequenza di caratteri apparentemente casuali e illeggibili.

2. Bob invia il messaggio. Chiunque tenti di leggerlo durante il trasporto, come i fornitori di email, spie o hacker, vedrà solo questo testo cifrato illeggibile.

3. Alice riceve il messaggio e usa la sua chiave privata per decifrarlo e trasformarlo in testo in chiaro(nuova finestra) leggibile.

4. Per rispondere, Alice ripete il processo usando la chiave pubblica di Bob. Solo Bob può leggerlo decifrandolo con la sua chiave privata.

Cifratura a chiave pubblica e simmetrica

PGP combina la cifratura a chiave pubblica con un altro metodo di cifratura: la cifratura simmetrica, che si verifica quando una sola chiave viene utilizzata per cifrare e decifrare i messaggi.

Ecco come funziona quando Bob scrive ad Alice:

1. PGP crea una chiave di sessione(nuova finestra) monouso per cifrare il messaggio di Bob. La chiave di sessione è simmetrica perché sia Bob che Alice possono usarla per cifrare o decifrare il messaggio.

2. PGP quindi cifra la chiave di sessione di Bob usando la chiave pubblica di Alice, e sia il messaggio cifrato che la chiave di sessione cifrata vengono inviati ad Alice.

3. Alice usa la sua chiave privata per decifrare la chiave di sessione. Poi usa la chiave di sessione decifrata per decifrare e leggere il messaggio di Bob.

Perché PGP utilizza due metodi di cifratura?

PGP combina la cifratura a chiave pubblica con la cifratura simmetrica per due motivi principali.

In primo luogo, la crittografia a chiave pubblica è molto più lenta della crittografia simmetrica, specialmente per messaggi di grandi dimensioni. Cifrare e decifrare email o file di grandi dimensioni direttamente con la chiave pubblica richiederebbe molto tempo e potenza di calcolo. Invece, PGP usa la crittografia a chiave pubblica solo per cifrare la chiave di sessione, quindi non richiede molto tempo né potenza di calcolo.

In secondo luogo, se si utilizzasse la crittografia simmetrica senza quella a chiave pubblica, sarebbe necessario trovare un modo per condividere la chiave di sessione con il destinatario. Condividere la chiave in chiaro e chiunque la intercettasse potrebbe leggerla e decifrare l’intero messaggio. E condividere la chiave di sessione tramite un altro canale cifrato o di persona è impraticabile per le comunicazioni online.

Pertanto, PGP combina l’efficienza della cifratura simmetrica con la comodità delle chiavi pubbliche che chiunque può utilizzare.

Firme digitali

PGP include anche un sistema di firme digitali per verificare l’identità del mittente. Una firma digitale dimostra al destinatario che un attaccante non ha manipolato il messaggio o il mittente. Se la firma PGP è valida, puoi fidarti dell’autenticità del messaggio.

PGP firma un’email creando un numero unico (la firma digitale) utilizzando una combinazione della chiave privata del mittente e un riduttore matematico (noto come digest del messaggio) del messaggio in chiaro. Questa firma può poi essere verificata utilizzando la chiave pubblica del mittente. Se la chiave pubblica o il messaggio vengono alterati, la firma risulta non valida.

Scopri di più sulle firme digitali

Verifica dell’indirizzo

Le firme digitali aiutano a mitigare attacchi sofisticati, ma come può un mittente sapere che la chiave pubblica che sta utilizzando appartiene alla persona che pensa? Dopotutto, chiunque può creare una chiave e affermare che appartiene a un determinato indirizzo email. Un attaccante potrebbe sostituire la tua chiave pubblica con una propria, ottenendo così accesso a tutti i messaggi crittografati con quella chiave.

Sistemi di crittografia a chiave pubblica come S/MIME (disponibili per account Gmail e Outlook a pagamento) si affidano esclusivamente a un sistema centralizzato di autorità di certificazione (CA)(nuova finestra) per verificare la proprietà delle chiavi pubbliche. Lo svantaggio delle CA è che sono punti di terze parti soggetti a fallimenti che potrebbero essere compromessi.

Al contrario, PGP ha un modello di fiducia decentralizzato in cui gli utenti possono verificare l’identità di altri utenti.

In Proton Mail, puoi segnare una chiave pubblica come affidabile per ciascuno dei tuoi contatti, un processo noto come “key pinning”. Quando quella chiave pubblica cambia, ricevi un avviso che la verifica del mittente è fallita così che puoi chiedere al tuo contatto se hanno davvero cambiato la loro chiave pubblica.

Se l’identità del mittente è verificata, vedrai questo simbolo di lucchetto nell’indirizzo Da:

In Proton, stiamo anche sviluppando un sistema più automatizzato per verificare le chiavi pubbliche chiamato Key Transparency. Con Key Transparency, potrai verificare automaticamente che stai utilizzando le chiavi pubbliche corrette senza doverle fidare manualmente.

OpenPGP CA

In aggiunta alla verifica di chiavi individuali, la comunità OpenPGP ha recentemente sviluppato OpenPGP CA(nuova finestra), un sistema per verificare le chiavi degli indirizzi email sotto un dato dominio. Questo è particolarmente utile per le organizzazioni per verificare più facilmente tutte le chiavi dei loro membri.

In Proton, abbiamo creato un’autorità di certificazione chiamata ProtonCA in modo che altri fornitori e utenti esterni a Proton possano verificare più facilmente le chiavi dei nostri utenti.

Quanto è sicura la crittografia PGP?

PGP è uno standard collaudato e altamente sicuro se implementato correttamente con chiavi di crittografia forti. Ecco perché Edward Snowden ha usato GPG(nuova finestra), che segue lo standard OpenPGP, per trasmettere i suoi segreti nel 2013.

Per quanto ne sappiamo, anche agenzie di intelligence come la NSA non possono decifrare la crittografia di PGP(nuova finestra). La crittografia funziona, come una volta osservato da Snowden(nuova finestra).

PGP utilizza AES(nuova finestra) per la crittografia simmetrica e ECC o RSA per la crittografia a chiave pubblica, tutti considerati altamente sicuri. Combinando la crittografia simmetrica e a chiave pubblica, PGP ottiene un ulteriore strato di sicurezza, insieme alle firme digitali (spiegate sopra).

Anche se PGP è un metodo crittografico molto robusto, presenta alcune limitazioni nella pratica.

In primo luogo, PGP è efficace quanto le chiavi utilizzate per criptare e decriptare i dati. Se le chiavi sono deboli o compromesse, la crittografia può essere violata. Ecco perché Proton Mail utilizza una crittografia forte: AES-256 per la crittografia simmetrica e ECC (Curve25519), RSA-2048 o RSA-4096 per la crittografia a chiave pubblica.

Secondo, PGP è sicuro tanto quanto la sua implementazione. Come ha dimostrato il famoso rapporto sulla vulnerabilità Efail, PGP non ti proteggerà se utilizzi un client difettoso.

Terzo, come nella maggior parte dei sistemi di sicurezza, l’anello più debole nella catena di sicurezza di PGP è l’utente. Se perdi la tua chiave privata o se i tuoi dispositivi o account vengono compromessi da un attacco phishing, PGP non può salvarti.

Come usare la crittografia PGP

PGP è notoriamente complicato da usare. La maggior parte delle persone non esperte in tecnologia non si preoccuperebbe mai di imparare come usare PGP, mentre chi sa come usarlo spesso non lo fa perché è troppo tedioso.

Ecco perché abbiamo creato Proton Mail – per rendere la crittografia così semplice che chiunque possa usarla. Qui esamineremo i tre modi in cui puoi usare PGP per inviare email crittografate, a partire dal più semplice.

Proton Mail

Il modo più semplice per inviare un’email crittografata end-to-end con PGP è utilizzare Proton Mail. Con Proton Mail, la crittografia PGP è automatica e facile da usare come un’email ordinaria.

Se stai scrivendo a qualcuno su Proton Mail, semplicemente componi la tua email come al solito e premi Invia. La tua email sarà crittografata end-to-end, come mostra il lucchetto nel campo A.

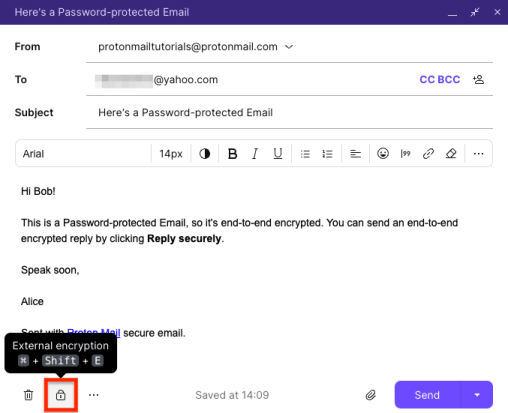

Se vuoi inviare un’email crittografata end-to-end a qualcuno che non usa Proton Mail, il modo più semplice è utilizzare un’Email Protetta da Password.

Componi il tuo messaggio come al solito e clicca sul pulsante Crittografia Esterna (con l’icona del lucchetto) per inserire una password.

Puoi registrarti per un account Proton Mail gratuito in un paio di minuti e iniziare subito ad inviare email crittografate con PGP.

Se desideri generare e controllare manualmente le tue chiavi PGP, puoi anche usare Proton Mail come tuo client PGP. Con supporto completo a PGP, gestione delle chiavi, verifica degli indirizzi e Proton Contacts crittografati, è un modo semplice per comunicare con altri utenti PGP con la comodità di Proton Mail.

Plugin PGP di terze parti

Un altro modo per utilizzare PGP è usare un plugin di terze parti come Mailvelope(nuova finestra), un’estensione per browser che ti permette di usare PGP con la tua webmail.

Tutta la crittografia avviene localmente sul tuo computer e il tuo provider di email non ha accesso alla tua chiave privata. Anche se i plugin di terze parti rendono PGP molto più facile da usare, richiedono una configurazione iniziale e presentano diversi altri svantaggi:

- Non funzionano nei browser sui dispositivi mobili.

- Non criptano automaticamente gli allegati email; devi criptarli separatamente.

- La maggior parte non offre supporto per client di posta elettronica, quindi se utilizzi un’app desktop come Outlook, Apple Mail o Thunderbird, non sarai in grado di crittografare le tue email.

Altri client PGP

L’ultimo modo per utilizzare PGP è ottenere un app o software che supporti OpenPGP(nuova finestra). Esiste un’ampia gamma di client compatibili con OpenPGP gratuiti e a pagamento, ma tipicamente richiedono una notevole conoscenza tecnica per essere configurati e mantenuti.

Oltre a questa sfida e inconveniente, potresti rischiare la tua sicurezza se non condividi o memorizzi correttamente le tue chiavi di crittografia.

Crittografia email PGP facile

Dalla sua creazione nel 1991, PGP si è sviluppato in OpenPGP ed è diventato lo standard più utilizzato per la crittografia delle email. Quando implementato correttamente, PGP può fornire una vera crittografia end-to-end. Solo tu e la persona a cui stai scrivendo potete leggere il vostro messaggio.

Oggi, lo standard OpenPGP è ancora in fase di miglioramento. È in corso un aggiornamento crittografico che aggiunge algoritmi ancora più moderni e sicuri. Tuttavia, PGP rimane difficile e noioso da usare, anche per i professionisti della sicurezza esperti di tecnologia.

Ecco perché abbiamo creato Proton Mail, un servizio di posta elettronica facile da usare come la posta ordinaria ma con PGP integrato. Così chiunque può inviare email crittografate con PGP automaticamente sin dall’inizio — non è richiesta alcuna conoscenza tecnica.

Iscriviti per un account Proton Mail gratuito, e potrai iniziare a inviare email crittografate con PGP immediatamente.

Se hai esperienza con PGP e preferisci gestire tu stesso le chiavi di crittografia, ottieni Proton Mail come il tuo client PGP.

In Proton, il nostro obiettivo è garantire a tutti privacy e sicurezza online. Unisciti a noi e proteggi la tua privacy con PGP.

Domande frequenti su PGP

Cosa significa PGP?

PGP sta per Pretty Good Privacy. Anche se il nome suona come se ti accontentassi di una privacy meno che ottima, in realtà è estremamente sicura quando implementata correttamente per la crittografia end-to-end. Phil Zimmermann, lo sviluppatore di PGP, lo ha nominato in onore del negozio di alimentari Ralph’s Pretty Good Grocery nelle storie di Garrison Keillor sulla città immaginaria di Lake Wobegon.

Cosa sono PGP, OpenPGP e GPG (GnuPG)?

PGP è un metodo di crittografia utilizzato per crittografare e autenticare le email. Può anche essere utilizzato per crittografare e decrittografare altri tipi di file. Inventato dall’ingegnere informatico Phil Zimmermann nel 1991, il PGP originale è ora un software proprietario di Symantec.

OpenPGP, abbreviazione di “Open Specification for Pretty Good Privacy”, è la versione libera e aperta di PGP. È lo standard che consente a società come Proton Mail di realizzare e distribuire prodotti compatibili con PGP. Standardizzato nel 1997, OpenPGP ha da allora creato un ambiente libero per gli strumenti di crittografia PGP di prosperare e competere tra loro.

GPG (o GnuPG), abbreviazione di GNU Privacy Guard, è un software di crittografia gratuito basato sullo standard OpenPGP. Rilasciato per la prima volta nel 1999, è stato originariamente sviluppato come alternativa alla suite di strumenti di crittografia PGP di Symantec.

Cos’è una chiave PGP?

La crittografia delle email PGP utilizza due tipi di chiavi noti come coppia di chiavi:

- La tua personale chiave pubblica, nota anche come certificato, che condividi con altri affinché possano crittografare i messaggi che ti inviano

- La tua personale chiave privata, che non dovresti mai condividere poiché la utilizzi per decrittografare i messaggi crittografati che ricevi

PGP utilizza questa coppia di chiavi per crittografare e decrittografare le tue email e impedire a chiunque di intercettarle e leggerle. Per dettagli, vedi Come funziona PGP?