Fingerprinting ist eine Methode, um dich im Internet zu identifizieren, und es kann sehr schwer sein, dies zu verhindern. In diesem Artikel diskutieren wir, was Fingerprinting ist und wie du deinen Fingerprint reduzieren kannst.

- Was ist Browser-Fingerprinting?

- Was ist Geräte-Fingerprinting?

- Kombinierte Fingerprinting-Techniken

- Betrugsprävention

- Wie einzigartig ist dein Fingerprint?

- Wie du deinen Fingerprint reduzieren kannst

- Abschließende Gedanken

Websites möchten so viel wie möglich über dich erfahren. Denn je mehr sie über dich wissen, desto besser können sie Werbung auf dich zuschneiden. Deshalb sind sie sehr daran interessiert, deine Aktivitäten im Internet zu verfolgen, um ein detailliertes Modell deiner Vorlieben, Abneigungen, Hobbys und mehr zu erstellen, basierend auf deiner Web-Browsing-Historie.

Dann nutzen sie die beängstigende Menge an gesammelten persönlichen Informationen, um dich mit hochpersonalisierter Werbung anzusprechen.

Es gibt jedoch legitime Gründe dafür, dass Websites ihre Besucher eindeutig identifizieren möchten, wie zum Beispiel die Verhinderung von Kreditkarten- und Bankbetrug sowie Betrug im E-Commerce.

Früher konnten Webseiten dich leicht anhand deiner IP-Adresse(neues Fenster) identifizieren und konnten dich über verschiedene Webseiten hinweg mit Third-Party-Cookies(neues Fenster) verfolgen. Das gestiegene Bewusstsein für Datenschutz in den letzten Jahren hat diese Aufgabe jedoch erschwert. Immer mehr Menschen nutzen ein VPN, um ihre IP-Adressen zu verbergen und ergreifen Maßnahmen, um Cookies von Drittanbietern zu blockieren.

Tatsächlich haben die Browser Safari, Firefox und Brave kürzlich den mutigen Schritt unternommen, alle Cookies von Drittanbietern standardmäßig zu blockieren,

Websites haben daraufhin mit der Einführung ausgeklügelterer Tracking-Mechanismen reagiert, wie HTTP E-Tags(neues Fenster), Web- oder DOM-Speicher(neues Fenster) und Browserverlauf-Schnüffeln(neues Fenster).

Die heute am häufigsten verwendeten und effektivsten alternativen Methoden zur eindeutigen Identifizierung von Webnutzern sind jedoch Browser- und Geräte-Fingerprinting.

Was ist Browser-Fingerprinting?

Dein Browser gibt immer einige Informationen an Websites weiter, die du besuchst, wie den Browsernamen, das Betriebssystem und die genaue Versionsnummer des Browsers. Das wird oft als passives Browser-Fingerprinting bezeichnet, weil es automatisch passiert.

Zusätzlich dazu können Websites deinen Browser um weitere Informationen bitten, wie eine Liste der unterstützten Datentypen (sogenannte MIME-Typen), Betriebssystem und Version, installierte Schriftarten, installierte Plugins, Systemfarben, Bildschirmauflösung, Browser-Zeitzone und mehr. Das wird oft als aktives Fingerprinting bezeichnet, weil die Informationen angefordert werden müssen.

Was ist Geräte-Fingerprinting?

Die Gerätefingerprinting funktioniert traditionell über den Browser und umfasst auch das Browser-Fingerprinting. Neben den Browsermerkmalen versucht es, einen Website-Besucher mithilfe der einzigartigen Eigenschaften seiner Geräte zu identifizieren, wie Bildschirmgröße, Farbtiefe, Geräte-IP-Adresse und sogar Audiosignale(neues Fenster), Akkulaufzeit(neues Fenster) und Beschleunigungsmesserkalibrierung(neues Fenster) können dabei helfen, dein Gerät zu identifizieren.

Eine einflussreiche Studie aus dem Jahr 2014(neues Fenster), „das umfangreichste Experiment zur Sensorfingerprinting bis dato“, von Forschern der Stanford University, zeigte, dass „die Entropie aus dem Sensorfingerprinting ausreicht, um ein Gerät unter Tausenden von Geräten eindeutig zu identifizieren, mit einer geringen Wahrscheinlichkeit von Überschneidungen.“

Bis vor Kurzem war Fingerprinting nicht notwendig, um App-Nutzer zu identifizieren, da Apps direkten Zugriff auf eine Vielzahl persönlicher Informationen hatten, die dein Gerät sowieso identifizieren könnten, einschließlich deiner IP-Adresse, MAC-Adresse(neues Fenster), IMEI-Nummer(neues Fenster) und mehr. Jedoch verhindern neuere Versionen von Android und iOS nun, dass App-Entwickler auf diese systemseitig bereitgestellten Kennungen zugreifen.

Es ist immer noch möglich, Tricks zu verwenden, wie das Generieren einer Universally Unique Identifier(neues Fenster) (UUID)-Datei, die (ähnlich wie ein Browser-Cookie) auf einem Gerät gespeichert werden kann, aber die Unzuverlässigkeit solcher Methoden (zum Beispiel werden sie gelöscht, wenn die App deinstalliert wird) bedeutet, dass App-Entwickler zunehmend auf Gerätefingerprinting-Methoden der oben beschriebenen Art zurückgreifen.

Kombinierte Fingerprinting-Techniken

In einer großangelegten Studie(neues Fenster) über Online-Tracker, die 2016 von Forschern der Princeton University durchgeführt wurde, wurde festgestellt, dass Websites typischerweise eine Reihe von Fingerprinting-Techniken verwenden, die in Kombination effektiv gegen ein breites Spektrum von Anti-Tracking-Maßnahmen sein können.

Es wurde festgestellt, dass, obwohl beliebte Anti-Tracking-Maßnahmen gegen häufigere Arten von Fingerprinting-Techniken, wie Canvas-Fingerprinting und Canvas-Font-Fingerprinting (beides gängige Formen des Browser-Fingerprintings), ziemlich effektiv waren, „nur ein Bruchteil der Gesamtzahl der Skripte, die die Techniken nutzen, blockiert werden (zwischen 8% und 25%), was zeigt, dass weniger bekannte Dritte übersehen werden. Weniger bekannte Techniken, wie WebRTC-IP-Entdeckung und Audio-Fingerprinting, haben noch niedrigere Erkennungsraten.“

Betrugsprävention

Der Missbrauch von Fingerprinting-Methoden zu Werbe- und Analysezwecken zieht verständlicherweise viel Kritik auf sich, aber diese Methoden sind auch ein unschätzbares Werkzeug zur Verhinderung verschiedener Arten von Betrug und Online-Missbrauch.

Fingerprinting kann helfen festzustellen, ob eine Online-Banking-Sitzung gekapert wurde, und kann Kreditkartenbetrug identifizieren. Zum Beispiel kann Fingerprinting dabei helfen zu bestimmen, ob mehrere Anfragen, die scheinbar von mehreren Karten mit unterschiedlichen IP-Adressen stammen, tatsächlich vom selben Gerät ausgehen.

Ebenso kann Fingerprinting in Kombination mit anderen Erkennungsmethoden dabei helfen, E-Commerce-Betrug zu verhindern, indem es Betrüger identifiziert, die versuchen, von ungewöhnlichen Geräten oder Browsern aus auf ein legitimes Kundenkonto zuzugreifen.

Wie einzigartig ist dein Fingerprint?

Eine Studie(neues Fenster) der Electronic Frontier Foundation aus dem Jahr 2010 ergab, dass 84% der Browser eine einzigartige Konfiguration hatten, wobei auch anerkannt wurde, dass es viele Faktoren gibt, die von Fingerprinting-Software verwendet werden, die sie nicht testen konnte, und die daher in der realen Welt zu höheren Erkennungsraten führen würden.

Anbieter von Fingerprinting-Produkten, wie FingerprintJS, behaupten 99,5% Genauigkeit(neues Fenster) beim Browser-Fingerprinting und über 90% Genauigkeit(neues Fenster) bei der korrekten Identifizierung eines eindeutigen Nutzers im Browser beim Einsatz von Android, „und wenn man Nutzungshistorie, unscharfe Übereinstimmungen und Wahrscheinlichkeitsmotoren kombiniert, kann diese Genauigkeit weiter verbessert werden.“

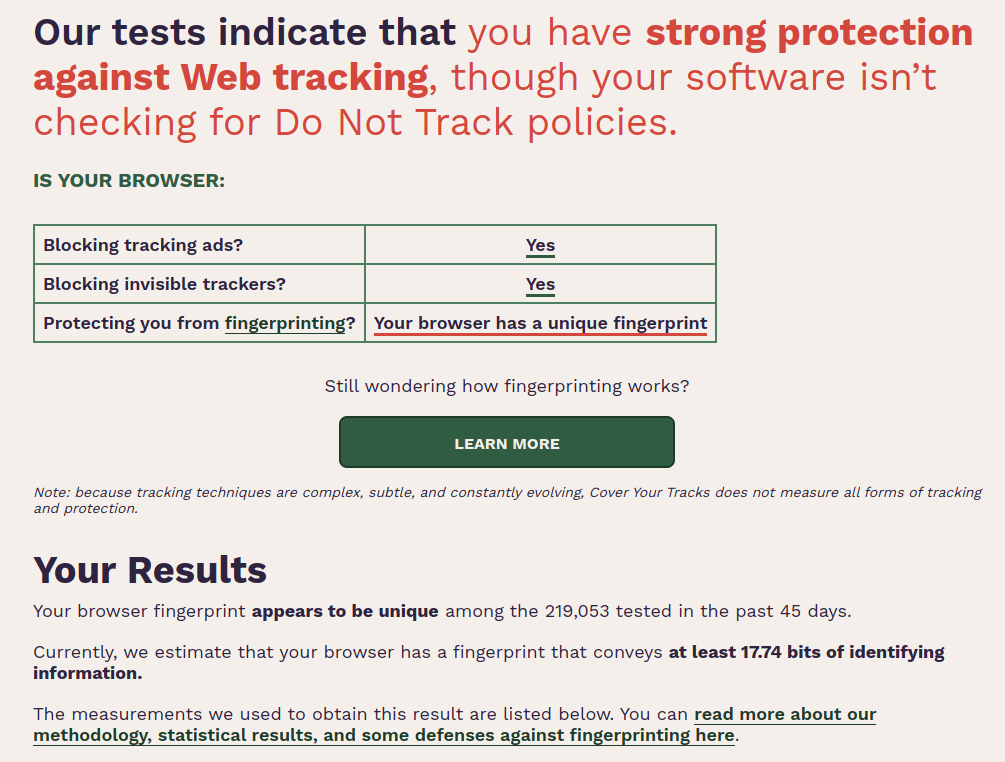

Die Electronic Frontier Foundation bietet Cover your tracks(neues Fenster), ein kostenloses Tool, das bewertet, wie einzigartig dein Browser ist.

(neues Fenster)

(neues Fenster)Wie du deinen Fingerprint reduzieren kannst

Einer der frustrierendsten Aspekte des Browser-Fingerprintings ist, dass du jedes Mal, wenn du deinen Browser änderst, wie zum Beispiel das Installieren von Browser-Add-ons, ihn einzigartiger machst.

Das bedeutet, dass das Installieren von Add-ons, die darauf ausgelegt sind, deine Privatsphäre zu schützen und das Tracking zu verhindern, tatsächlich anfälliger für Browser-Fingerprinting machen (diese Dynamik kannst du in der obigen Firefox-Screenshot mit verschiedenen Datenschutz-bezogenen Plugins installiert sehen).

Anti-Fingerprinting-Add-ons sind für Firefox und Chrome verfügbar, aber in unseren Tests erwiesen sie sich als weitgehend unwirksam. Firefox bietet ein experimentelles Schutzfeature gegen Fingerprinting(neues Fenster), aber auch das verhinderte nicht, dass Cover your tracks unseren Browser eindeutig identifizieren konnte.

Die EFF stellt fest, dass Add-ons, wie NoScript(neues Fenster) für Firefox, ziemlich effektiv gegen Fingerprinting verteidigen können, aber es ist ein Werkzeug, das nicht einfach zu verwenden ist und eine sorgfältige Konfiguration erfordert, um zu vermeiden, dass viele Websites „kaputt gehen“.

In unseren Tests hatten Safari auf macOS und iOS/iPadOS sowie Chromium Edge auf Windows einzigartige Fingerprints.

Allerdings verwendet der Brave-Browser eine Randomisierungsmethode, die sich als wirksam erwies, um Browser-Fingerprinting auf dem Desktop und auf Android zu verhindern, obwohl nicht auf iOS/iPadOS (das liegt fast sicher daran, dass Apple Drittanbieter-Browser dazu zwingt, das iOS-WebKit-Framework zu verwenden, was ihre Möglichkeiten auf der Plattform stark einschränkt).

Der Tor-Browser war auf dem Desktop bei der Standard Sicherheitsstufe(neues Fenster) sogar noch effektiver beim Blockieren von Fingerprinting, bot jedoch nur teilweisen Schutz auf Android, wenn die Sicherheitsstufe auf Am sichersten eingestellt war.

NetShield (Werbeblocker)

Alle Proton VPN-Apps(neues Fenster) bieten unsere NetShield (Werbeblocker)-Funktion, die DNS-Anfragen an Malware-, Werbe- und Tracker-Domains blockiert. Mit aktiviertem NetShield (Werbeblocker) werden viele invasive Fingerprinting-Skripte blockiert, was deinen Fingerabdruck deutlich reduzieren kann(neues Fenster).

Erfahre mehr über NetShield (Werbeblocker)(neues Fenster)

Abschließende Gedanken

Wie alle technologischen Fortschritte kann auch das Browser- und Geräte-Fingerprinting zum Guten oder Schlechten verwendet werden und ist zweifellos ein nützliches Werkzeug im Kampf gegen Betrug bei Bankgeschäften, Kreditkarten und E-Commerce.

Ihre weit verbreitete Nutzung durch Websites, um ihre Nutzer zu verfolgen und für Werbezwecke auszuspionieren, stellt jedoch einen klaren Verstoß gegen die Privatsphäre dar, der umso hinterhältiger ist, weil er so schwer zu verhindern ist.

Die Tatsache, dass bei der Verwendung der beliebtesten Browser, alle Bemühungen, deine Privatsphäre zu verbessern, deine Anfälligkeit für Browser-Fingerprinting tatsächlich erhöhen, ist umso ärgerlicher.

Websites versuchen, die Schuld auf uns zu schieben – sie behaupten, dass die zunehmende Verwendung von Werbeblockern, Cookie-Managern und anderen Anti-Tracking-Maßnahmen bedeutet, dass sie kein Geld mit Werbung verdienen können, was sie dazu zwingt, immer hinterhältigere Methoden zur Verfolgung ihrer Besucher einzusetzen.

Das kommt jedoch einer Manipulation ihrer eigenen Nutzer gleich. Niemand hat darum gebeten oder zugestimmt, beim Surfen im Internet ausgespäht zu werden. Und jetzt, da immer mehr Menschen selbst Maßnahmen zum Schutz ihrer Privatsphäre ergreifen, gibt es keine Entschuldigung dafür, zu immer raffinierteren und hinterlistigeren Methoden zu greifen, um die Wünsche ihrer Besucher zu untergraben.

Es ist daher ermutigend zu sehen, dass Brave und der Tor-Browser wirksame Abwehrmaßnahmen gegen das entwickelt haben, was, wenn es zu Werbe- und Analysezwecken verwendet wird, eine schädliche und höchst zynische Methode ist, die Privatsphäre von Internetnutzern zu verletzen.