Eine digitale Signatur auf einem Dokument ist wie ein virtueller Fingerabdruck, der die Identität der Person oder Entität, die es unterzeichnet hat, verifiziert.

Im Gegensatz zu handschriftlichen Unterschriften, die man leicht fälschen kann, sind digitale Signaturen sehr sicher, da sie durch Kryptographie geschützt sind. Erfahre, wie digitale Signaturen funktionieren und die Echtheit sowie Integrität von digitalen Nachrichten, Dokumenten und anderen Datentransfers gewährleisten.

Was ist eine digitale Signatur?

Digitale Signaturen vs. elektronische Signaturen

Wie funktionieren digitale Signaturen?

Sind digitale Signaturen sicher?

Wofür werden digitale Signaturen verwendet?

Authentifizierung

Datenintegrität

Nichtabstreitbarkeit

Bleib sicher mit digitalen Signaturen

Häufig gestellte Fragen zu digitalen Signaturen

Was ist eine digitale Signatur?

Eine digitale Signatur ist eine kryptografische Methode, die die Authentizität und Integrität von digitalen Dokumenten, Nachrichten oder Software bestätigt.

Digitale Signaturen werden mit kryptografischen Algorithmen erstellt und erscheinen oft als kurze Tags, die an ein Dokument angehängt werden. Sie finden zahlreiche Anwendungen in verschiedenen Branchen, vom Unterzeichnen rechtlicher Verträge bis hin zur Sicherung von Online-Banking, Gesundheitsakten, Softwareverteilung und Ende-zu-Ende-verschlüsselten E-Mails.

Wie eine handschriftliche Unterschrift auf Papier authentifizieren digitale Signaturen Daten, unterscheiden sich jedoch in folgenden Punkten von physischen Unterschriften.

Authentifizierung

Während handschriftliche Unterschriften oft visuell durch Vergleich mit einer Referenzunterschrift verifiziert werden, werden digitale Signaturen mit Signaturverifizierungsalgorithmen überprüft, weshalb sie schwerer zu fälschen sind. Die Verifizierung gelingt nur, wenn die Signatur vom genannten Unterzeichner auf dem verifizierten Dokument erstellt wurde.

Handschriftliche Unterschriften hängen nicht von den signierten Daten ab und sehen immer gleich aus. So kannst du einfach eine physische Unterschrift auf ein anderes Dokument kopieren. Im Gegensatz dazu sind digitale Signaturen immer eine Funktion der signierten Daten, sodass du sie nicht einfach auf ein anderes Dokument übertragen kannst.

Datenintegrität

Ähnlicherweise verifizieren handschriftliche Unterschriften nur die Identität des Unterzeichners, während digitale Signaturen sowohl die Identität des Unterzeichners als auch die Integrität des Dokuments bestätigen.

Kurz gesagt, eine gültige digitale Signatur bestätigt, dass ein Dokument von einem bekannten Absender stammt und seit der Unterzeichnung nicht manipuliert wurde.

Digitale Signaturen vs. elektronische Signaturen

Obwohl die Begriffe „digitale Signatur“ und „elektronische Unterschrift (E-Signatur)(neues Fenster)“ oft synonym verwendet werden, sind sie nicht dasselbe.

Eine E-Signatur ist eine breite rechtliche Kategorie und kann, je nach Rechtsprechung, so einfach sein wie ein Name auf einem digitalen Dokument. Im Gegensatz dazu ist eine digitale Signatur eine Art von E-Signatur, die durch Kryptografie gesichert ist.

Wie funktionieren digitale Signaturen?

Digitale Signaturen verwenden Public-Key-Kryptografie(neues Fenster) (auch bekannt als asymmetrische Kryptografie) zur Authentifizierung von Dokumenten. Das funktioniert, indem ein mathematisch zusammenhängendes Schlüsselpaar erzeugt wird:

- Ein privater Schlüssel, der geheim gehalten und zum Erstellen der Signatur verwendet wird

- Ein öffentlicher Schlüssel, den jeder verwenden kann, um die Signatur zu überprüfen

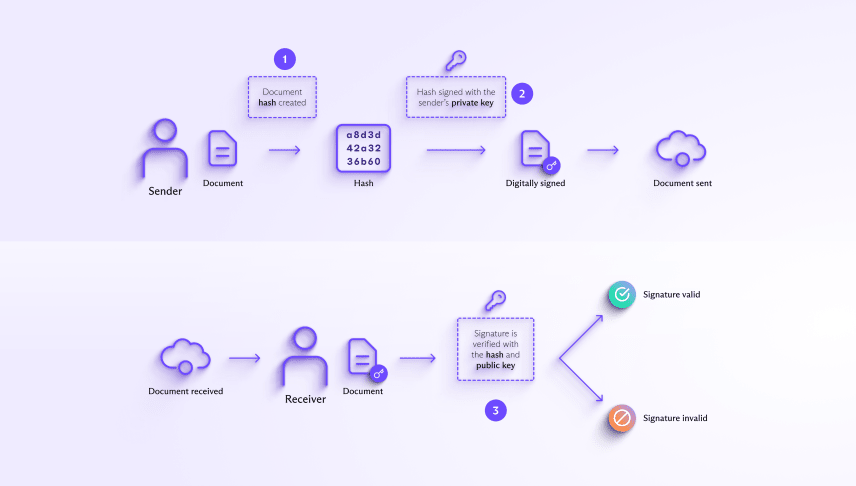

Vereinfacht ausgedrückt funktioniert das Signieren und Überprüfen so:

1. Wenn ein Absender ein Dokument digital signiert, wird eine Hash-Funktion verwendet, um einen „Hash“ der Daten zu erstellen. Ein Hash ist eine Zeichenfolge fester Länge aus Zahlen und Buchstaben, ähnlich einem digitalen Fingerabdruck.

2. Der Hash wird dann mit dem privaten Schlüssel des Unterzeichners signiert, wodurch eine digitale Signatur entsteht, die zusammen mit dem Dokument versendet wird.

3. Der Empfänger erhält das Dokument, berechnet einen Hash aus dem erhaltenen Dokument und verwendet den öffentlichen Schlüssel des Unterzeichners, um die Signatur mit dem berechneten Hash zu überprüfen. Wenn der Signaturverifizierungsalgorithmus die Signatur, den berechneten Hash und den öffentlichen Schlüssel akzeptiert, ist die Signatur gültig.

Eine gültige digitale Signatur bestätigt, dass die signierten Daten vom Unterzeichner stammen und nicht verändert wurden.

Sind digitale Signaturen sicher?

Da digitale Signaturen kryptografisch an das signierte Dokument gebunden sind, sind sie viel sicherer als eine handschriftliche Unterschrift oder eine einfache E-Signatur. Die Überprüfung einer digitalen Signatur kann nur erfolgreich sein, wenn dasselbe Dokument sowohl für die Signatur als auch für die Überprüfung verwendet wird.

Die Sicherheit einer digitalen Signatur hängt jedoch davon ab, dass die Signierschlüssel sicher aufbewahrt werden. Wird der private Schlüssel gestohlen, kann ein Angreifer digitale Signaturen im Namen des Unterzeichners erstellen.

Zusätzlich muss der Verifizierer die Identität des Unterzeichners kennen, dem der öffentliche Schlüssel gehört. Mit anderen Worten, wenn du ein digital signiertes Dokument erhältst, wie kannst du sicher sein, dass der öffentliche Schlüssel, den du zur Überprüfung der digitalen Signatur verwendest, dem Unterzeichner gehört und nicht einem Angreifer, der versucht, ihn zu imitieren?

Wenn du ein digital signiertes Dokument erhältst, wie kannst du sicher sein, dass der öffentliche Schlüssel, den du zur Überprüfung der digitalen Signatur verwendest, dem Unterzeichner gehört?

Public-Key-Infrastruktur

Eine Lösung besteht darin, digitale Zertifikate zu verwenden, die von vertrauenswürdigen Drittanbietern namens Zertifizierungsstellen (CAs) ausgestellt werden. Digitale Zertifikate enthalten die öffentlichen Schlüssel von Einzelpersonen und Organisationen und bestätigen, dass sie dem Zertifikatsinhaber gehören.

Dieses System von CAs, bekannt als Public-Key-Infrastruktur (PKI), hilft zu gewährleisten, dass die Überprüfung digitaler Signaturen vertrauenswürdig ist.

Proton Mail vertrauenswürdige Schlüssel

Eine andere Lösung ist die Verwendung von PGP für digitale Signaturen oder deren offenen Standard OpenPGP. Anders als bei PKI hat OpenPGP ein dezentrales Vertrauensmodell, bei dem Benutzer die Identität anderer Benutzer verifizieren können.

Zum Beispiel kannst du bei Proton Mail einen öffentlichen Schlüssel als vertrauenswürdig markieren für jeden deiner Kontakte. Ändert sich dieser öffentliche Schlüssel, erhältst du eine Warnung, dass die Überprüfung des Absenders fehlgeschlagen ist, sodass du deinen Kontakt fragen kannst, ob er tatsächlich seinen öffentlichen Schlüssel geändert hat.

Wenn die Identität des Absenders verifiziert ist, siehst du dieses Schlosssymbol in der Von Adresse:

ProtonCA

Abgesehen von der Verifizierung einzelner Schlüssel umfasst OpenPGP auch OpenPGP CA(neues Fenster), ein System zur Verifizierung der Schlüssel von E-Mail-Adressen unter einer bestimmten Domain. Bei Proton haben wir eine Zertifizierungsstelle namens ProtonCA erstellt, damit andere Anbieter und Benutzer außerhalb von Proton die Schlüssel unserer Benutzer einfacher überprüfen können.

Wofür werden digitale Signaturen verwendet?

Digitale Signaturen erfüllen drei Hauptfunktionen in der Informationssicherheit: Authentifizierung, Gewährleistung der Datenintegrität und Nichtabstreitbarkeit.

Authentifizierung

Eine gültige digitale Signatur bestätigt, dass die Nachricht vom angegebenen Absender stammt und nicht von einem Betrüger. Wir verwenden zum Beispiel digitale Signaturen, um Adressen mit vertrauenswürdigen Schlüsseln in Proton Mail zu verifizieren, wie oben besprochen.

Datenintegrität

Im Gegensatz zu einer physischen Unterschrift auf Papier kann eine digitale Signatur die Integrität eines Dokuments überprüfen. Wir nutzen zum Beispiel digitale Signaturen, um zu überprüfen, ob Einträge manipuliert wurden in Proton Contacts.

Nichtabstreitbarkeit

Da eine digitale Signatur einzigartig für das Dokument und den Unterzeichner ist, stellt sie eine verbindliche Nachverfolgung zum Unterzeichner her. Wenn also jemand einen Vertrag mit einer gültigen digitalen Signatur unterschreibt und später behauptet, er habe dies nicht getan, erschwert die digitale Signatur es ihm, die Unterschrift abzustreiten.

Angesichts dieser drei Fähigkeiten werden digitale Signaturen für verschiedene Zwecke verwendet, einschließlich sicherer E-Mails, Finanztransaktionen, rechtlicher und behördlicher Dokumente, Gesundheitswesen, Kryptowährungen und Softwareverteilung – kurz gesagt, für jede Anwendung, bei der die Authentizität und Integrität von Daten gewährleistet werden muss.

Bleib sicher mit digitalen Signaturen

Du kannst digitale Signaturen manuell verwenden, um ein Dokument online zu signieren, ähnlich wie eine traditionelle handschriftliche Unterschrift. Wenn du beispielsweise einen Arbeitsvertrag online unterschreibst, wirst du wahrscheinlich eine digitale Signatur verwenden, die in der Regel in einer stilisierten Schrift auf dem Dokument erscheint.

Häufiger jedoch laufen digitale Signaturen automatisch im Hintergrund ab, beispielsweise bei der Authentifizierung von Datenübertragungen, wenn du dich bei deiner Bank anmeldest, die Software auf deinem Telefon aktualisierst oder eine verschlüsselte E-Mail sendest.

Bei Proton sind digitale Signaturen eine der Möglichkeiten, wie wir in Proton Mail Privatsphäre und Sicherheit gewährleisten. Wir arbeiten daran, jedem Online-Privatsphäre und Sicherheit zu bieten, also schließ dich uns an und bleib sicher!

FAQs zu digitalen Signaturen

Ist digitales Signieren dasselbe wie Verschlüsseln?

Digitale Signaturen nutzen Public-Key-Kryptografie(neues Fenster), aber das Signieren unterscheidet sich vom Verschlüsseln.

- Wenn du Daten digital signierst, verwendest du deinen privaten Schlüssel, um die Signatur zu erstellen, und der Empfänger überprüft die Signatur mit deinem öffentlichen Schlüssel. Der Hauptzweck digitaler Signaturen besteht darin, zu überprüfen, von wem die Daten stammen und dass sie nicht verändert wurden (Authentizität und Integrität).

- Wenn du Daten verschlüsselst, verwendest du den öffentlichen Schlüssel einer Person, um sie in unlesbaren Chiffretext umzuwandeln. Der Empfänger verwendet seinen privaten Schlüssel, um ihn wieder in lesbaren Klartext zu dekodieren. Der Hauptzweck der Datenverschlüsselung besteht darin sicherzustellen, dass nur autorisierte Empfänger darauf zugreifen können (Vertraulichkeit).

Was ist eine Hash-Funktion?

Eine Hash-Funktion ist ein Algorithmus, der eine Nachricht beliebiger Größe, wie eine E-Mail, ein Dokument oder andere Daten, in eine einzigartige Zeichenkette fester Länge aus Zahlen und Buchstaben umwandelt, die als „Hash“ (auch bekannt als „Message Digest“) bezeichnet wird. Hash-Funktionen werden aus zwei Gründen bei digitalen Signaturen verwendet.

- Die meisten gängigen digitalen Signaturverfahren können nur kleine Nachrichten signieren und verifizieren. Daher ordnen Hash-Funktionen Dokumente beliebiger Größe einer kleinen, festen Nachricht zu, die mit diesen Verfahren signiert werden kann, ohne die Sicherheit zu beeinträchtigen.

- Eine kryptografische Hash-Funktion ist kollisionsresistent(neues Fenster), was bedeutet, dass es schwer ist, zwei Nachrichten zu finden, die denselben Hash erzeugen. Eine Änderung der ursprünglichen Nachricht führt zu einem anderen Hash. So kann ein Hash dazu verwendet werden, zu überprüfen, dass Daten nicht manipuliert wurden.

Was ist ein digitales Zertifikat?

Ein digitales Zertifikat enthält den öffentlichen Schlüssel einer Person oder Organisation und bestätigt, dass der Schlüssel ihnen gehört. Die meisten digitalen Zertifikate werden von einer Zertifizierungsstelle ausgestellt und digital signiert.

Was ist eine Zertifizierungsstelle (CA)?

Eine Zertifizierungsstelle (CA) ist eine vertrauenswürdige dritte Partei, die den öffentlichen Schlüssel und die Identität einer Person oder Organisation verifiziert. Eine CA erstellt entweder ein öffentlich/privates Schlüsselpaar für sie oder speichert ein vorhandenes Schlüsselpaar in ihrem Namen.

Sobald eine CA die Identität eines Subjekts bestätigt hat, stellt sie ein digitales Zertifikat für das Subjekt aus. Du kannst dann das Zertifikat verwenden, um zu überprüfen, dass der öffentliche Schlüssel eines Subjekts ihm gehört.

Was ist eine Public-Key-Infrastruktur (PKI)?

Eine Public-Key-Infrastruktur (PKI) umfasst alle Hardware, Software, Richtlinien und Sicherheitssysteme, die zum Ausstellen, Verwalten, Speichern und Widerrufen von Zertifikaten verwendet werden – alles, um sicherzustellen, dass der Verifizierungsprozess für digitale Zertifikate vertrauenswürdig ist. Zum Beispiel speichern Zertifizierungsstellen private Schlüssel in einem Hardware-Sicherheitsmodul(neues Fenster), damit sie nicht extrahiert werden können (obwohl dies nicht verhindert, dass Zertifikate fälschlicherweise signiert werden).