Kryptering förklarat

Kryptering är nyckeln till säkerhet på internet. Det håller din personliga information privat och säker genom att omvandla den till vad som verkar vara slumpmässig text. Läs vidare för att lära dig mer om kryptering, varför det är viktigt och hur Proton använder kryptering för att skydda ditt digitala liv.

Vad är kryptering?

Kryptering är den matematiska processen att omvandla information till en oläslig kod, så att ingen kan tyda den om de inte har rätt kryptografisk nyckel. Utan kryptering skulle vem som helst kunna fånga upp, läsa eller ändra dina känsliga data, inklusive foton, lösenord och meddelanden.

Vad betyder kryptering?

Enkelt uttryckt betyder det att dina data är oläsliga utan rätt nyckel. Det skyddar din information från nyfikna ögon.

Hur fungerar kryptering?

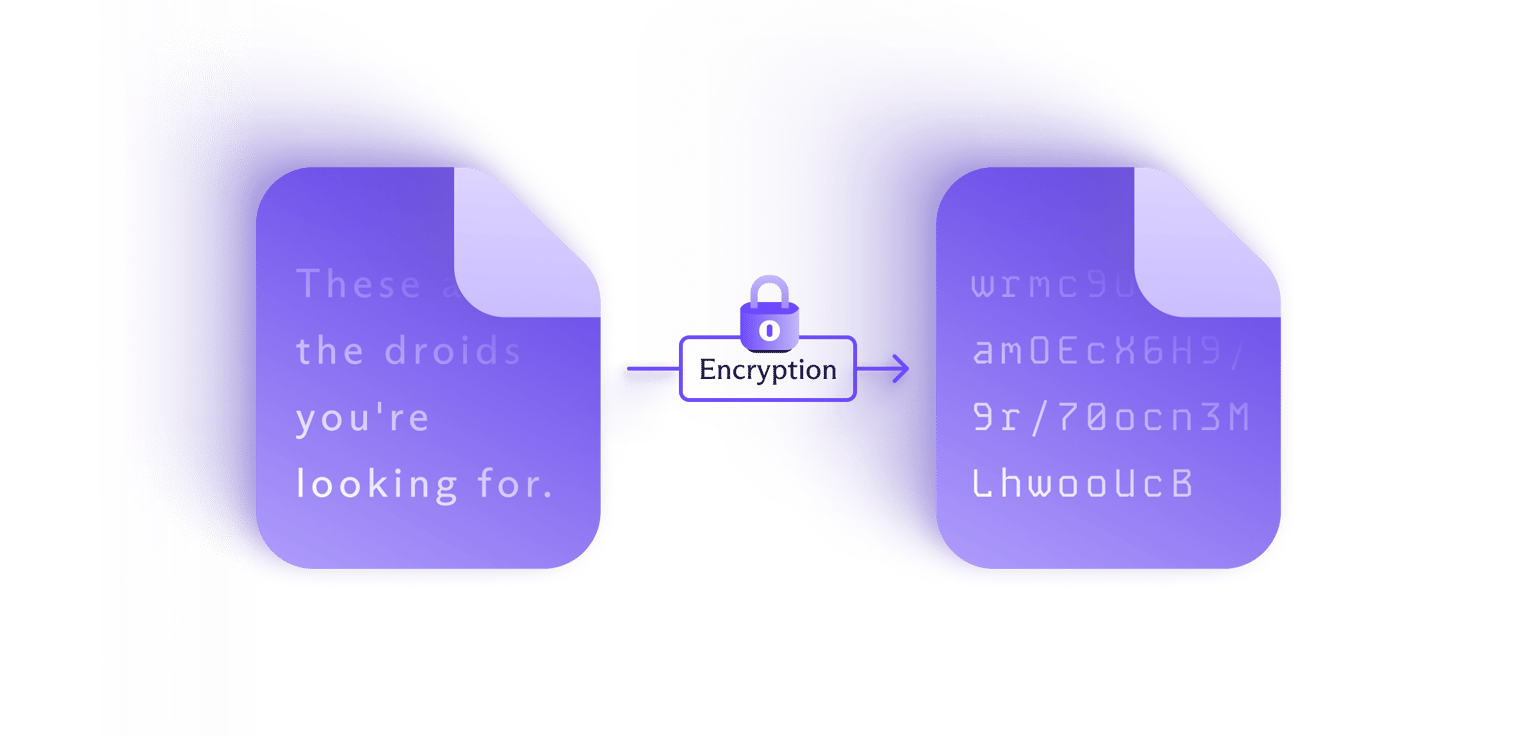

Det vanligaste sättet att kryptera information är att omvandla den läsbara texten, känd som oformaterad text, till oläsbar text, kallad chiffertext, med hjälp av matematiska operationer som kallas algoritmer. Dessa algoritmer använder en kryptografisk nyckel, eller en uppsättning delade matematiska värden (som primtal eller elliptiska kurvor), för att förvränga en fil. Endast den matchande nyckeln kan dechiffrera filen och konvertera tillbaka den till dess ursprungliga format.

För någon utan rätt kryptografisk nyckel ser en krypterad fil ut som slumpmässiga data, men kryptering följer logiska, förutsägbara regler. Det måste den, för annars skulle dekryptering vara omöjlig.

Säkerheten hos en krypteringsalgoritm beror på dess komplexitet. Modern kryptering använder komplexa algoritmer och starka nyckelstorlekar så att även de starkaste superdatorerna inte kan gissa varje möjligt svar inom en rimlig tid.

Data krypteras vanligtvis när den lagras (”i vila”) och när den skickas mellan enheter (”under överföring”).

Exempel på kryptering

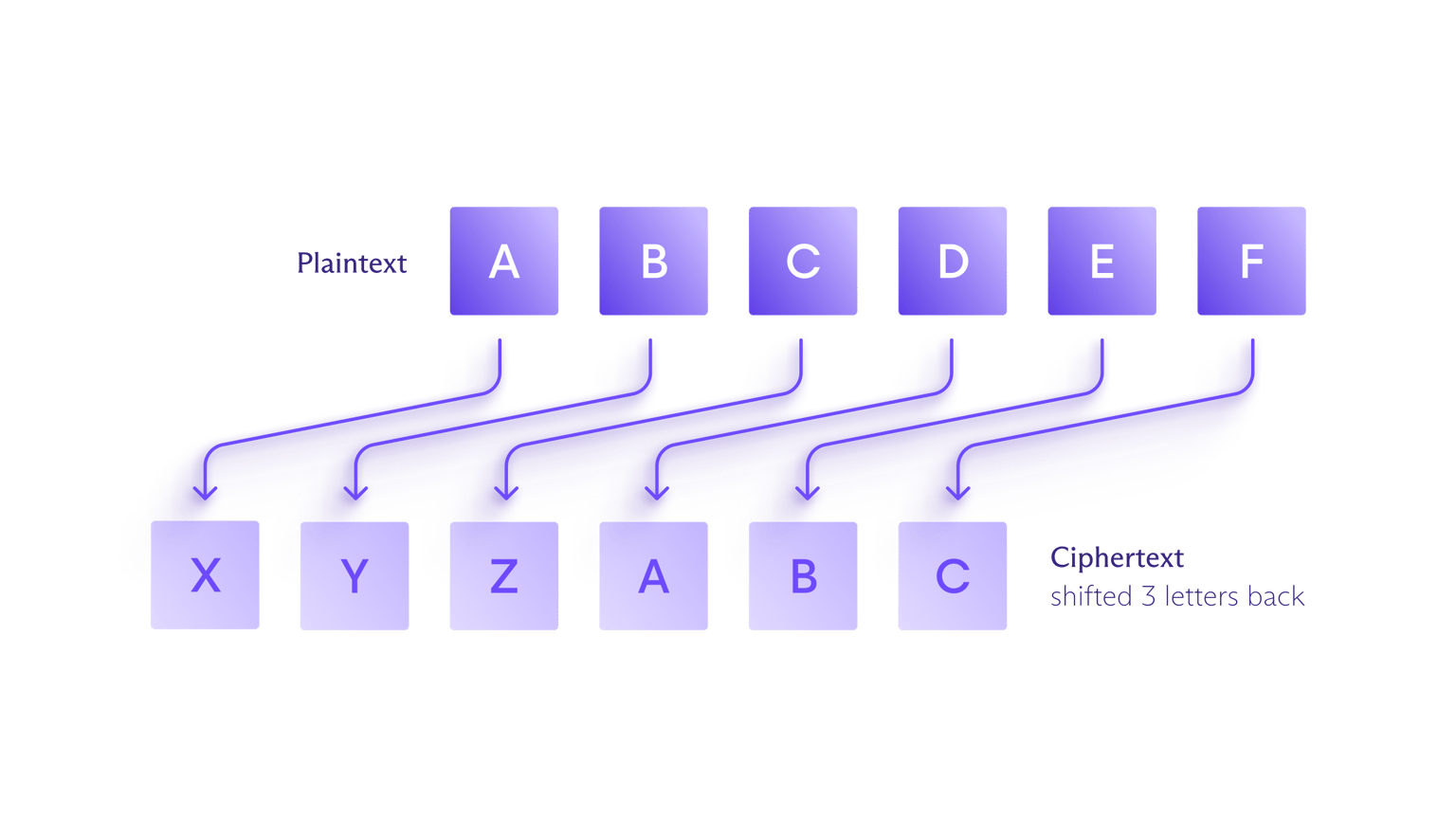

Ett av de mest kända exemplen på kryptering är Caesarchiffret, som användes av Julius Caesar för att hålla sina meddelanden privata. I detta chiffer ersätts varje bokstav i originaltexten av en annan bokstav som flyttats upp eller ner ett bestämt antal positioner i alfabetet. Till exempel, genom att flytta tre positioner bakåt blir ”A” till ”X” i chiffertexten, ”B” blir ”Y”, och så vidare.

Givetvis har chiffer (en specifik algoritm som används för kryptering) sedan dess utvecklats och blivit långt mer komplexa, vilket gör dem mycket svårare att knäcka. Modern kryptering hanteras av komplicerade algoritmer som kan kryptera oformaterad text och sedan avkryptera chiffertext på millisekunder, så att du inte behöver offra bekvämlighet för säkerhet.

Typer av kryptering

Generellt sett finns det två typer av kryptering: symmetrisk och asymmetrisk. Var och en har styrkor och svagheter.

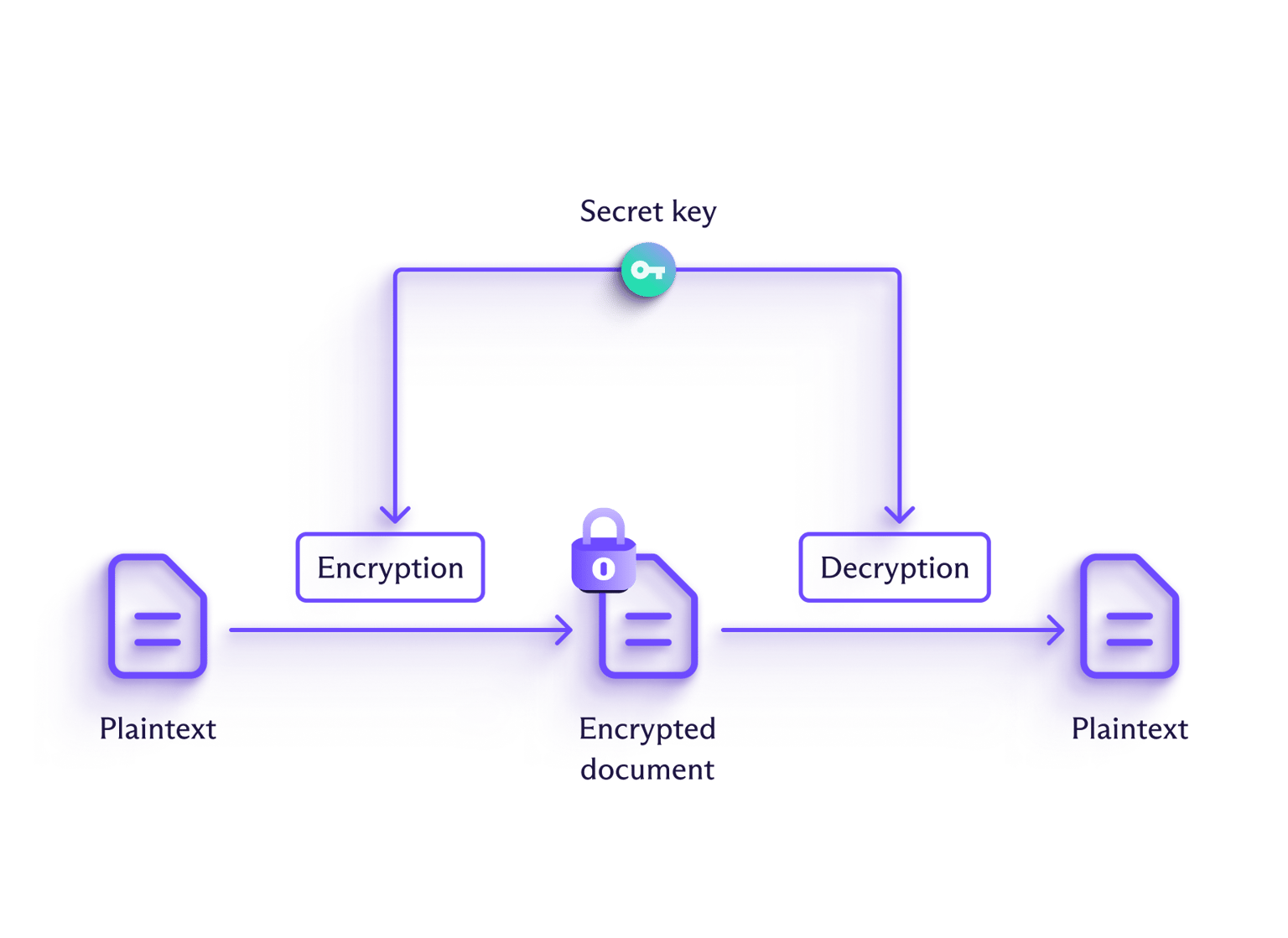

Symmetrisk kryptering

Vid symmetrisk kryptering används samma nyckel för att kryptera den oformaterade texten och avkryptera chiffertexten. Caesarchiffret är ett historiskt exempel på symmetrisk kryptering.

Symmetrisk kryptering är mycket snabbare än asymmetrisk kryptering, men den har en stor nackdel: Om en angripare fångar upp både nyckeln och meddelandet kommer de att kunna läsa dess innehåll. För att skydda nyckeln under överföring krypteras symmetriska kryptografiska nycklar ofta i sin tur med asymmetrisk kryptering.

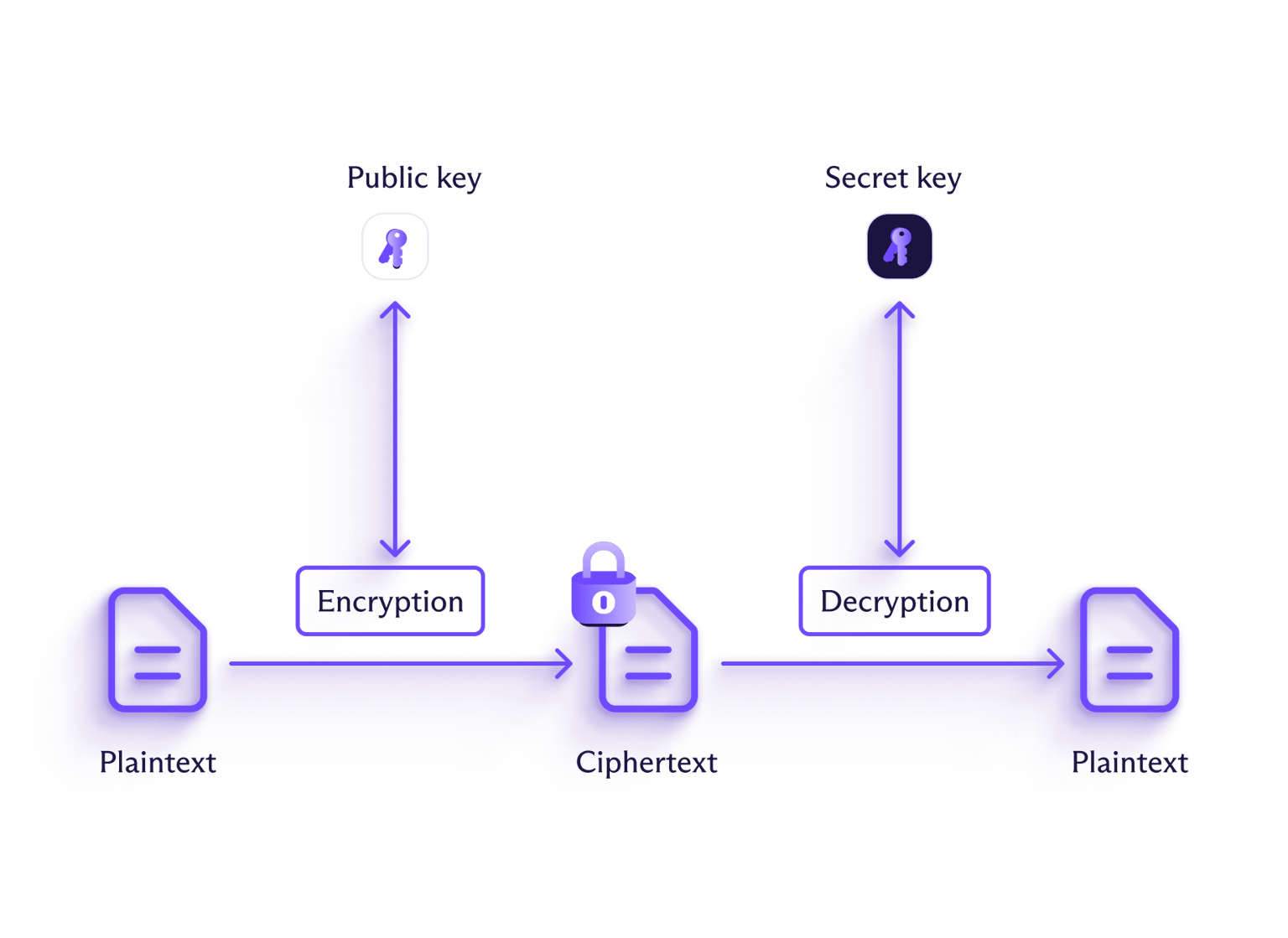

Asymmetrisk kryptering

Med asymmetrisk kryptering används olika nycklar för att kryptera och avkryptera informationen. Dessa nycklar är parade: Avsändaren använder en offentlig nyckel för att kryptera information, och mottagaren använder en privat för att avkryptera den. Vem som helst kan använda den offentliga nyckeln för att kryptera information (vilket är anledningen till att detta också kallas för asymmetrisk kryptering med offentlig nyckel), men endast personen som har motsvarande privata nyckel kan avkryptera den.

Tänk på det som att ha ett brevinkast i dörren: Vem som helst kan kasta in brev, men du behöver en speciell nyckel för att öppna brevlådan och läsa dem. Detta gör att vem som helst kan skicka ett meddelande till dig utan att utbyta en hemlig nyckel i förväg.

Jämfört med symmetrisk kryptering anses asymmetrisk kryptering generellt vara säkrare eftersom det eliminerar svårigheten att säkert dela krypteringsnyckeln. Det tenderar dock också att vara mycket långsammare, vilket gör det till ett mindre önskvärt alternativ för att kryptera större mängder data.

Vad är krypteringsalgoritmer?

När du använder en tjänst som krypterar data hanteras krypteringen av algoritmer, vilka är komplicerade matematiska formler. De två huvudkategorierna är symmetriska och asymmetriska algoritmer.

En krypteringsnyckels säkerhet är kopplad till dess längd, som mäts i bitar. Svårigheten att knäcka en nyckel växer exponentiellt i takt med att dess längd ökar.

Till exempel har en 1-bitarsnyckel bara två möjliga värden (1 eller 0), vilket gör den enkel att gissa. En 128-bitarsnyckel skulle dock ha 340 undeciljoner möjliga kombinationer (det är 340 med 36 nollor efter), vilket gör brute-force-attacker praktiskt taget omöjliga.

Generellt anses symmetriska krypteringsnycklar på 256 bitar vara säkra, men asymmetriska nycklar måste ibland vara tusentals bitar långa för att ge liknande säkerhetsnivåer.

Symmetriska krypteringsalgoritmer

Symmetriska algoritmer krypterar vanligtvis information antingen bit för bit (kallas strömchiffer) eller i block om flera byte (kallas blockchiffer).

Den största fördelen med att använda symmetrisk kryptering är att den är snabb, vilket gör den till ett bra val för saker som helskryptering av diskar eller VPN-trafik.

Exempel på symmetriska krypteringsalgoritmer är AES (Advanced Encryption Standard) och ChaCha20.

Asymmetriska krypteringsalgoritmer

Asymmetrisk kryptering är långsammare än symmetrisk kryptering på grund av matematiken som måste utföras för att kryptera och avkryptera chiffertext. Även om fördröjningen kan mätas i millisekunder, så adderas detta när man hanterar stora filer.

Detta innebär att asymmetrisk kryptering oftast används för att hantera nyckelutbyten, inte masskryptering av data. En symmetrisk krypteringsnyckel används i allmänhet för att kryptera data, och sedan tillämpas asymmetrisk kryptering (som att kryptera den med mottagarens offentliga nyckel) så att den kan transporteras säkert över öppna nätverk som internet.

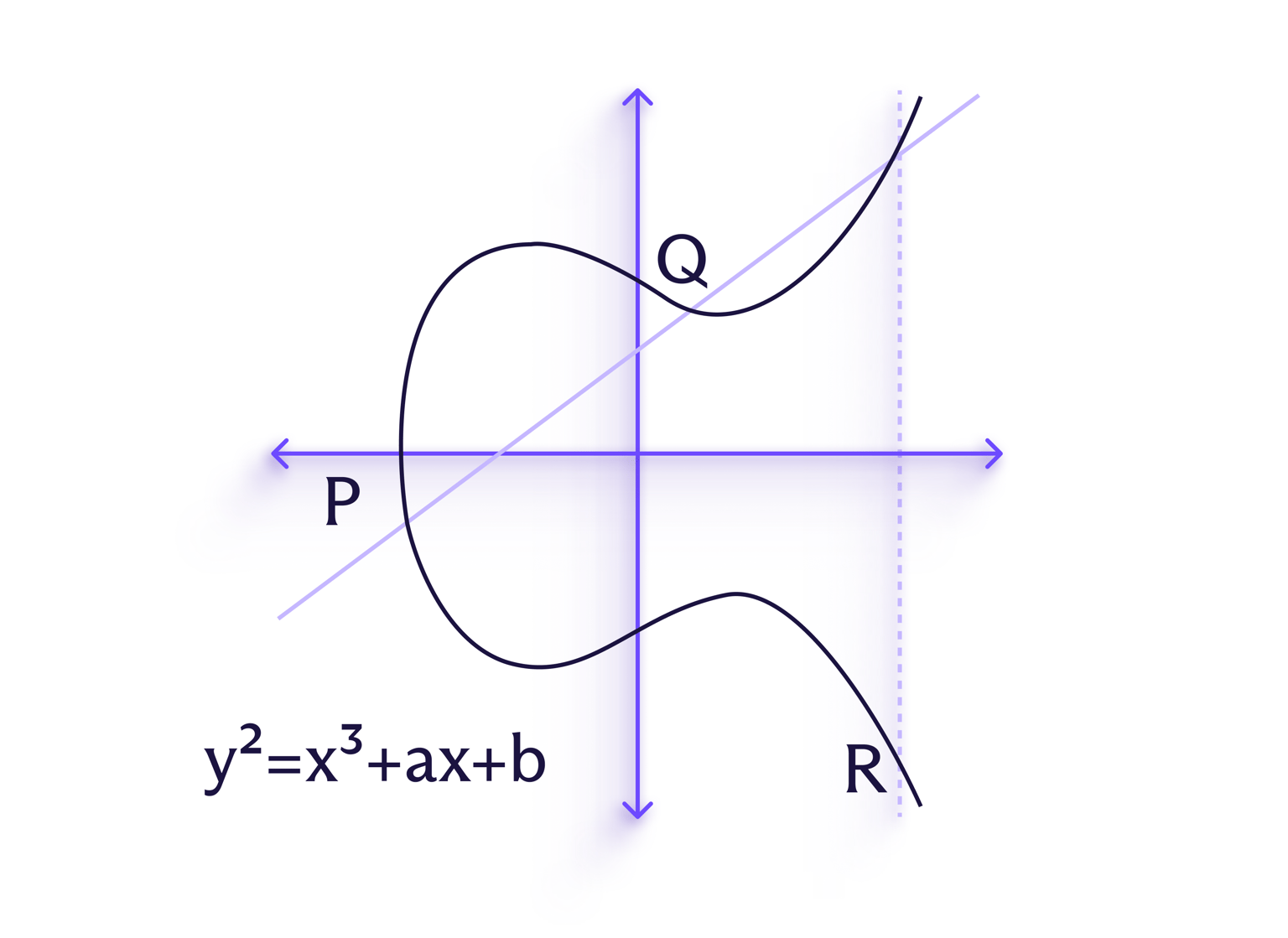

Vanliga asymmetriska krypteringsalgoritmer inkluderar RSA-kryptosystemet (Rivest–Shamir–Adleman) och ECDH (Elliptic-curve Diffie–Hellman), som används för att säkert komma överens om krypteringsnycklar.

ECDH är en specifik typ av elliptisk kurvkryptografi (ECC). ECC förlitar sig på strukturen hos elliptiska kurvor (bilden) för att uppnå högre säkerhet utan att kräva längre nycklar, vilket gör det användbart för applikationer där resurserna är begränsade, såsom meddelandehantering.

Symmetrisk kontra asymmetrisk kryptering: Skillnader

Symmetrisk kryptering | Symmetrisk kryptering | Asymmetrisk kryptering |

|---|---|---|

Metod | Använder en enda nyckel för både kryptering och dekryptering | Använder två olika nycklar — en offentlig nyckel för att kryptera och en privat nyckel för att avkryptera |

Hastighet | Snabb | Långsam |

Nyckellängd | Vanligtvis 128-256 bitar | Vanligtvis ≥2048 bitar för RSA, ≥256 bitar för ECC |

Vanliga användningsområden | Skydda stora mängder data, såsom lokala system och databaser | Säkra meddelanden och annan kommunikation |

Exempel | AES, ChaCha20 | RSA, ECDH |

Varför är kryptering viktigt?

Den främsta fördelen med kryptering är att se till att information förblir privat, särskilt när den färdas över internet. Kryptering har blivit mycket vanligare online, särskilt i meddelandeappar och tjänster som hanterar känsliga data, som bankappar.

Faktum är att i stort sett varje webbplats nu skyddas av TLS (vilket indikeras av ”https” i början av URL:en). TLS använder asymmetrisk kryptering för att säkert utbyta en symmetrisk krypteringsnyckel, och växlar sedan till symmetrisk kryptering för att skydda dina data under sessionen.

Stark kryptering är särskilt viktigt för företag, eftersom kraftfullt dataskydd är avgörande för efterlevnad av dataföreskrifter som HIPAA (som reglerar hälsodata i USA), GDPR (som reglerar allmän dataintegritet i Europa) och PCI DSS (som reglerar betalningssystem över hela världen).

Hur använder Proton kryptering?

Hos Proton kommer din integritet och säkerhet i första hand, vilket är anledningen till att vi utformar våra appar för att använda end-to-end-kryptering (E2EE) och branschledande kryptografi.

Där det är tillämpligt använder våra appar E2EE, vilket innebär att dina data krypteras på din enhet och inte avkrypteras förrän de når målenheten.

Jämför detta med din vanliga e-post- eller molnlagringsutrymmestjänst, som traditionellt krypterar ditt meddelande eller din fil under överföring, avkrypterar det vid ankomst till sina servrar och sedan återkrypterar det för lagringsutrymme – allt med hjälp av krypteringsnycklar som den kontrollerar. Detta är i grunden mindre säkert, eftersom tjänsteleverantören innehar nycklarna den behöver för att få åtkomst till dina meddelanden eller filer när som helst.

För att tillämpa E2EE använder vi standarden OpenPGP, som kombinerar hastigheten hos symmetrisk kryptering med säkerheten hos asymmetrisk kryptering, liknande TLS. Dessutom är OpenPGP öppen källkod, vilket innebär att vem som helst kan analysera den för att validera och förbättra dess säkerhet.

Varje Proton-tjänst tillämpar kryptering olika, beroende på hur tjänsten används. Så här använder vi kryptering för att säkerställa att du har kontroll över dina data:

Vår e-postapp end-to-end-krypterar e-post som skickas från en Proton Mail-användare till en annan. E2EE kan aktiveras för e-post från Proton Mail till icke-användare med funktionen Lösenordsskyddad e-post.

Alla meddelanden i Proton Mail lagras med kryptering med noll åtkomst.

Med Proton VPN krypteras all internettrafik med antingen ChaCha20 eller AES-256, två säkra algoritmer.

Dessutom använder Proton VPN endast chiffer och protokoll som stödjer perfect forward secrecy; även om framtida VPN-sessioner avslöjas förblir dina tidigare sessioner säkra.

Molnlagringsutrymme har aldrig varit säkrare. Tack vare vår E2EE, som använder standarden OpenPGP och ECC, kan ingen annan få åtkomst till dina Proton Drive-filer utan tillstånd.

Detta omfattar även fildelning, så att du enkelt kan dela dina foton, mappar och andra tillgångar i Proton Drive med integritet och sinnesro.

Alla dina användarnamn och lösenord krypteras med E2EE i vår säkra lösenordshanterare.

Genom 256-bitars AES-GCM-kryptering förvaras alla lagrade objekt i valv som är krypterade med slumpmässigt genererade 32-byte-nycklar som inte kan utsättas för brute-force, vilket håller alla dina inloggningsuppgifter säkra.

Proton Calendar använder standarden OpenPGP och ECC för att end-to-end-kryptera dina händelser och kontakter. När du bjuder in någon till en händelse krypteras deras information så att ingen kan veta deras identitet.

Delade kalenderinbjudningar verifieras kryptografiskt så att deltagare kan vara säkra på att det var du som bjöd in dem.

Skydda dig med Proton-kryptering

Nu när du vet hur kryptering fungerar, sätt den i arbete. Skydda dina data med Proton.

Vanliga frågor om kryptering

- Är all kryptering lika säker?

- Är kryptering framtidssäkrad?

- Om någon stjäl min krypteringsnyckel, kan de läsa alla mina tidigare meddelanden?

- Behöver jag kryptering för vardagligt bruk?

- Hur skyddar kryptering mot hackare?

- Är kryptering detsamma som ett lösenord?

- Saktar kryptering ner prestandan?

- Kan jag dela mina krypterade data med andra?

- Kan regeringen eller brottsbekämpande myndigheter få åtkomst till end-to-end-krypterade meddelanden?

- Är kryptering lagligt?