A encriptação explicada

A encriptação é a chave para a segurança na internet. Mantém as suas informações pessoais privadas e seguras, baralhando-as no que parece ser texto aleatório. Continue a ler para saber mais sobre a encriptação, porque é importante e como a Proton utiliza a encriptação para proteger a sua vida digital.

O que é a encriptação?

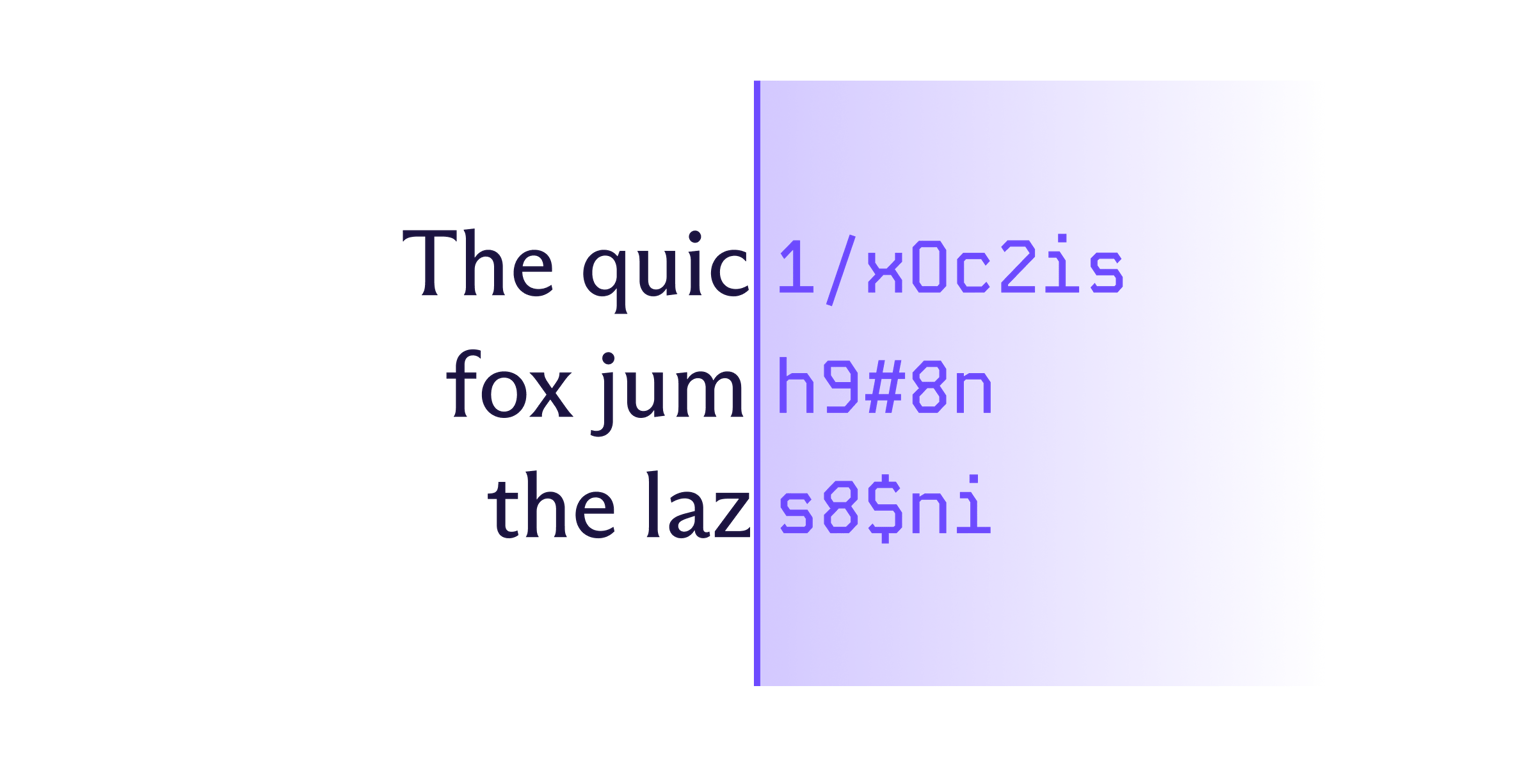

A encriptação é o processo matemático de transformar informações num código ilegível, para que ninguém o possa decifrar a menos que tenha a chave criptográfica correta. Sem encriptação, qualquer pessoa poderia intercetar, ler ou alterar os seus dados sensíveis, incluindo fotografias, palavras-passe e mensagens.

O que significa encriptação?

Simplesmente, significa que os seus dados são ilegíveis sem a chave correta. Mantém as suas informações seguras de olhares indiscretos.

Como funciona a encriptação?

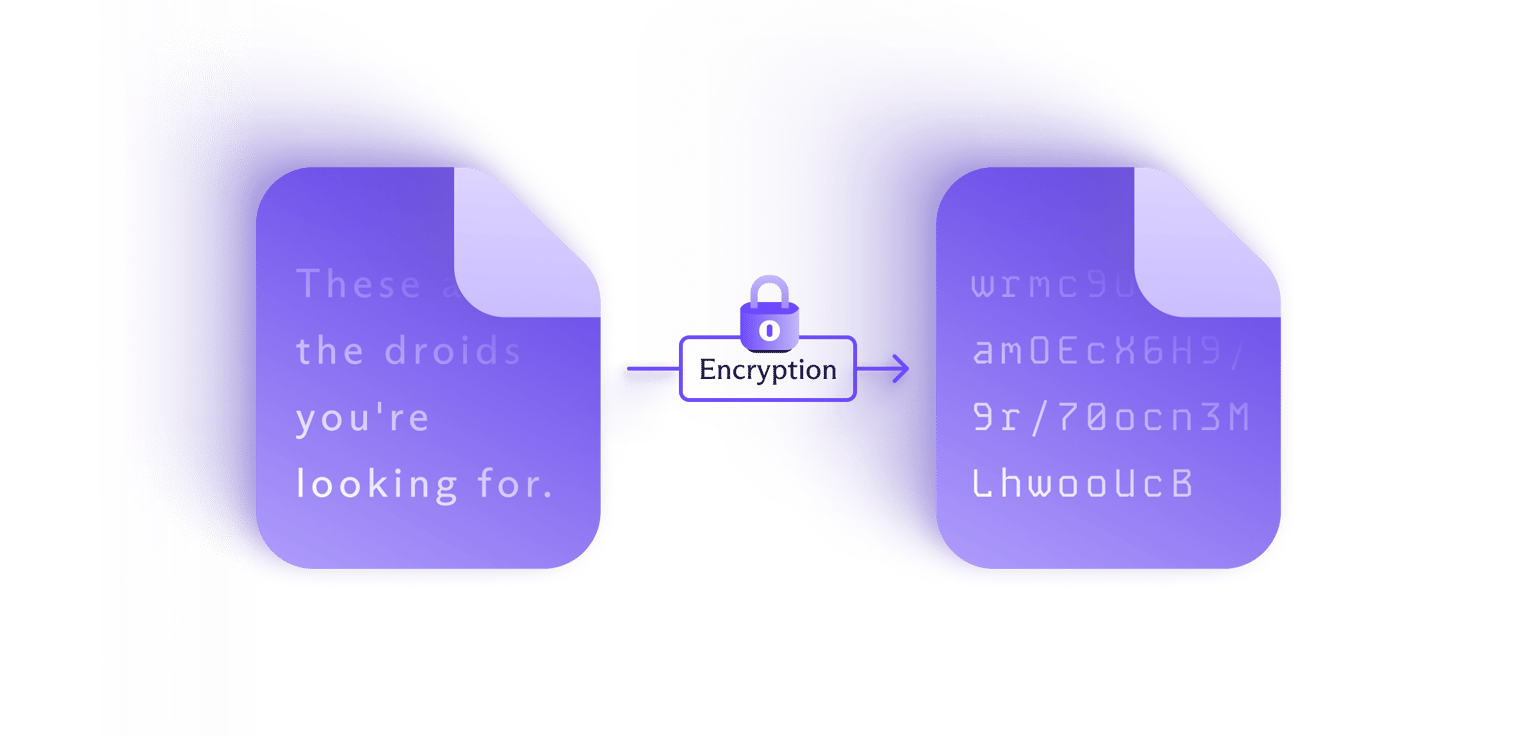

A forma mais comum de encriptar informação é transformar o texto legível, conhecido como texto simples, em texto ilegível, chamado texto cifrado, utilizando operações matemáticas conhecidas como algoritmos. Estes algoritmos utilizam uma chave criptográfica, ou um conjunto de valores matemáticos partilhados (como números primos ou curvas elípticas), para baralhar um ficheiro. Apenas a chave correspondente pode decifrar o ficheiro e convertê-lo novamente para o seu formato original.

Para alguém sem a chave criptográfica correta, um ficheiro encriptado parece dados aleatórios, mas a encriptação segue regras lógicas e previsíveis. Tem de o fazer, porque, caso contrário, a desencriptação seria impossível.

A segurança de um algoritmo de encriptação depende da sua complexidade. A encriptação moderna utiliza algoritmos complexos e tamanhos de chave fortes para que até os supercomputadores mais potentes não consigam adivinhar todas as respostas possíveis num período de tempo razoável.

Os dados são tipicamente encriptados quando estão armazenados (“em repouso”) e quando são enviados entre dispositivos (“em trânsito”).

Exemplo de encriptação

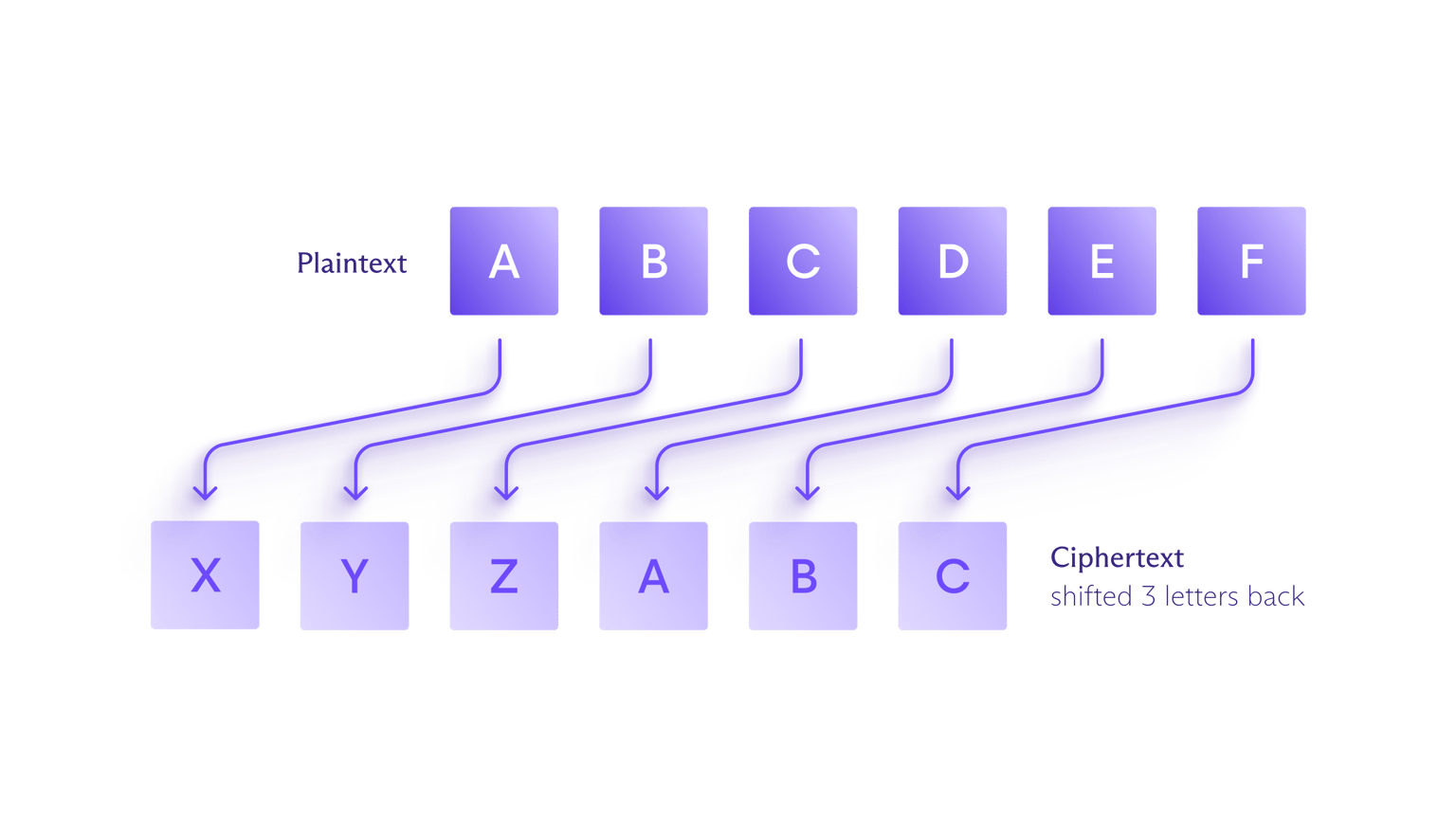

Um dos exemplos mais conhecidos de encriptação é a cifra de César, utilizada por Júlio César para manter as suas mensagens privadas. Nesta cifra, cada letra no texto original é substituída por outra letra deslocada um número fixo de posições para cima ou para baixo no alfabeto. Por exemplo, ao deslocar três posições para trás, “A” torna-se “X” no texto cifrado, “B” torna-se “Y”, e assim por diante.

Naturalmente, as cifras (um algoritmo específico utilizado para encriptação) evoluíram desde então para se tornarem muito mais complexas, tornando-as muito mais difíceis de quebrar. A encriptação moderna é gerida por algoritmos complicados que conseguem encriptar texto simples e depois desencriptar texto cifrado em milissegundos, para que não tenha de sacrificar a conveniência pela segurança.

Tipos de encriptação

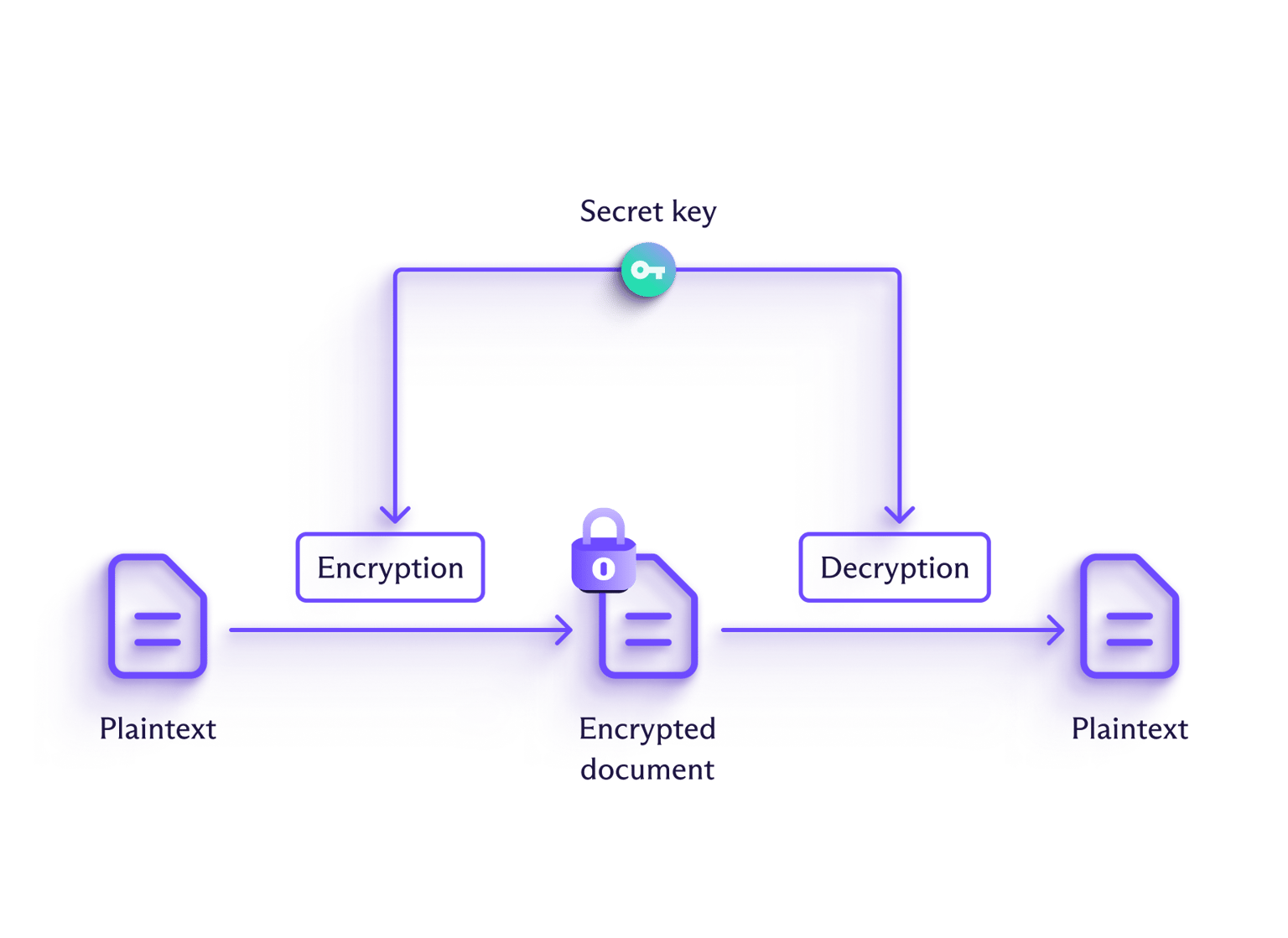

Em termos gerais, a encriptação apresenta-se em dois tipos: simétrica e assimétrica. Cada uma tem pontos fortes e fracos.

Encriptação simétrica

Na encriptação simétrica, é utilizada a mesma chave para encriptar o texto simples e desencriptar o texto cifrado. A cifra de César é um exemplo histórico de encriptação simétrica.

A encriptação simétrica é muito mais rápida do que a encriptação assimétrica, mas tem uma grande desvantagem: Se um atacante intercetar tanto a chave como a mensagem, conseguirá ler o seu conteúdo. Para proteger a chave durante a transmissão, as chaves criptográficas simétricas são frequentemente encriptadas utilizando encriptação assimétrica.

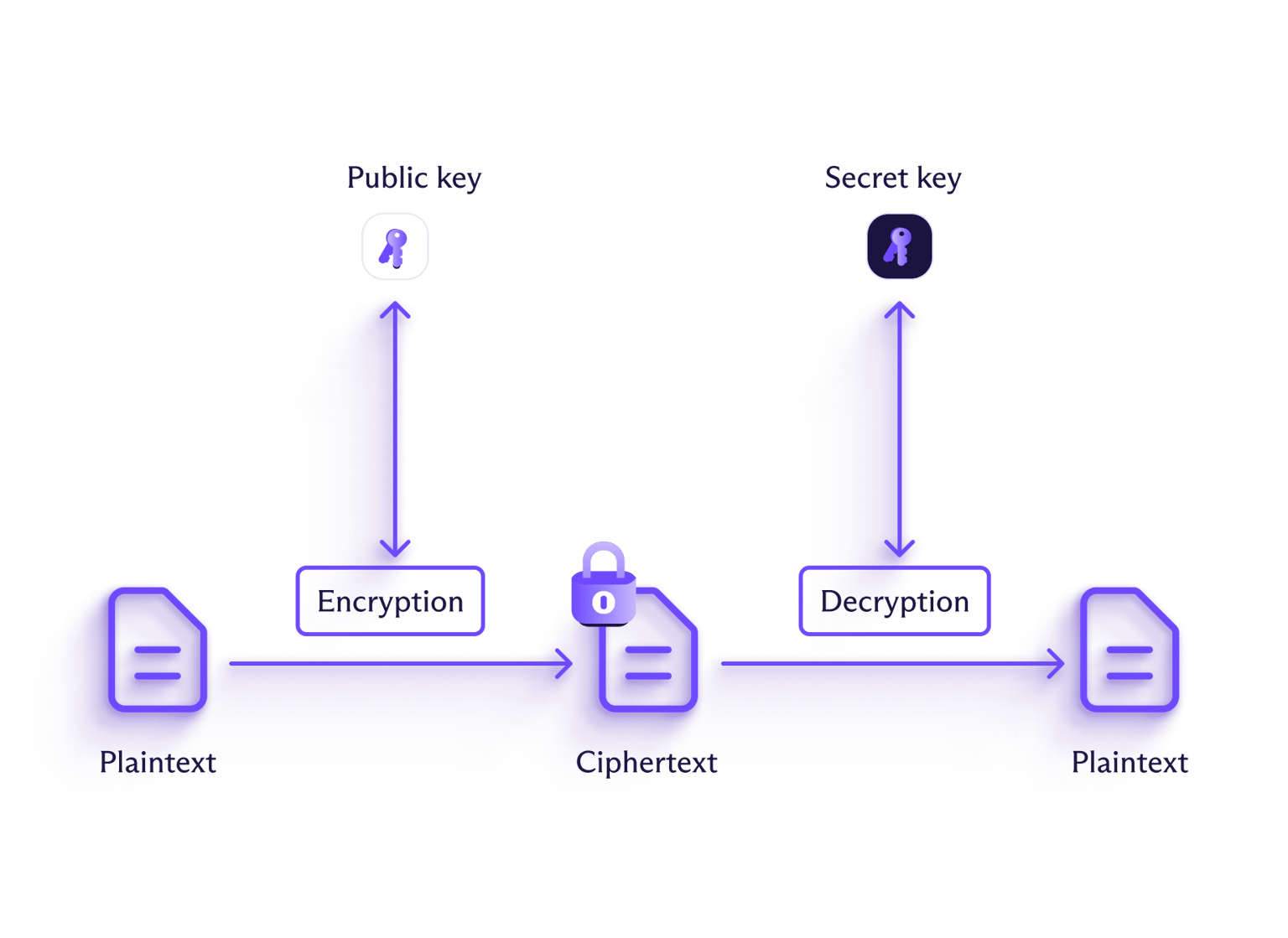

Encriptação assimétrica

Com a encriptação assimétrica, são utilizadas chaves diferentes para encriptar e desencriptar a informação. Estas chaves são emparelhadas: O remetente utiliza uma chave pública para encriptar a informação e o destinatário utiliza uma privada para a desencriptar. Qualquer pessoa pode utilizar a chave pública para encriptar informações (razão pela qual esta também é conhecida como encriptação de chave pública), mas apenas a pessoa que detém a chave privada correspondente poderá desencriptá-las.

Pense nisso como ter uma ranhura de correio na sua porta: Qualquer pessoa pode deitar cartas lá para dentro, mas é necessária uma chave especial para abrir a caixa de correio e lê-las. Isto permite que qualquer pessoa lhe envie uma mensagem sem trocar antecipadamente uma chave secreta.

Em comparação com a encriptação simétrica, a encriptação assimétrica é geralmente considerada mais segura, uma vez que elimina a dificuldade de partilhar a chave de encriptação de forma segura. No entanto, também tende a ser muito mais lenta, tornando-a uma opção menos desejável para encriptar grandes quantidades de dados.

O que são algoritmos de encriptação?

Quando utiliza um serviço que encripta dados, a encriptação é gerida por algoritmos, que são fórmulas matemáticas complicadas. As duas categorias principais são algoritmos simétricos e assimétricos.

A segurança de uma chave de encriptação está ligada ao seu comprimento, que é medido em bits. A dificuldade de quebrar uma chave cresce exponencialmente à medida que o seu comprimento aumenta.

Por exemplo, uma chave de 1 bit tem apenas dois valores possíveis (1 ou 0), o que a torna fácil de adivinhar. Uma chave de 128 bits, no entanto, teria 340 sextilhões de combinações possíveis (isto é, 340 com 36 zeros atrás), tornando os ataques de força bruta virtualmente impossíveis.

Geralmente, as chaves de encriptação simétrica de 256 bits são vistas como seguras, mas as chaves assimétricas devem ter, por vezes, milhares de bits de comprimento para fornecer níveis semelhantes de segurança.

Algoritmos de encriptação simétrica

Os algoritmos simétricos encriptam geralmente a informação bit a bit (chamadas cifras de fluxo) ou em blocos de vários bytes (chamadas cifras de bloco).

A principal vantagem de utilizar a encriptação simétrica é que é rápida, tornando-a uma boa escolha para coisas como a encriptação de disco completo ou tráfego VPN.

Exemplos de algoritmos de encriptação simétrica são o AES (Advanced Encryption Standard) e o ChaCha20.

Algoritmos de encriptação assimétrica

A encriptação assimétrica é mais lenta do que a encriptação simétrica devido à matemática que deve realizar para encriptar e desencriptar o texto cifrado. Embora o atraso possa ser medido em milissegundos, isto acumula-se quando se trata de ficheiros grandes.

Isto significa que a encriptação assimétrica é mais comummente utilizada para gerir trocas de chaves, não para encriptação de dados em massa. Uma chave de encriptação simétrica é geralmente utilizada para encriptar os dados e, em seguida, a encriptação assimétrica (como encriptá-los com a chave pública do destinatário) é aplicada para que possam ser transportados com segurança através de redes abertas como a internet.

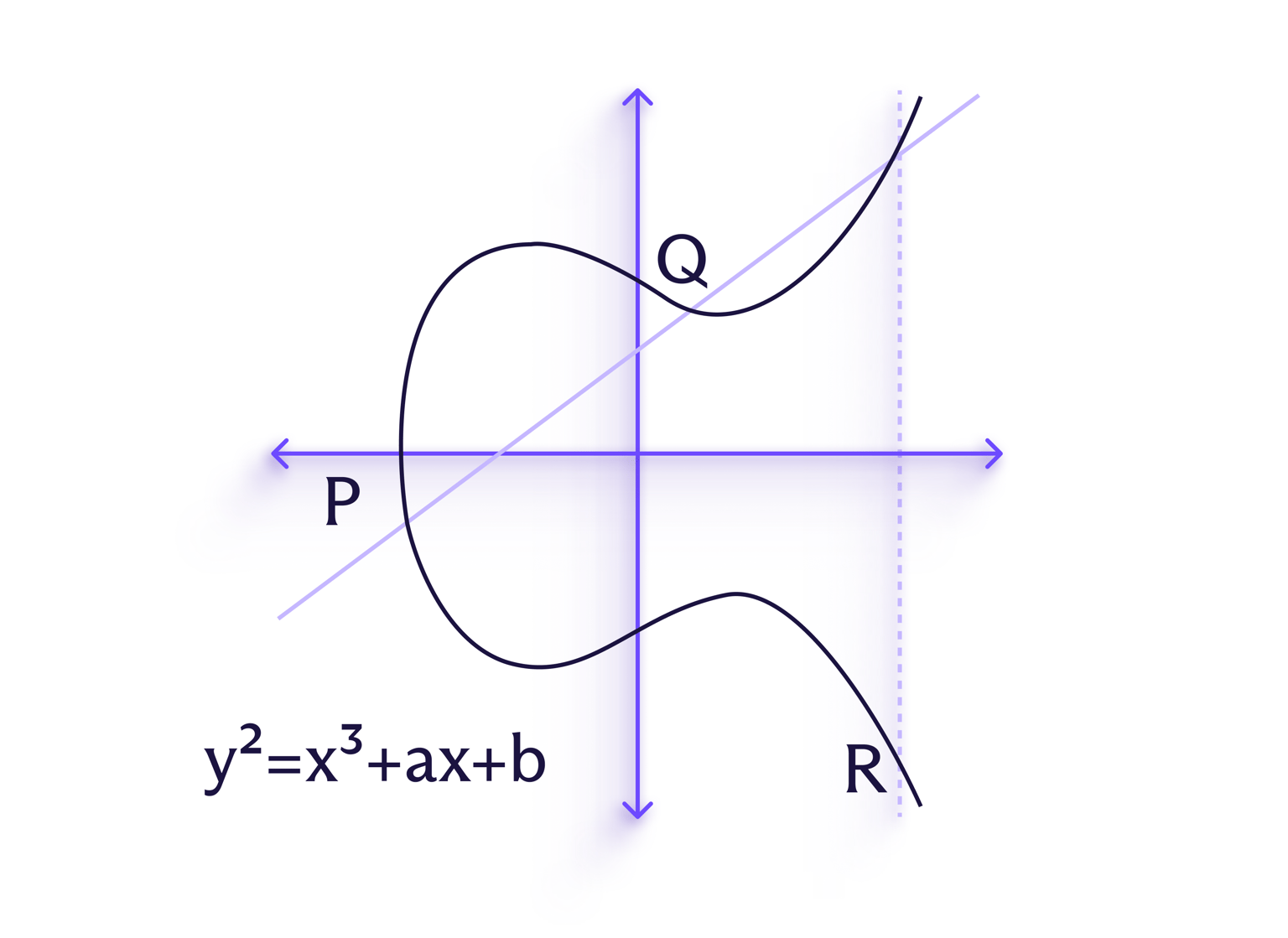

Os algoritmos de encriptação assimétrica comuns incluem o criptossistema RSA (Rivest-Shamir-Adleman) e o ECDH (Elliptic-curve Diffie-Hellman), que é utilizado para acordar chaves de encriptação de forma segura.

O ECDH é um tipo específico de criptografia de curva elíptica (ECC). A ECC baseia-se na estrutura das curvas elípticas (na imagem) para alcançar uma maior segurança sem exigir chaves mais longas, tornando-a útil para aplicações onde os recursos são limitados, como as mensagens.

Encriptação simétrica vs. assimétrica: Diferenças

Encriptação simétrica | Encriptação simétrica | Encriptação assimétrica |

|---|---|---|

Método | Utiliza uma chave única para encriptação e desencriptação | Utiliza duas chaves diferentes — uma chave pública para encriptar e uma chave privada para desencriptar |

Velocidade | Rápido | Lenta |

Comprimento da chave | Geralmente 128-256 bits | Geralmente ≥2048 bits para RSA, ≥256 bits para ECC |

Utilizações comuns | Proteger dados de grande dimensão, tais como sistemas locais e bases de dados | Proteger mensagens e outras comunicações |

Exemplos | AES, ChaCha20 | RSA, ECDH |

Porque é que a encriptação é importante?

O principal benefício da encriptação é garantir que a informação permanece privada, especialmente enquanto viaja pela internet. A encriptação tornou-se muito mais comum online, especialmente em aplicações de mensagens e serviços que lidam com dados sensíveis, como aplicações bancárias.

De facto, quase todos os sítios web estão agora protegidos por TLS (indicado por “https” no início do URL). O TLS utiliza encriptação assimétrica para trocar de forma segura uma chave de encriptação simétrica, e depois muda para encriptação simétrica para proteger os seus dados durante a sessão.

A encriptação forte é particularmente importante para as empresas, uma vez que uma proteção de dados poderosa é essencial para a conformidade com regulamentos de dados como a HIPAA (que rege os dados de saúde nos EUA), o GDPR (que rege a privacidade geral dos dados na Europa) e o PCI DSS (que rege os sistemas de pagamento em todo o mundo).

Como é que a Proton utiliza a encriptação?

Na Proton, a sua privacidade e segurança estão em primeiro lugar, e é por isso que desenhamos as nossas aplicações para utilizar encriptação ponto a ponto (E2EE) e criptografia líder na indústria.

Onde aplicável, as nossas aplicações utilizam E2EE, o que significa que os seus dados são encriptados no seu dispositivo e não são desencriptados até chegarem ao dispositivo de destino.

Compare isto com o seu serviço padrão de e-mail ou armazenamento na nuvem, que tradicionalmente encripta a sua mensagem ou ficheiro em trânsito, desencripta-o à chegada aos seus servidores e, em seguida, volta a encriptá-lo para armazenamento — tudo utilizando chaves de encriptação que controla. Isto é intrinsecamente menos seguro, uma vez que o fornecedor do serviço detém as chaves de que necessita para aceder às suas mensagens ou ficheiros a qualquer momento.

Para aplicar a E2EE, utilizamos a norma OpenPGP, que combina a velocidade da encriptação simétrica com a segurança da encriptação assimétrica, semelhante ao TLS. Além disso, o OpenPGP é de código aberto, o que significa que qualquer pessoa pode analisá-lo para validar e melhorar a sua segurança.

Cada serviço Proton aplica encriptação de forma diferente, dependendo de como esse serviço é utilizado. Eis como utilizamos a encriptação para garantir que controla os seus dados:

A nossa aplicação de correio encripta ponto a ponto e-mails enviados de um utilizador do Proton Mail para outro. A E2EE pode ser ativada para e-mails do Proton Mail para não utilizadores com a funcionalidade de E-mails Protegidos por Palavra-passe.

Todas as mensagens no Proton Mail são armazenadas com encriptação de acesso zero.

Com a Proton VPN, todo o tráfego de internet é encriptado com ChaCha20 ou AES-256, dois algoritmos seguros.

Além disso, a Proton VPN utiliza apenas cifras e protocolos que suportam sigilo de encaminhamento perfeito; mesmo que futuras sessões de VPN sejam comprometidas, as suas sessões passadas permanecem seguras.

O armazenamento na nuvem nunca foi tão seguro. Graças à nossa E2EE, que utiliza a norma OpenPGP e ECC, ninguém mais pode aceder aos seus ficheiros do Proton Drive sem permissão.

Isto também se estende à partilha de ficheiros, para que possa partilhar facilmente as suas fotos, pastas e outros recursos do Proton Drive com privacidade e tranquilidade.

Todos os seus nomes de utilizador e palavras-passe são encriptados com E2EE no nosso gestor de palavras-passe seguro.

Através da encriptação AES-GCM de 256 bits, todos os itens armazenados são mantidos em cofres encriptados com chaves de 32 bytes geradas aleatoriamente que não podem ser forçadas, mantendo todas as suas credenciais seguras.

O Proton Calendar utiliza a norma OpenPGP e ECC para encriptar os seus eventos e contactos ponto a ponto. Quando convida alguém para um evento, as informações dessa pessoa são encriptadas para que ninguém possa saber a sua identidade.

Os convites de calendário partilhados são verificados criptograficamente para que os participantes possam ter a certeza de que foi o utilizador que os convidou.

Proteja-se com a encriptação Proton

Agora que sabe como funciona a encriptação, ponha-a a funcionar. Proteja os seus dados com a Proton.

Perguntas mais frequentes sobre encriptação

- Toda a encriptação é igualmente segura?

- A encriptação é à prova de futuro?

- Se alguém roubar a minha chave de encriptação, poderá ler todas as minhas mensagens antigas?

- Preciso de encriptação para a utilização diária?

- Como é que a encriptação protege contra hackers?

- A encriptação é o mesmo que uma palavra-passe?

- A encriptação diminui o desempenho?

- Posso partilhar os meus dados encriptados com outras pessoas?

- O governo ou as autoridades policiais podem aceder a mensagens com encriptação ponto a ponto?

- A encriptação é legal?