暗号化の解説

暗号化はインターネットセキュリティの鍵です。 個人情報をランダムなテキストのようにスクランブル(攪拌)することで、プライベートかつ安全に保ちます。 暗号化の詳細、その重要性、そしてProtonがお客様のデジタルライフを保護するためにどのように暗号化を使用しているかについて、より詳しく知るには読み進めてください。

暗号化とは?

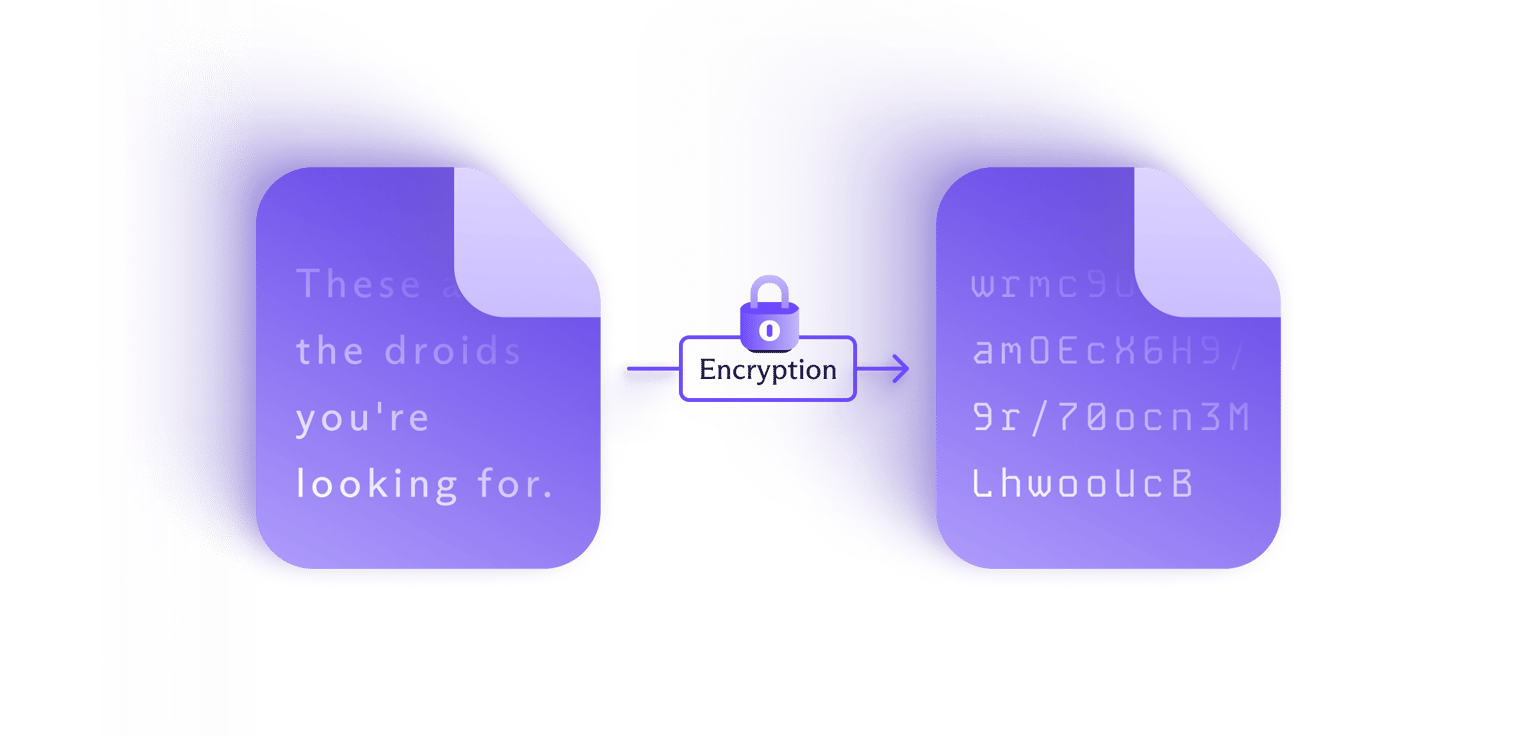

暗号化とは、情報を読み取れないコードに変換する数学的なプロセスのことで、正しい暗号鍵を持っていない限り誰も解読できないようにします。 暗号化がなければ、写真、パスワード、メッセージなどの機密データを誰でも傍受、閲覧、または改ざんできてしまいます。

暗号化とはどういう意味ですか?

簡単に言えば、正しい鍵がなければデータは読み取れないということです。 これにより、盗み見から情報を安全に守ることができます。

暗号化の仕組みは?

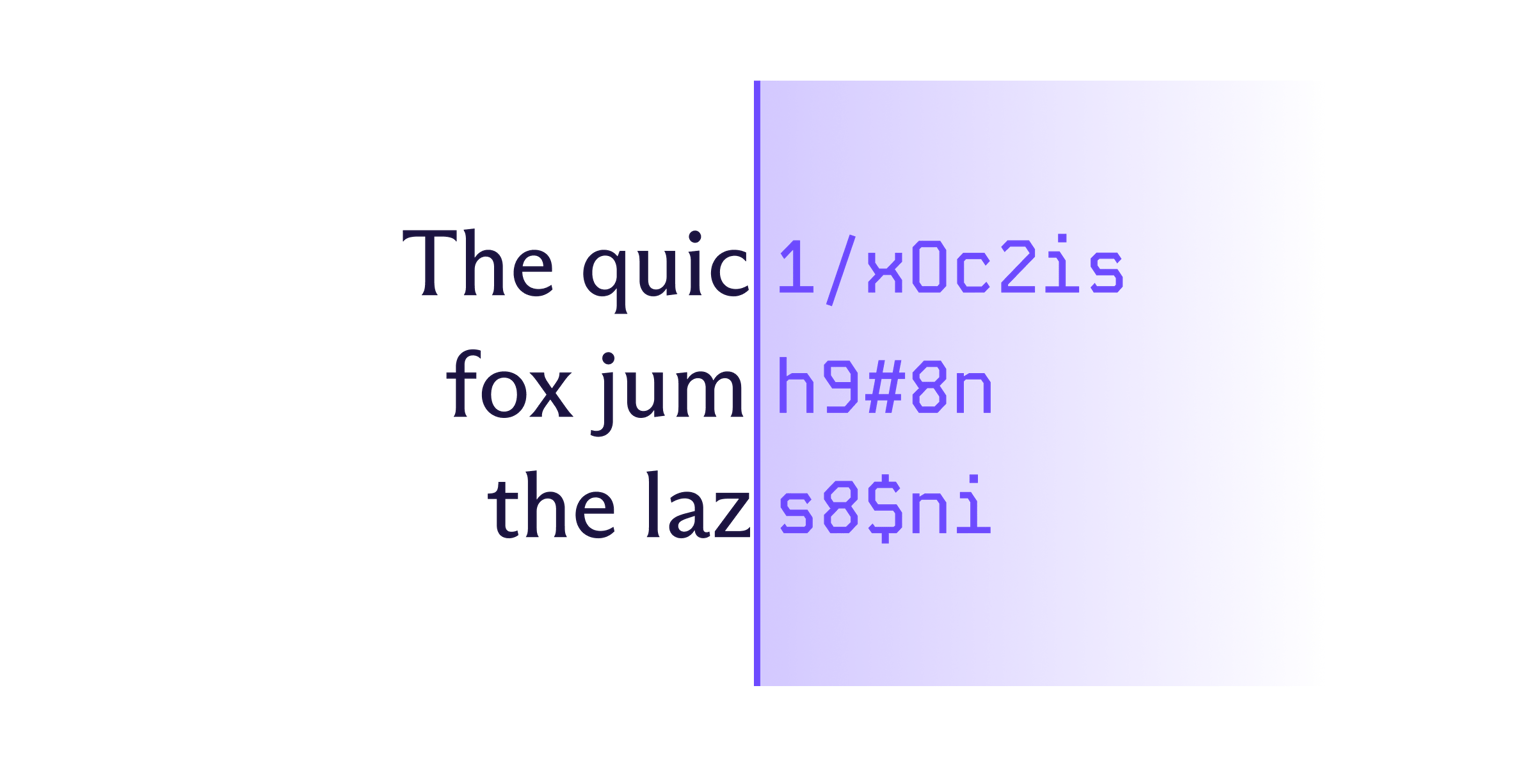

情報を**暗号化**する最も一般的な方法は、アルゴリズムと呼ばれる数学的な操作を使用して、**プレーンテキスト**として知られる読み取り可能なテキストを、暗号文と呼ばれる読み取り不可能なテキストに変換することです。 これらのアルゴリズムは、**ファイル**をスクランブルするために、暗号鍵、または共有された数学的な値のセット(素数や楕円曲線など)を使用します。 一致する鍵だけがその**ファイル**を**復号化**し、元の形式に戻すことができます。

正しい暗号鍵を持たない人にとって、**暗号化済み**の**ファイル**はランダムなデータのように見えますが、**暗号化**は論理的で予測可能なルールに従っています。 そうでなければ、**復号**が不可能になってしまうため、必然的にそうなります。

**暗号化**アルゴリズムの安全性は、その複雑さに依存します。 現代の**暗号化**は、最も強力なスーパーコンピュータでさえも合理的な時間内にすべての可能な答えを推測できないように、複雑なアルゴリズムと強力な鍵**サイズ**を使用します。

データは通常、**保管済み**(「保存中」)の場合や、**デバイス**間で**送信**(「転送中」)される場合に**暗号化**されます。

暗号化の例

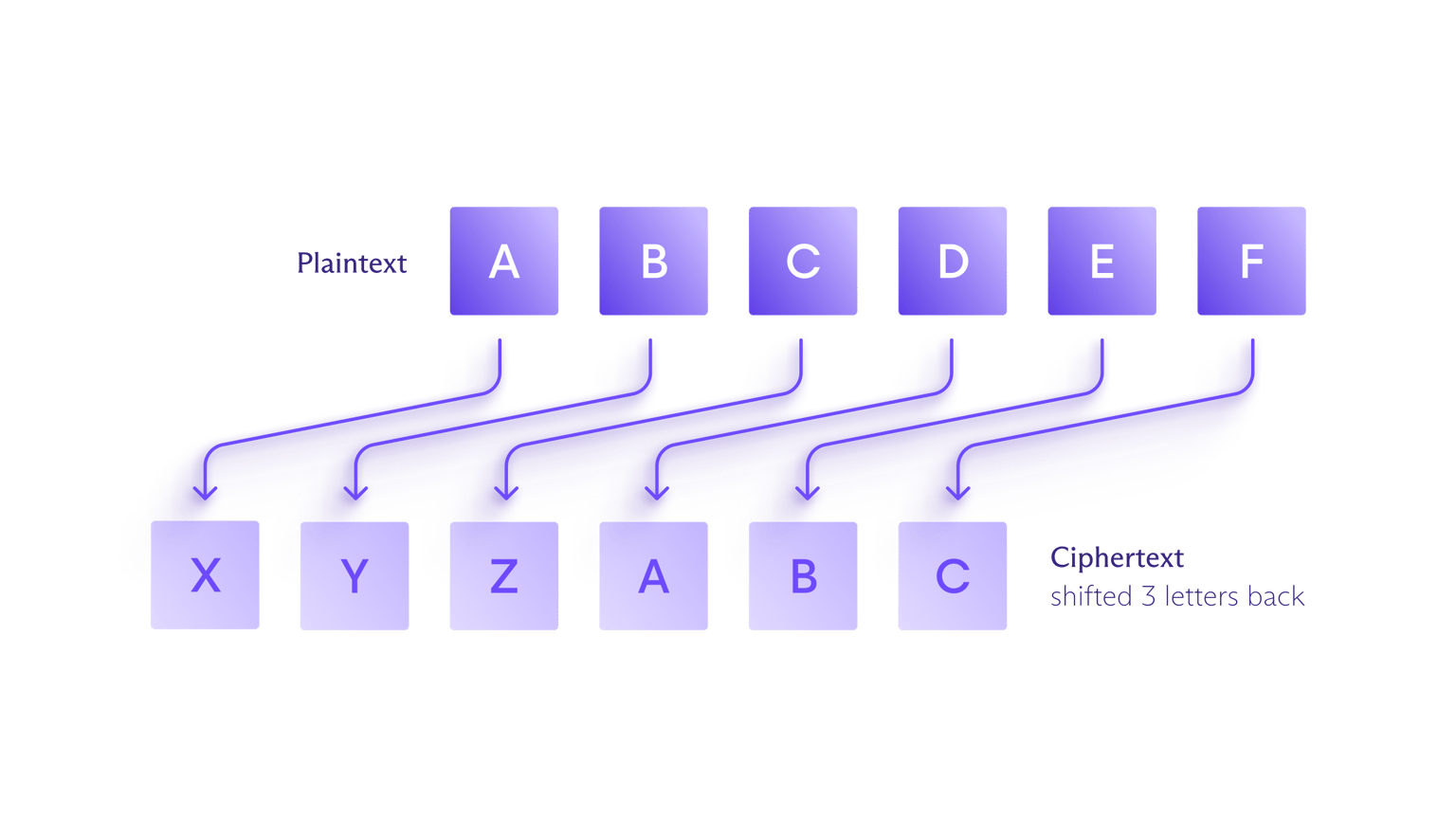

暗号化の最も有名な例の一つは、ユリウス・カエサルが自身のメッセージをプライベートに保つために使用したシーザー暗号です。 この暗号では、元のテキストの各文字が、アルファベット順で決まった数だけ前後にずらした別の文字に置き換えられます。 たとえば、3文字分後ろにずらすと、暗号文では「A」が「X」になり、「B」が「Y」になるといった具合です。

もちろん、暗号(暗号化に使用される特定のアルゴリズム)はその後、はるかに複雑に進化し、解読が格段に難しくなっています。 現代の暗号化は、プレーンテキストを暗号化し、その後ミリ秒単位で暗号文を復号化できる複雑なアルゴリズムによって処理されています。そのため、お客様はセキュリティのために利便性を犠牲にする必要はありません。

暗号化の種類

大まかに言えば、暗号化には対称(共通鍵)と非対称(公開鍵)の2種類があります。 それぞれに長所と短所があります。

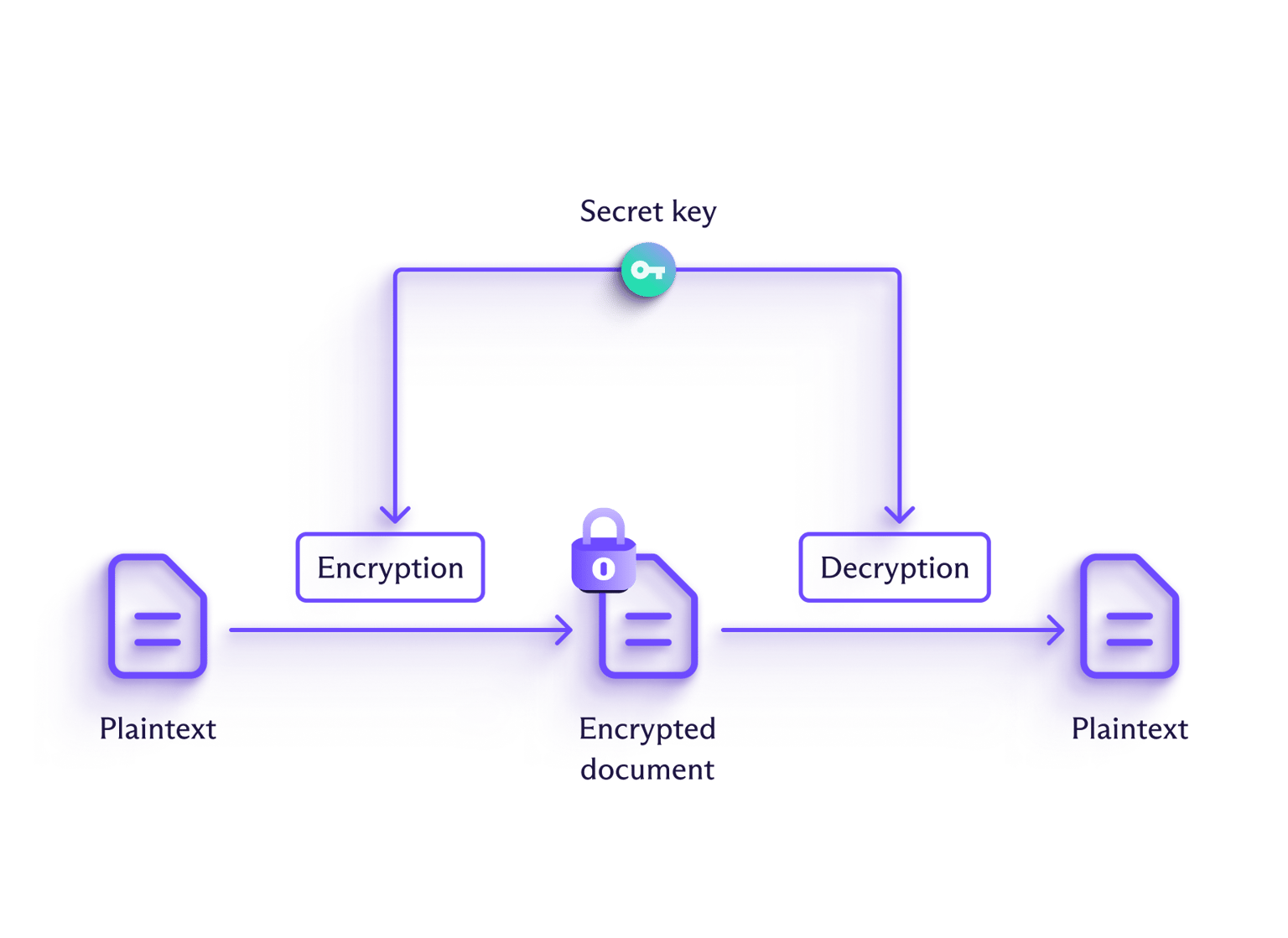

対称暗号

対称暗号では、プレーンテキストの暗号化と暗号文の復号化に同じ鍵が使用されます。 シーザー暗号は、対称暗号の歴史的な例です。

対称暗号は非対称暗号よりもはるかに高速ですが、大きな欠点があります。攻撃者が鍵とメッセージの両方を傍受した場合、その内容を読み取ることができてしまうという点です。 送信中の鍵を保護するために、対称暗号鍵そのものが非対称暗号を使用して暗号化されることがよくあります。

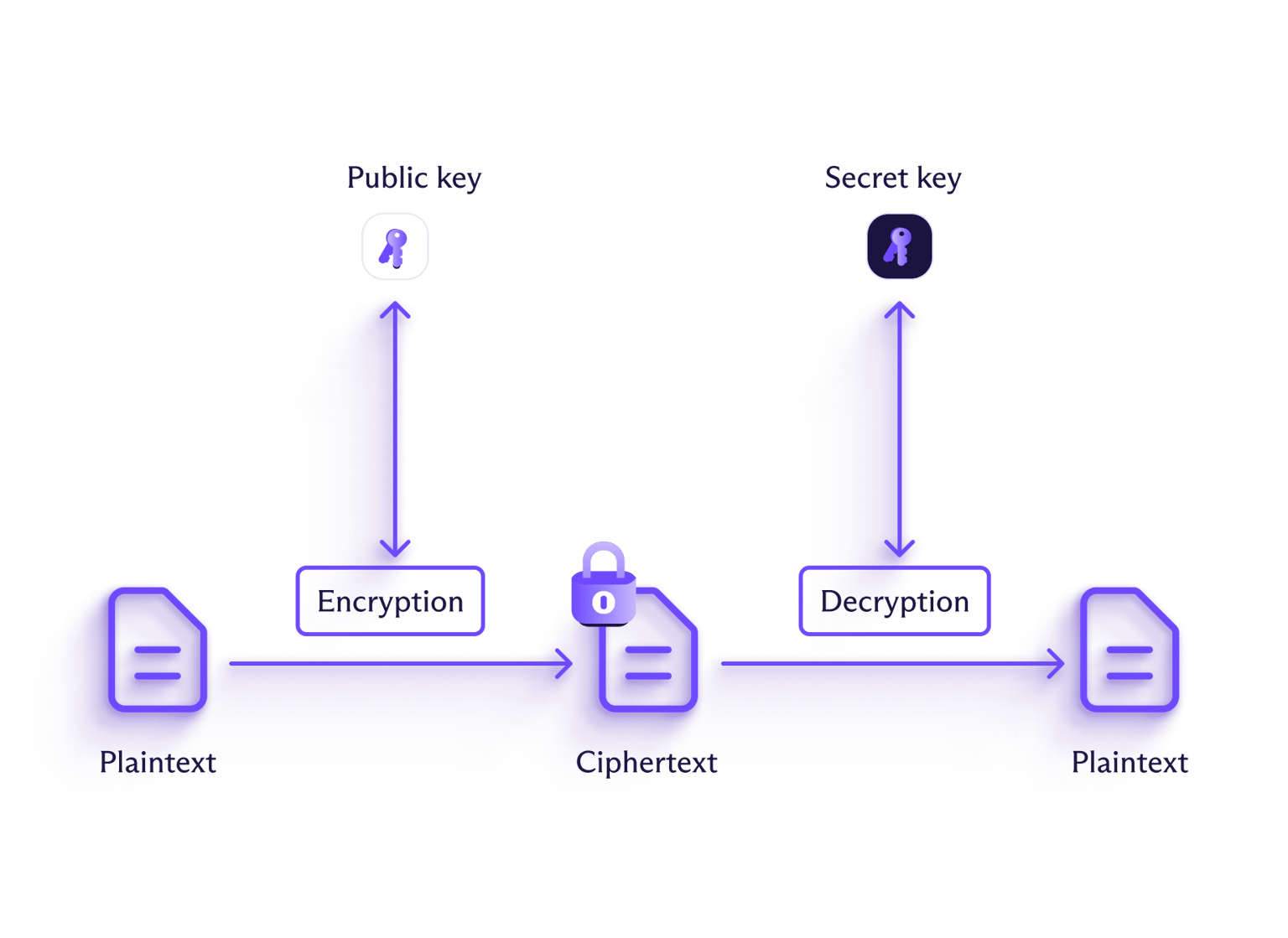

非対称暗号

非対称暗号では、情報の暗号化と復号化に異なる鍵が使用されます。 これらの鍵はペアになっています。差出人は公開鍵を使って情報を暗号化し、宛先は秘密鍵を使ってそれを復号化します。 誰でも公開鍵を使って情報を暗号化できますが(これが公開鍵暗号とも呼ばれる理由です)、対応する秘密鍵を持つ人だけがそれを復号化できます。

ドアに投函口があるようなものだと考えてください。誰でも手紙を入れることはできますが、メールボックスを開けて中身を読むには特別な鍵が必要です。 これにより、事前に秘密鍵を交換することなく、誰でもお客様にメッセージを送信できます。

対称暗号と比較して、非対称暗号は、暗号鍵を安全に共有するという難しさを排除できるため、一般的に安全性が高いと考えられています。 しかし、処理速度が大幅に遅くなる傾向があり、大量のデータを暗号化する場合にはあまり望ましい選択肢ではありません。

暗号化アルゴリズムとは?

データを暗号化するサービスを利用する場合、暗号化は複雑な数式であるアルゴリズムによって処理されます。 主な2つのカテゴリは、対称アルゴリズムと非対称アルゴリズムです。

暗号鍵の安全性は、ビット単位で測定されるその長さに結びついています。 鍵の解読の難易度は、長さが増すにつれて指数関数的に高まります。

たとえば、1ビットの鍵には2つの可能な値(1または0)しかないため、簡単に推測できます。 しかし、128ビットの鍵には340澗(かん)もの組み合わせの可能性があり(これは340の後ろに0が36個続く数字です)、ブルートフォース攻撃(総当たり攻撃)は事実上不可能です。

一般的に、256ビットの対称暗号鍵は安全であると見なされていますが、非対称鍵で同等のセキュリティレベルを提供するには、数千ビットの長さが必要になることがあります。

対称暗号アルゴリズム

対称アルゴリズムは通常、情報をビット単位で(ストリーム暗号)、あるいは数バイトのブロック単位で(ブロック暗号)暗号化します。

対称暗号を使用する主な利点はその高速性にあり、フルディスク暗号化やVPNトラフィックなどに適しています。

対称暗号アルゴリズムの例としては、AES(Advanced Encryption Standard)やChaCha20があります。

非対称暗号アルゴリズム

非対称暗号は、暗号文の暗号化と復号化に必要な計算処理のため、対称暗号よりも低速です。 遅延はミリ秒単位ですが、大きなファイルを扱う場合にはこれが蓄積されます。

つまり、非対称暗号は通常、大量のデータの暗号化ではなく、鍵交換の処理に使用されます。 一般的にデータの暗号化には対称暗号鍵が使用され、その後、インターネットのようなオープンなネットワーク上で安全に転送できるように、非対称暗号(宛先の公開鍵で暗号化するなど)が適用されます。

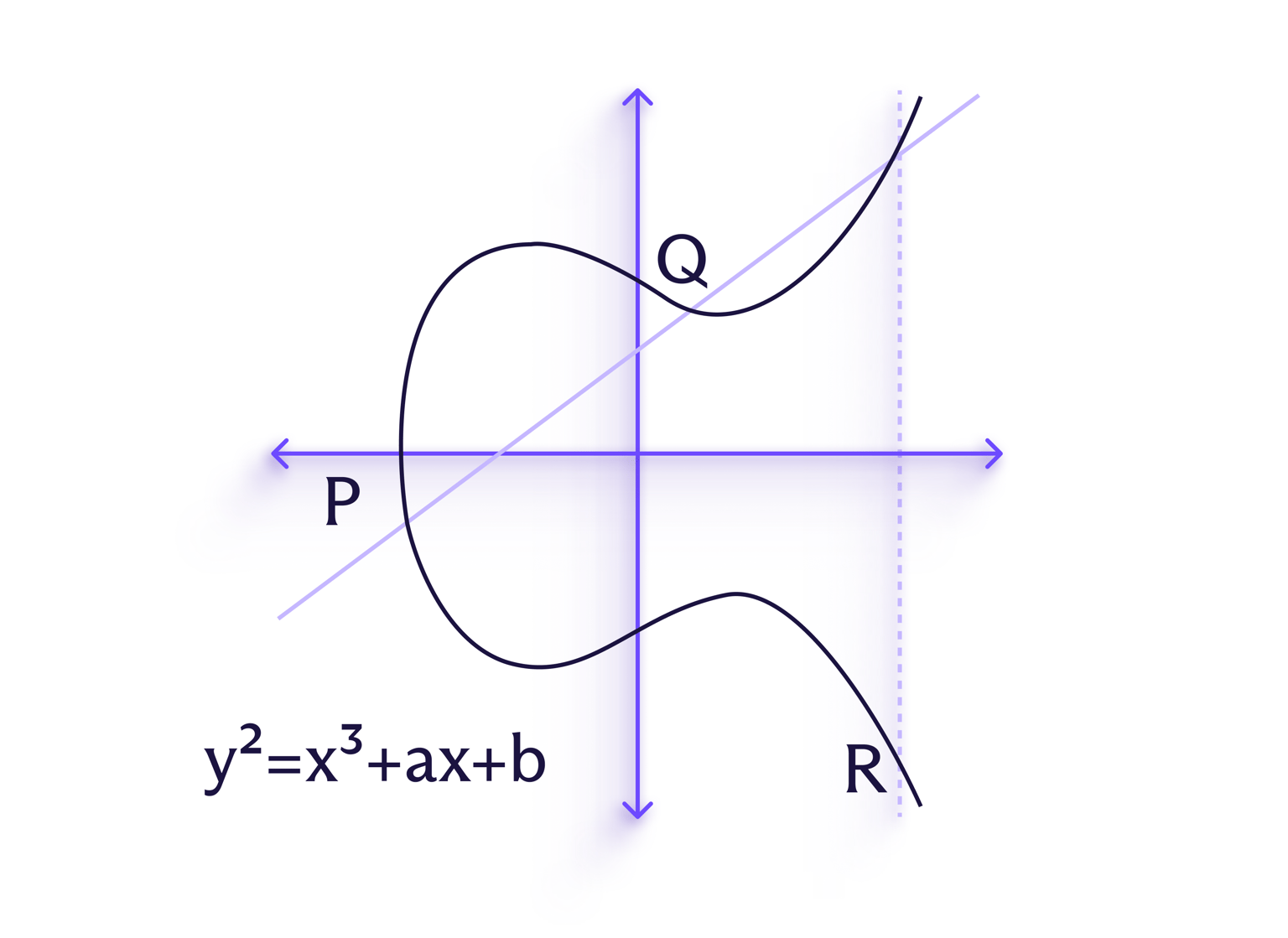

一般的な非対称暗号アルゴリズムには、RSA(Rivest–Shamir–Adleman)暗号システムや、暗号鍵の合意を安全に行うために使用されるECDH(Elliptic-curve Diffie–Hellman)などがあります。

ECDHは、楕円曲線暗号(ECC)の一種です。 ECCは楕円曲線の構造(写真参照)を利用しており、長い鍵を必要とせずに高い安全性を実現できるため、メッセージングなどのリソースが限られたアプリで役立ちます。

対称暗号と非対称暗号:相違点

対称暗号 | 対称暗号 | 非対称暗号 |

|---|---|---|

支払い方法 | 暗号化と復号の両方に単一の鍵を使用 | 2つの異なる鍵(暗号化用の公開鍵と復号化用の秘密鍵)を使用 |

速度 | 高速 | 低速 |

鍵の長さ | 通常128~256ビット | 通常RSAでは2048ビット以上、ECCでは256ビット以上 |

一般的な用途 | ローカルシステムやデータベースなど、大容量データの保護 | メッセージやその他の通信の保護 |

例 | AES、ChaCha20 | RSA、ECDH |

なぜ暗号化が重要なのか?

**暗号化**の主な利点は、特にインターネット上を移動する際に、情報が**プライベート**なままであることを保証することです。 **暗号化**は**オンライン**で非常に一般的になっており、特にメッセージング**アプリ**や、銀行**アプリ**のように機密データを**取り扱う**サービスにおいて顕著です。

実際、現在ほぼすべての**ウェブサイト**が**TLS**によって保護されています(**URL**の先頭にある「https」で示されています)。 **TLS**は、非対称**暗号化**を使用して対称**暗号鍵**を安全に交換し、その後、**セッション**中のデータを保護するために対称**暗号化**に切り替えます。

強力な**暗号化**は企業にとって特に重要です。HIPAA(米国の健康データを管理)、GDPR(ヨーロッパの一般データ**プライバシー**を管理)、PCI DSS(世界中の決済システムを管理)などのデータ**規則**へのコンプライアンスには、強力なデータ保護が不可欠であるためです。

Protonはどのように暗号化を使用していますか?

**Proton**では、お客様の**プライバシー**とセキュリティを第一に考えています。そのため、当社の**アプリ**は**エンドツーエンド暗号化** (E2EE)と業界をリードする暗号技術を使用するように設計されています。

該当する場合、当社の**アプリ**はE2EEを使用します。つまり、お客様のデータはお客様の**デバイス**上で**暗号化**され、宛先の**デバイス**に到達するまで**復号化**されません。

これを標準的な**メール**や**クラウド****ストレージ**サービスと比較してみてください。これらのサービスは通常、転送中にお客様の**メッセージ**や**ファイル**を**暗号化**し、**サーバー**に到着すると**復号化**し、保管のために再**暗号化**します。これらすべては、サービス側が管理する**暗号鍵**を使用して行われます。 サービスプロバイダーが、いつでもお客様の**メッセージ**や**ファイル**に**アクセス**するために必要な鍵を保持しているため、これは本質的に安全性が低くなります。

E2EEを適用するために、当社ではOpenPGP標準を使用しています。これはTLSと同様に、対称暗号の速度と非対称暗号の安全性を組み合わせたものです。 さらに、OpenPGPはオープンソースであるため、誰でも分析してその安全性を検証し、向上させることができます。

各Protonサービスでは、そのサービスの利用方法に応じて、異なる方法で暗号化を適用しています。 お客様がデータを確実に管理できるように、当社がどのように暗号化を使用しているかをご紹介します。

当社のメールアプリは、あるProton Mailユーザーから別のユーザーへ送信されるメールをエンドツーエンドで暗号化します。 Proton Mailから非ユーザーへのメールでも、パスワード保護メール機能を使用することで、E2EEを有効にできます。

Proton Mail内のすべてのメッセージは、ゼロアクセス暗号化で保管されます。

Proton VPNでは、すべてのインターネットトラフィックが、2つの安全なアルゴリズムであるChaCha20またはAES-256のいずれかで暗号化されます。

さらに、Proton VPNは、Perfect Forward Secrecy(前方秘匿性)をサポートする暗号とプロトコルのみを使用します。これにより、将来のVPNセッションが侵害されたとしても、過去のセッションの安全性は保たれます。

クラウドストレージの安全性がかつてないほど高まっています。 OpenPGP標準とECCを使用する当社のE2EEのおかげで、許可なくProton Driveファイルにアクセスすることは誰にもできません。

これはファイル共有にも及ぶため、Proton Driveの写真、フォルダー、その他のアセットを、プライバシーと安心感を保ちながら簡単に共有できます。

安全なパスワードマネージャーでは、すべてのユーザー名とパスワードがE2EEで暗号化されます。

256-bit AES-GCM暗号化により、すべての保管済みアイテムは、ブルートフォース攻撃が不可能なランダムに生成された32バイトの鍵で暗号化された保管庫に保持され、すべての認証情報を安全に保ちます。

Proton Calendarは、OpenPGP標準とECCを使用して、予定と連絡先をエンドツーエンドで暗号化します。 お客様が誰かをイベントに招待すると、その人の情報は暗号化されるため、誰もその身元を知ることはできません。

共有カレンダーの招待状は暗号技術的に検証されるため、参加者は間違いなくお客様が招待したものであると確信できます。

暗号化に関するよくある質問

- すべての暗号化の安全性は同等ですか?

- 暗号化は将来にわたって有効ですか?

- もし誰かに暗号鍵を盗まれた場合、過去のメッセージをすべて読まれてしまいますか?

- 日常的な使用に暗号化は必要ですか?

- 暗号化はどのようにハッカーから守るのですか?

- 暗号化とパスワードは同じものですか?

- 暗号化によってパフォーマンスは低下しますか?

- 暗号化済みのデータを他の人と共有できますか?

- 政府や法執行機関は、エンドツーエンド暗号化されたメッセージにアクセスできますか?

- 暗号化は合法ですか?