Szyfrowanie wyjaśnione

Szyfrowanie to klucz do bezpieczeństwa w Internecie. Dzięki niemu Twoje dane osobowe pozostają prywatne i bezpieczne, ponieważ są zamieniane w coś, co wygląda na losowy tekst. Czytaj dalej, aby dowiedzieć się więcej o szyfrowaniu, dlaczego jest ważne i jak Proton wykorzystuje szyfrowanie, aby chronić Twoje cyfrowe życie.

Czym jest szyfrowanie?

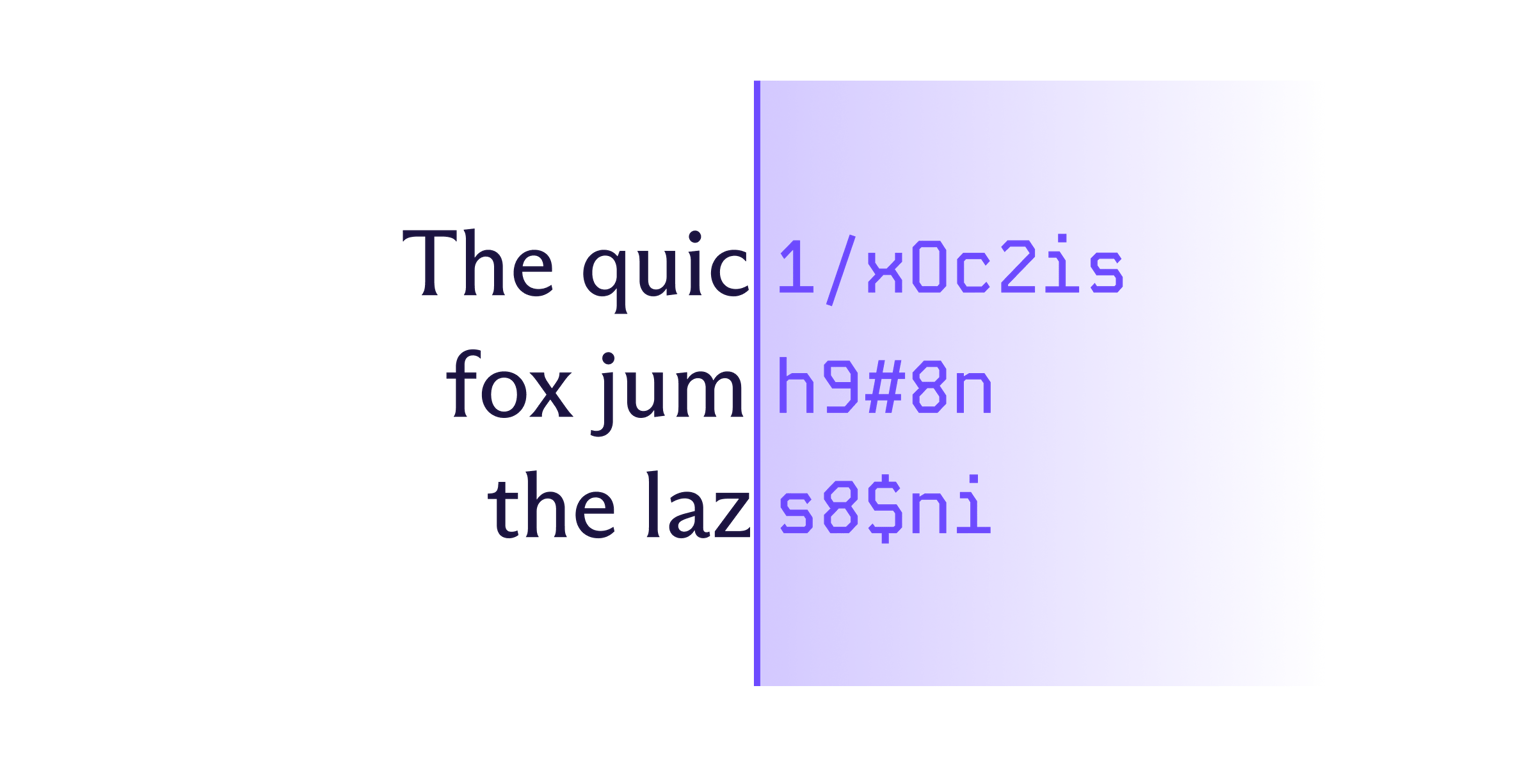

Szyfrowanie to proces matematyczny polegający na przekształcaniu informacji w nieczytelny kod, tak aby nikt nie mógł go rozszyfrować, chyba że ma odpowiedni klucz kryptograficzny. Bez szyfrowania każdy mógłby przechwycić, przeczytać lub zmienić Twoje poufne dane, w tym zdjęcia, hasła i wiadomości.

Co oznacza szyfrowanie?

Mówiąc najprościej, oznacza to, że Twoje dane są nieczytelne bez odpowiedniego klucza. Chroni to Twoje informacje przed ciekawskimi spojrzeniami.

Jak działa szyfrowanie?

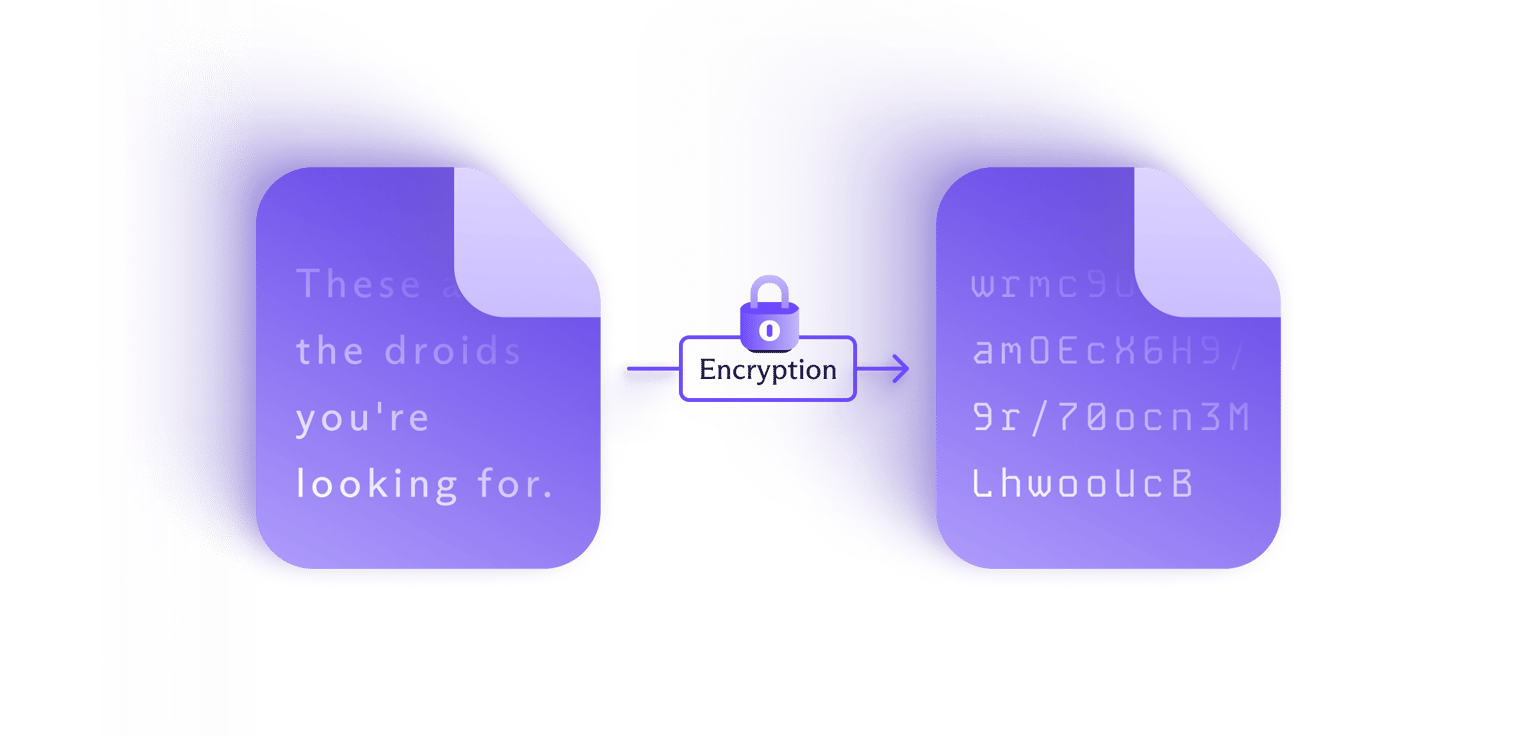

Najczęstszym sposobem na szyfrowanie informacji jest przekształcenie czytelnego tekstu, znanego jako zwykły tekst, w nieczytelny tekst, zwany tekstem zaszyfrowanym, przy użyciu operacji matematycznych znanych jako algorytmy. Algorytmy te wykorzystują klucz kryptograficzny lub zestaw współdzielonych wartości matematycznych (takich jak liczby pierwsze lub krzywe eliptyczne), aby zaszyfrować plik. Tylko pasujący klucz może odszyfrować plik i przekonwertować go z powrotem do pierwotnego formatu.

Dla kogoś bez odpowiedniego klucza kryptograficznego zaszyfrowany plik wygląda jak przypadkowe dane, ale szyfrowanie podąża za logicznymi, przewidywalnymi regułami. Musi tak być, ponieważ w przeciwnym razie odszyfrowywanie byłoby niemożliwe.

Bezpieczeństwo algorytmu szyfrowania zależy od jego złożoności. Współczesne szyfrowanie wykorzystuje złożone algorytmy i duże rozmiary kluczy, dzięki czemu nawet najsilniejsze superkomputery nie są w stanie odgadnąć każdej możliwej odpowiedzi w rozsądnym czasie.

Dane są zazwyczaj zaszyfrowane, gdy są przechowywane („w spoczynku”) i gdy są przesyłane między urządzeniami („w transporcie”).

Przykład szyfrowania

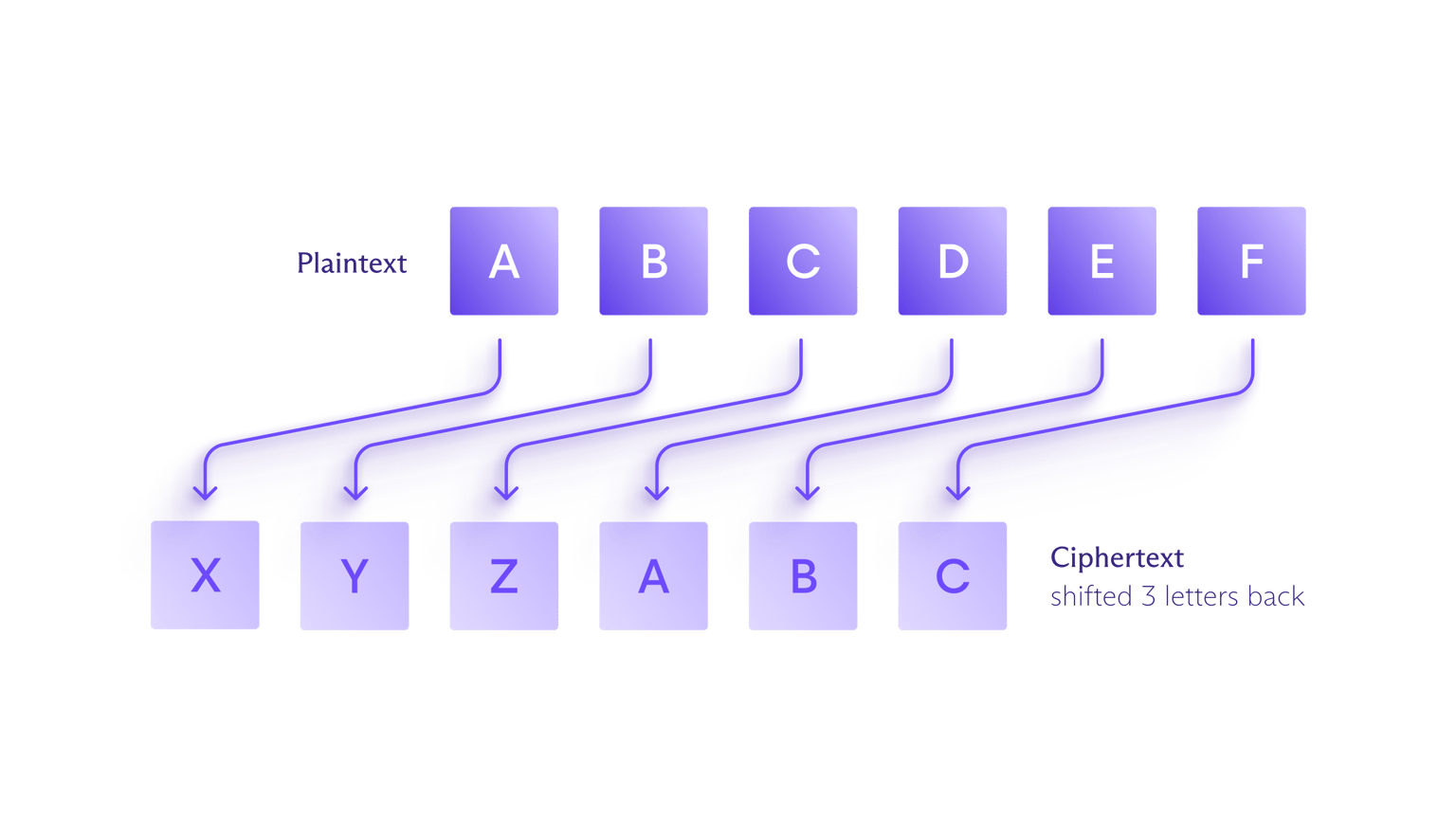

Jednym z najbardziej znanych przykładów szyfrowania jest szyfr Cezara, którego Juliusz Cezar używał do zachowania prywatności swoich wiadomości. W tym szyfrze każda litera w oryginalnym tekście jest zastępowana inną, przesuniętą w górę lub w dół alfabetu o ustaloną liczbę pozycji. Na przykład przy przesunięciu o trzy pozycje do tyłu, „A” zmienia się w „X” w szyfrogramie, „B” zmienia się w „Y” i tak dalej.

Oczywiście szyfry (czyli konkretne algorytmy używane do szyfrowania) ewoluowały od tego czasu, stając się znacznie bardziej złożonymi, co czyni je znacznie trudniejszymi do złamania. Za nowoczesne szyfrowanie odpowiadają skomplikowane algorytmy, które potrafią szyfrować zwykły tekst, a następnie odszyfrować szyfrogram w milisekundy, więc nie musisz poświęcać wygody dla bezpieczeństwa.

Rodzaje szyfrowania

Ogólnie rzecz biorąc, szyfrowanie dzieli się na dwa rodzaje: symetryczne i asymetryczne. Każdy z nich ma swoje mocne i słabe strony.

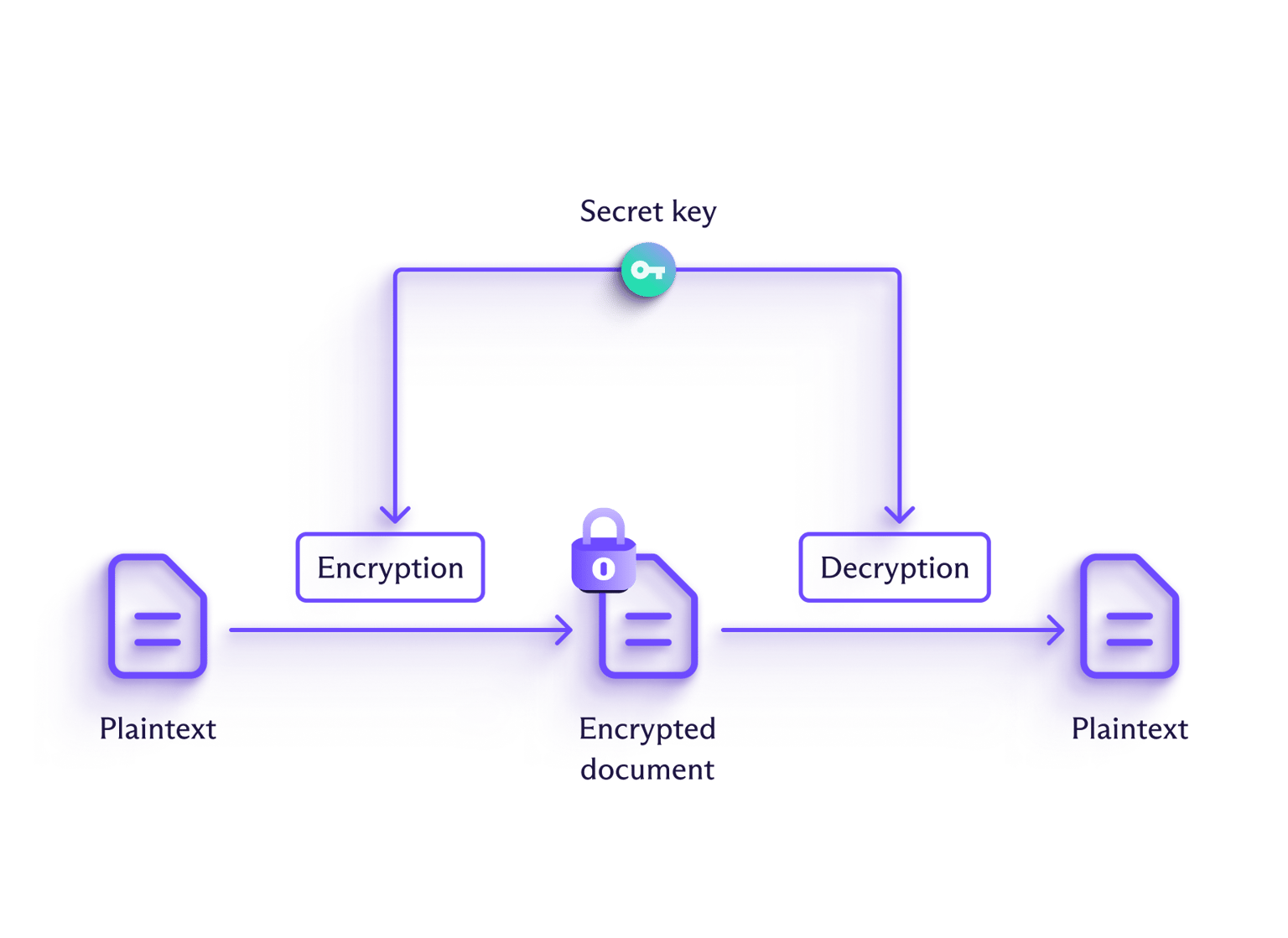

Szyfrowanie symetryczne

W szyfrowaniu symetrycznym ten sam klucz jest używany do szyfrowania zwykłego tekstu i odszyfrowywania szyfrogramu. Szyfr Cezara jest historycznym przykładem szyfrowania symetrycznego.

Szyfrowanie symetryczne jest znacznie szybsze niż szyfrowanie asymetryczne, ale ma dużą wadę: jeśli atakujący przechwyci zarówno klucz, jak i wiadomość, będzie w stanie odczytać jej treść. Aby chronić klucz podczas transmisji, symetryczne klucze kryptograficzne są często same szyfrowane przy użyciu szyfrowania asymetrycznego.

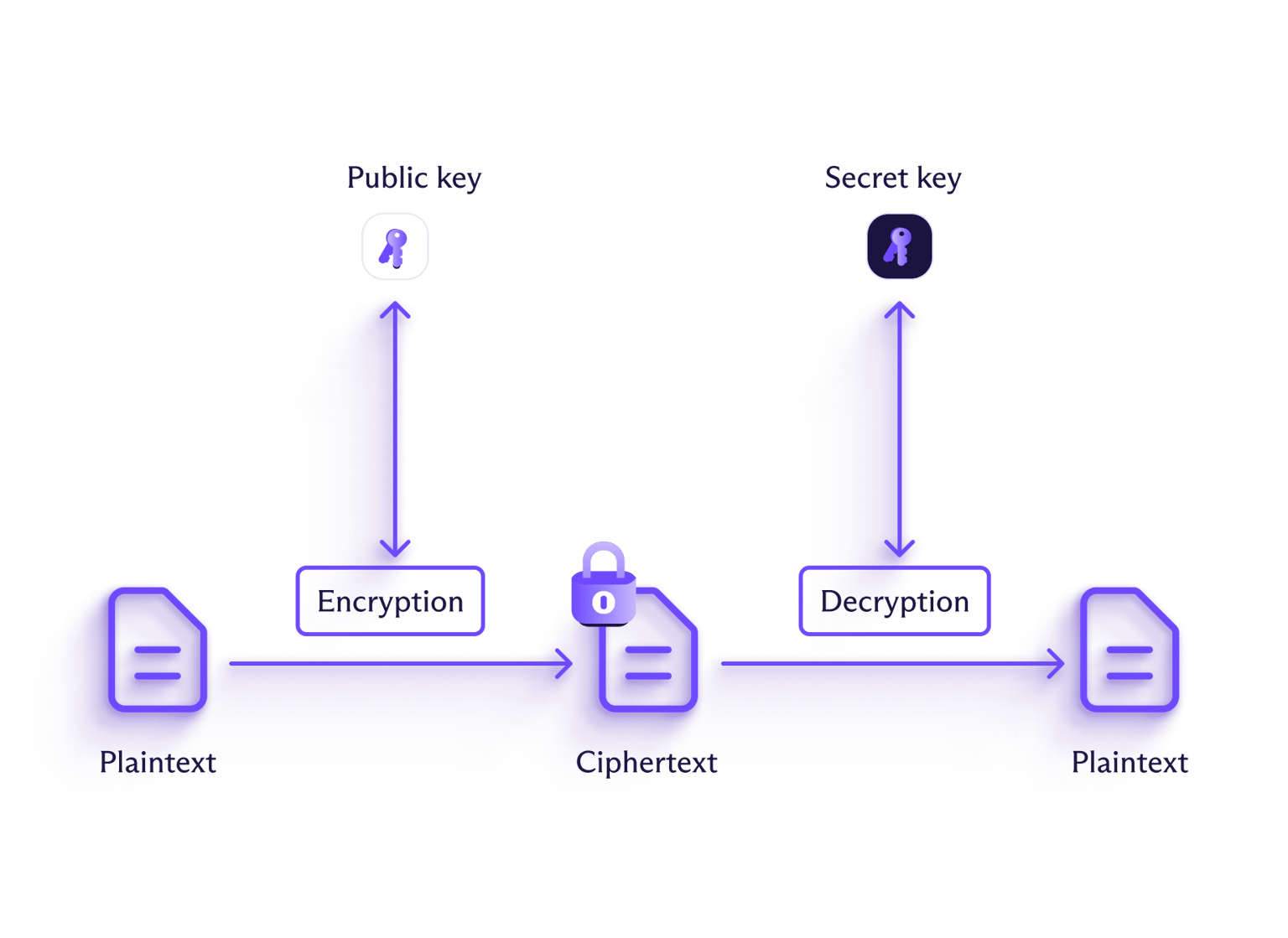

Szyfrowanie asymetryczne

W przypadku szyfrowania asymetrycznego do szyfrowania i odszyfrowywania informacji używane są różne klucze. Klucze te są sparowane: nadawca używa klucza publicznego do zaszyfrowania informacji, a odbiorca używa klucza prywatnego do jej odszyfrowania. Każdy może użyć klucza publicznego do zaszyfrowania informacji (dlatego jest to również znane jako szyfrowanie z kluczem publicznym), ale tylko osoba mająca odpowiedni klucz prywatny będzie w stanie ją odszyfrować.

Pomyśl o tym, jak o wrzutni na listy w drzwiach: każdy może wrzucić list, ale Ty potrzebujesz specjalnego klucza, aby otworzyć skrzynkę pocztową i je przeczytać. Pozwala to każdemu wysłać Ci wiadomość bez wcześniejszej wymiany tajnego klucza.

W porównaniu z szyfrowaniem symetrycznym szyfrowanie asymetryczne jest ogólnie uważane za bezpieczniejsze, ponieważ eliminuje trudność bezpiecznego udostępniania klucza szyfrowania. Jest jednak zazwyczaj znacznie wolniejsze, co czyni je mniej pożądaną opcją do szyfrowania większych ilości danych.

Czym są algorytmy szyfrowania?

Kiedy korzystasz z usługi szyfrującej dane, szyfrowanie jest realizowane przez algorytmy, które są skomplikowanymi formułami matematycznymi. Dwie główne kategorie to algorytmy symetryczne i asymetryczne.

Bezpieczeństwo klucza szyfrowania jest związane z jego długością, która jest mierzona w bitach. Trudność złamania klucza rośnie wykładniczo wraz ze wzrostem jego długości.

Na przykład klucz 1-bitowy ma tylko dwie możliwe wartości (1 lub 0), co sprawia, że łatwo go odgadnąć. Klucz 128-bitowy miałby jednak 340 sekstylionów możliwych kombinacji (to 340 z 36 zerami), co czyni ataki typu brute-force praktycznie niemożliwymi.

Ogólnie rzecz biorąc, symetryczne klucze szyfrowania o długości 256 bitów są uważane za bezpieczne, ale klucze asymetryczne muszą mieć czasem tysiące bitów długości, aby zapewnić podobny poziom bezpieczeństwa.

Algorytmy szyfrowania symetrycznego

Algorytmy symetryczne zazwyczaj szyfrują informacje bit po bicie (tzw. szyfry strumieniowe) lub w blokach po kilka bajtów (tzw. szyfry blokowe).

Główną zaletą korzystania z szyfrowania symetrycznego jest jego szybkość, co czyni go dobrym wyborem dla takich rozwiązań jak pełne szyfrowanie dysku czy ruch sieciowy VPN.

Przykłady algorytmów szyfrowania symetrycznego to AES (Advanced Encryption Standard) i ChaCha20.

Algorytmy szyfrowania asymetrycznego

Szyfrowanie asymetryczne jest wolniejsze od symetrycznego ze względu na matematykę, którą musi wykonać, aby zaszyfrować i odszyfrować szyfrogram. Chociaż opóźnienie można mierzyć w milisekundach, sumuje się ono przy pracy z dużymi plikami.

Oznacza to, że szyfrowanie asymetryczne jest najczęściej używane do obsługi wymiany kluczy, a nie do szyfrowania dużych ilości danych. Klucz szyfrowania symetrycznego jest zazwyczaj używany do szyfrowania danych, a następnie stosowane jest szyfrowanie asymetryczne (np. zaszyfrowanie go kluczem publicznym odbiorcy), aby można go było bezpiecznie przesyłać przez otwarte sieci, takie jak Internet.

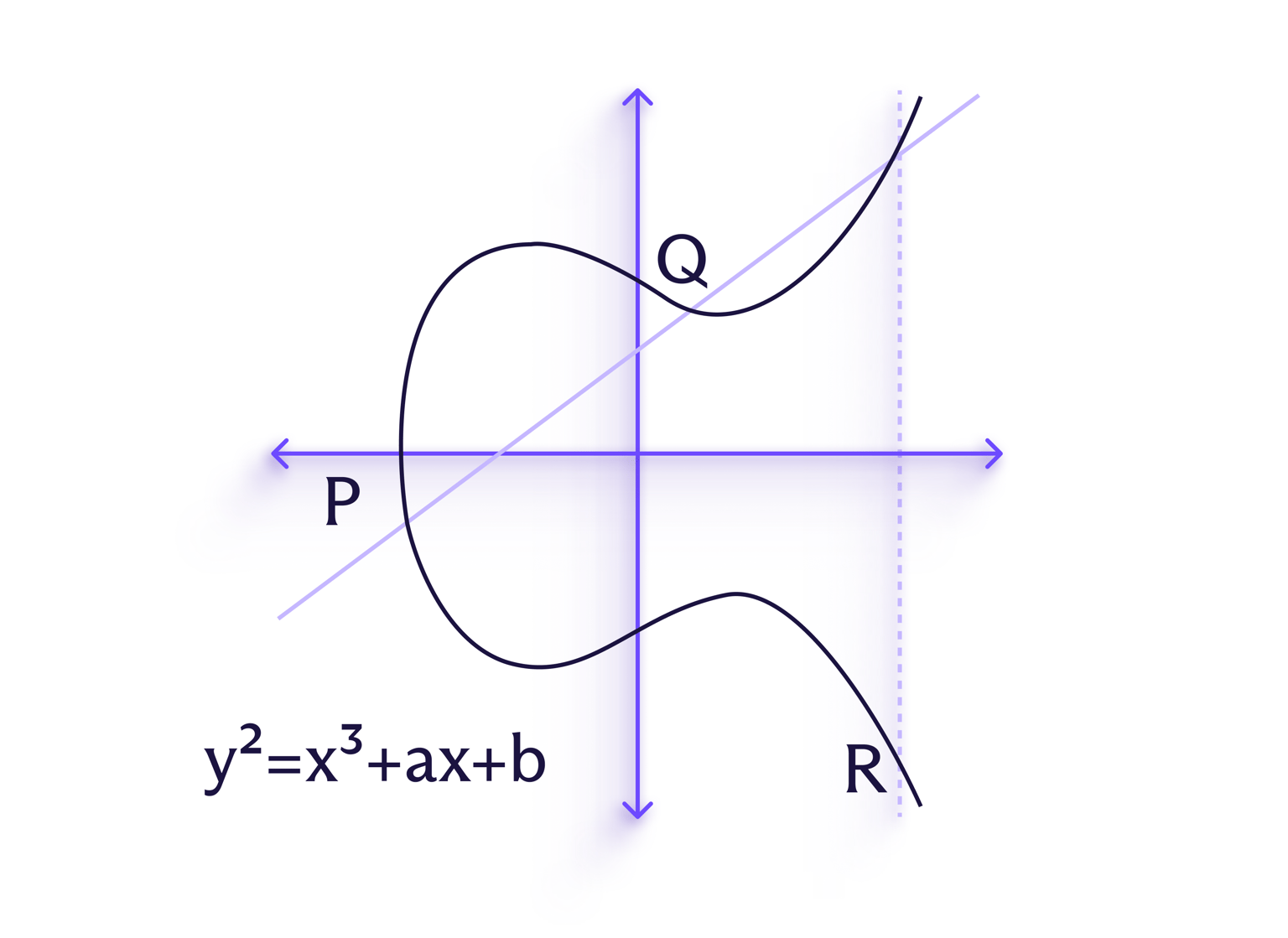

Powszechne algorytmy szyfrowania asymetrycznego obejmują kryptosystem RSA (Rivest–Shamir–Adleman) i ECDH (Elliptic-curve Diffie–Hellman), który służy do bezpiecznego uzgadniania kluczy szyfrowania.

ECDH to specyficzny rodzaj kryptografii krzywych eliptycznych (ECC). ECC opiera się na strukturze krzywych eliptycznych (na zdjęciu), aby osiągnąć większe bezpieczeństwo bez konieczności stosowania dłuższych kluczy, co czyni go użytecznym w aplikacjach, w których zasoby są ograniczone, takich jak komunikatory.

Szyfrowanie symetryczne a asymetryczne: różnice

Szyfrowanie symetryczne | Szyfrowanie symetryczne | Szyfrowanie asymetryczne |

|---|---|---|

Metoda | Używa jednego klucza zarówno do szyfrowania, jak i odszyfrowywania | Wykorzystuje dwa różne klucze – jeden publiczny do szyfrowania i jeden prywatny do odszyfrowywania |

Prędkość | Szybkość | Wolne |

Długość klucza | Zazwyczaj 128–256 bitów | Zazwyczaj ≥2048 bitów dla RSA, ≥256 bitów dla ECC |

Typowe zastosowania | Ochrona dużych ilości danych, takich jak systemy lokalne i bazy danych | Zabezpieczanie wiadomości i innej komunikacji |

Przykłady | AES, ChaCha20 | RSA, ECDH |

Dlaczego szyfrowanie jest ważne?

Główną zaletą szyfrowania jest pewność, że informacje pozostają prywatne, zwłaszcza gdy są przesyłane przez Internet. Szyfrowanie stało się znacznie powszechniejsze online, zwłaszcza w aplikacjach do przesyłania wiadomości i usługach, które przetwarzają poufne dane, takich jak aplikacje bankowe.

W rzeczywistości prawie każda strona internetowa jest teraz chroniona przez TLS (co wskazuje „https” na początku adresu URL). TLS wykorzystuje szyfrowanie asymetryczne do bezpiecznej wymiany symetrycznego klucza szyfrowania, a następnie przełącza się na szyfrowanie symetryczne, aby chronić Twoje dane podczas sesji.

Silne szyfrowanie jest szczególnie ważne dla firm, ponieważ skuteczna ochrona danych jest niezbędna do zachowania zgodności z regulacjami dotyczącymi danych, takimi jak HIPAA (regulujące dane zdrowotne w USA), GDPR (regulujące ogólną prywatność danych w Europie) oraz PCI DSS (regulujące systemy płatności na całym świecie).

Jak Proton wykorzystuje szyfrowanie?

W Proton Twoja prywatność i bezpieczeństwo są na pierwszym miejscu, dlatego projektujemy nasze aplikacje tak, aby wykorzystywały szyfrowanie end-to-end (E2EE) i czołową w branży kryptografię.

Tam, gdzie to możliwe, nasze aplikacje korzystają z E2EE, co oznacza, że Twoje dane są zaszyfrowane na Twoim urządzeniu i nie są odszyfrowywane, dopóki nie dotrą do docelowego urządzenia.

Porównaj to ze standardową usługą wiadomości lub przestrzeni dyskowej w chmurze, która tradycyjnie szyfruje Twoją wiadomość lub plik w transporcie, odszyfrowuje go po dotarciu na swoje serwery, a następnie ponownie szyfruje w celu przechowywania – wszystko to przy użyciu kluczy szyfrowania, które kontroluje. Jest to z natury mniej bezpieczne, ponieważ dostawca usług ma klucze potrzebne do uzyskania dostępu do Twoich wiadomości lub plików w dowolnym momencie.

Aby zastosować E2EE, używamy standardu OpenPGP, który łączy szybkość szyfrowania symetrycznego z bezpieczeństwem szyfrowania asymetrycznego, podobnie jak TLS. Dodatkowo OpenPGP ma otwarty kod źródłowy, co oznacza, że każdy może go przeanalizować, aby zweryfikować i ulepszyć jego bezpieczeństwo.

Każda usługa Proton stosuje szyfrowanie inaczej, w zależności od tego, jak jest wykorzystywana. Oto jak wykorzystujemy szyfrowanie, aby zapewnić Ci kontrolę nad Twoimi danymi:

Nasza aplikacja pocztowa szyfruje w systemie end-to-end wiadomości wysyłane od jednego użytkownika Proton Mail do drugiego. E2EE można włączyć dla wiadomości z Proton Mail do osób niebędących użytkownikami dzięki funkcji Wiadomości chronione hasłem.

Wszystkie wiadomości w Proton Mail są przechowywane z wykorzystaniem szyfrowania z zerowym dostępem.

W Proton VPN cały ruch sieciowy jest szyfrowany przy użyciu ChaCha20 lub AES-256, dwóch bezpiecznych algorytmów.

Dodatkowo Proton VPN używa tylko szyfrów i protokołów obsługujących Perfect Forward Secrecy; nawet jeśli przyszłe sesje VPN zostaną zagrożone, Twoje przeszłe sesje pozostaną bezpieczne.

Przestrzeń dyskowa w chmurze nigdy nie była bezpieczniejsza. Dzięki naszemu E2EE, który wykorzystuje standard OpenPGP i ECC, nikt inny nie może uzyskać dostępu do Twoich plików w Proton Drive bez pozwolenia.

Dotyczy to również udostępniania plików, więc możesz łatwo udostępniać swoje zdjęcia, foldery i inne zasoby Proton Drive, zachowując prywatność i spokój ducha.

Wszystkie Twoje nazwy użytkownika i hasła są szyfrowane za pomocą E2EE w naszym bezpiecznym menadżerze haseł.

Dzięki 256-bitowemu szyfrowaniu AES-GCM wszystkie przechowywane elementy są trzymane w sejfach zaszyfrowanych losowo wygenerowanymi 32-bajtowym kluczami, których nie można złamać metodą brute-force, co zapewnia bezpieczeństwo wszystkich Twoich danych logowania.

Proton Calendar wykorzystuje standard OpenPGP i ECC do szyfrowania Twoich wydarzeń i kontaktów w systemie end-to-end. Gdy zapraszasz kogoś na wydarzenie, jego dane są szyfrowane, więc nikt nie może poznać jego tożsamości.

Udostępnione zaproszenia do kalendarza są weryfikowane kryptograficznie, więc uczestnicy mogą mieć pewność, że to Ty ich zaprosiłeś(-aś).

Chroń się dzięki szyfrowaniu Proton

Teraz gdy wiesz, jak działa szyfrowanie, wykorzystaj je w praktyce. Chroń swoje dane z Proton.

Często zadawane pytania dotyczące szyfrowania

- Czy każde szyfrowanie jest równie bezpieczne?

- Czy szyfrowanie jest odporne na przyszłe zagrożenia?

- Jeśli ktoś ukradnie mój klucz szyfrowania, czy może odczytać wszystkie moje przeszłe wiadomości?

- Czy potrzebuję szyfrowania do codziennego użytku?

- W jaki sposób szyfrowanie chroni przed hakerami?

- Czy szyfrowanie to to samo co hasło?

- Czy szyfrowanie spowalnia działanie?

- Czy mogę udostępniać moje zaszyfrowane dane innym?

- Czy rząd lub organy ścigania mogą uzyskać dostęp do wiadomości zaszyfrowanych end-to-end?

- Czy szyfrowanie jest legalne?

Dowiedz się więcej o szyfrowaniu

Słowniczek pojęć związanych z szyfrowaniem